国内外要闻

多款 D-Link 停产路由器漏洞:攻击者可远程执行代码

近日,知名网络硬件制造商 D-Link 发布重要安全公告。由于存在严重的远程代码执行(RCE)漏洞,其敦促用户淘汰并更换多款已停产的 VPN 路由器型号。

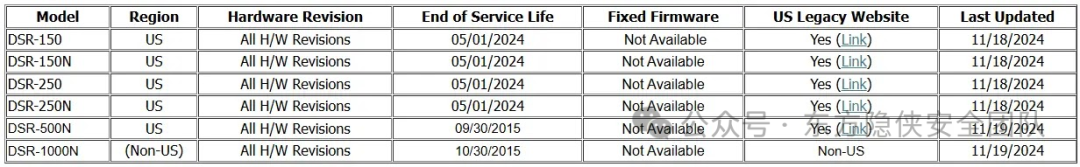

此次受影响的设备涵盖 DSR - 150、DSR - 150N、DSR - 250、DSR - 250N、DSR - 500N 和 DSR - 1000N 路由器的全系列硬件版本。据了解,该漏洞由安全研究员 “delsploit” 发现,源于栈缓冲区溢出问题,这使得未经身份验证的用户能够在受影响设备上执行远程代码,严重威胁网络安全。

D-Link 未对该漏洞分配 CVE 标识符,或旨在防范漏洞被大规模利用。多数受影响型号已于 2024 年 5 月 1 日终止服务,其中 DSR - 500N 和 DSR - 1000N 早在 2015 年便已停产。按照公司政策,对于已停产产品,D - Link 将停止所有固件开发与支持工作,因此这些设备不会再有安全更新。

对此,D - Link 强烈建议用户立即停用相关路由器,并警示继续使用可能使连接设备面临重大风险。对于执意继续使用的用户,公司给出了一些安全建议,如安装最新固件、定期更新设备密码,并启用独立密码的 Wi - Fi 加密。为帮助美国地区受影响的客户,D - Link 为新款 DSR - 250v2 4 端口统一服务 VPN 路由器提供 20% 的折扣优惠。然而,这对于无法或不愿立即升级设备的用户来说,其安全隐患依然存在。

值得注意的是,这并非个例。本月早些时候,D - Link 就因未处理数千台停产 NAS 设备的严重漏洞而饱受诟病,当时已有报告称该漏洞已被利用。这一系列事件凸显了老旧网络设备安全维护的艰难处境,也引发了人们对制造商在旧设备安全责任方面的思考。在网络威胁持续演变的今天,用户在追求最新网络安全保障与延长硬件使用寿命之间,面临着愈发艰难的抉择。

黑客利用谷歌文档和 Weebly 服务攻击电信行业

2024 年 10 月下旬,EclecticIQ 的网络安全研究人员发现了一场针对电信和金融行业的复杂钓鱼活动。

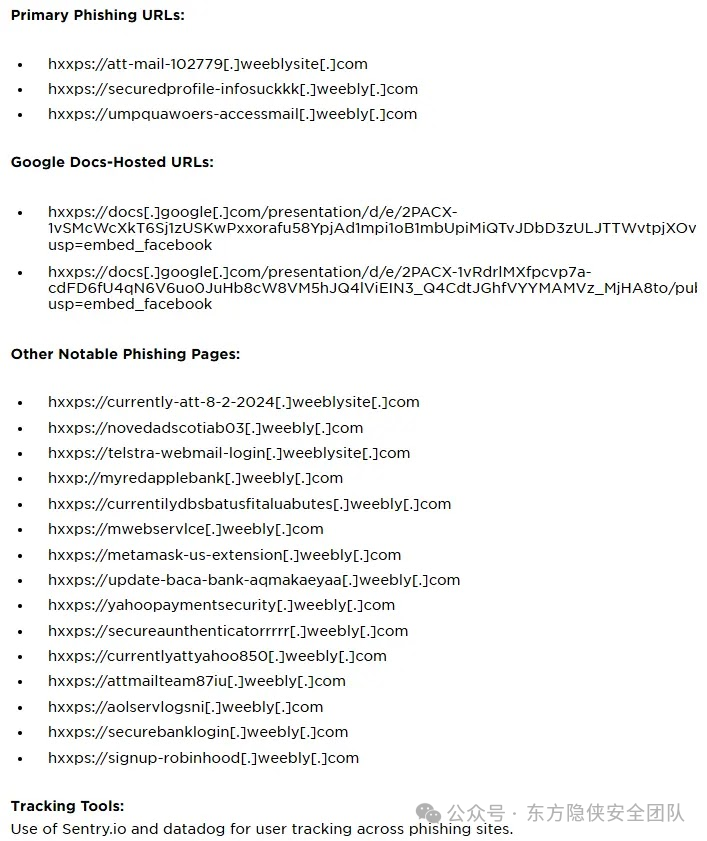

攻击者采用了巧妙策略,利用谷歌文档来传递钓鱼链接,这些链接会将受害者重定向到 Weebly(一个流行的网站建设服务平台)上托管的虚假登录页面。他们借助谷歌域名的可信声誉绕过标准的邮件过滤器和端点保护,通过在谷歌文档中嵌入恶意链接,利用大众对常用平台的固有信任,提高用户点击的可能性。

Weebly 的合法基础设施在此次活动中起到关键作用:其低成本托管和易用性吸引了受经济利益驱使的威胁行为体;已建立的声誉有助于避开反钓鱼扫描仪;攻击者还能避免使用自托管服务器的复杂性。

此次活动展现出高度定制化,钓鱼页面精心设计,模仿如 AT&T 等特定品牌以及各类金融机构的登录门户,这种针对特定行业的做法增加了钓鱼诱饵的可信度。其具备诸多关键特征,如使用 Weeblysite 域名、为多个行业定制钓鱼页面、采用动态 DNS 基础设施实现频繁的 URL 轮换、同时针对欧洲、中东、非洲(EMEA)和美洲(AMER)地区等。

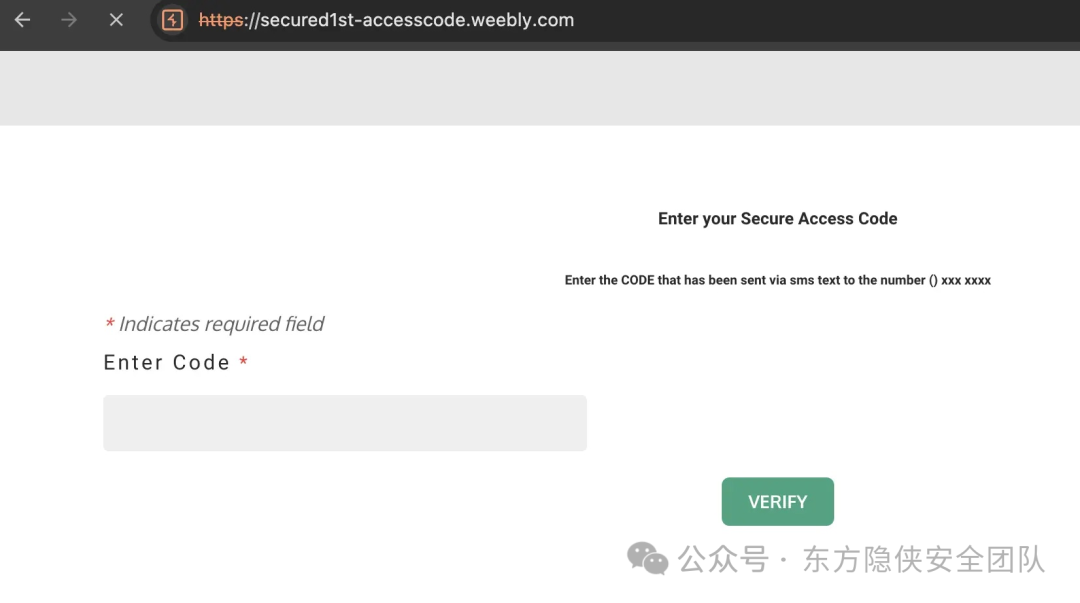

为提高成功率,攻击者实施了假的多因素认证(MFA)提示,紧密模仿合法的安全步骤。钓鱼页面还融入了 Snowplow Analytics 和谷歌 Analytics 等合法跟踪工具,以便攻击者监控受害者参与情况、收集交互数据并随着时间推移改进钓鱼技术。

除钓鱼外,攻击者还利用 SIM 卡替换技术攻击电信账户,获取账户凭证后可发起 SIM 卡替换,拦截基于短信的 MFA 代码及与受害者账户相关的其他通信。

为应对此类复杂攻击,组织应实施高级的云共享文档邮件过滤、主动的 DNS 监测、强制的多因素认证(MFA)及规范凭证管理、钓鱼工具包痕迹检测系统等措施。专家敦促各组织必须保持警惕,调整安全措施以对抗这些先进的钓鱼策略。

知识分享

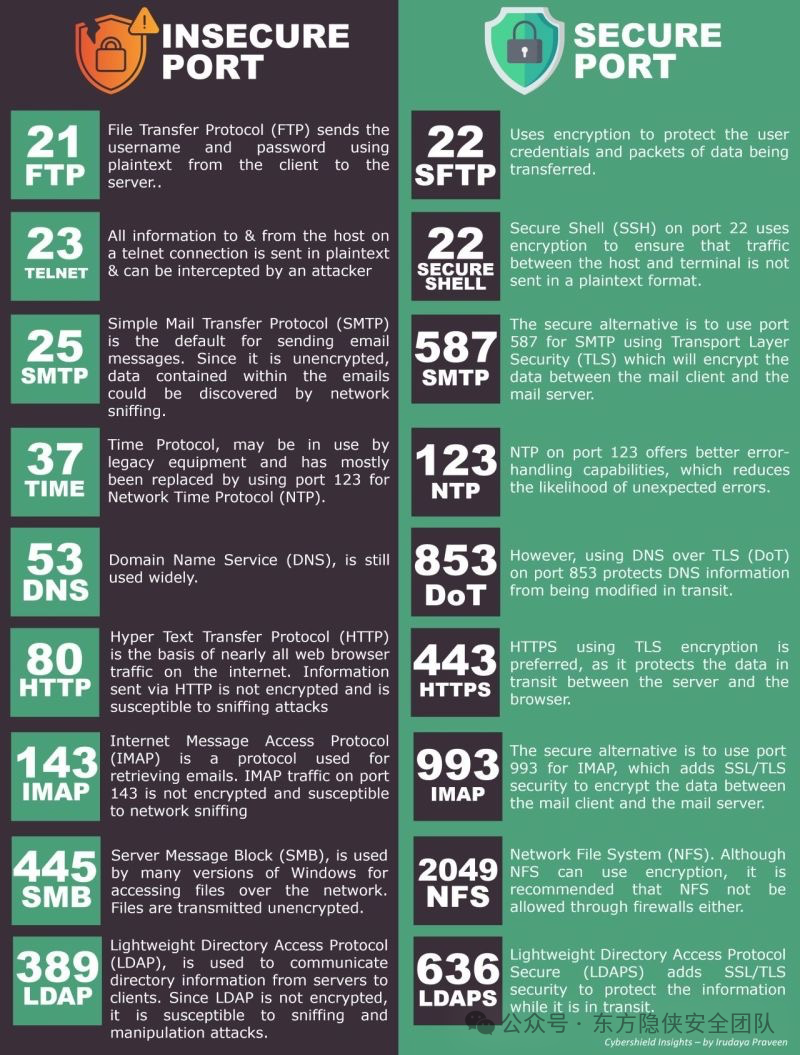

安全与不安全的端口服务

“不安全端口” 部分:

包含多个网络服务及其对应的端口号,包括 FTP(21 端口)、TELNET(23 端口)、SMTP(25 端口)、TIME PROTOCOL(37 端口)、HTTP(80 端口)等。这些服务存在安全风险,例如 FTP 会以明文形式发送用户名和密码,TELNET 所有信息都是明文传输,SMTP 数据未加密,容易被网络嗅探发现等。

“安全端口” 部分:

包含多个网络服务及其对应的端口号,如 SFTP(22 端口)、SSH(22 端口)、NTP(123 端口)等。这些服务采用了加密机制来保护用户凭证和传输的数据,例如 SSH 在 22 端口上使用加密,确保终端和主机之间的通信不以明文形式发送。

需要强调的是,虽然 “安全” 的端口服务在设计上采用了安全机制,但如果在使用过程中配置不当或存在其他漏洞,仍然可能导致不安全的情况发生。例如在使用加密协议时,如果密钥管理不善或者存在软件漏洞,数据安全依然会受到威胁。

Detect Sitecore RCE (CVE-2024-46938) with Nuclei 🚀

Nuclei Template:

https://cloud.projectdiscovery.io/?template=CVE-2024-46938 by @DhiyaneshDK

Research:

https://assetnote.io/resources/research/leveraging-an-order-of-operations-bug-to-achieve-rce-in-sitecore-8-x---10-x by @assetnote

入狱学习笔记)