吉祥学安全知识星球🔗除了包含技术干货:《Java代码审计》《Web安全》《应急响应》《护网资料库》《网安面试指南》还包含了安全中常见的售前护网案例、售前方案、ppt等,同时也有面向学生的网络安全面试、护网面试等。

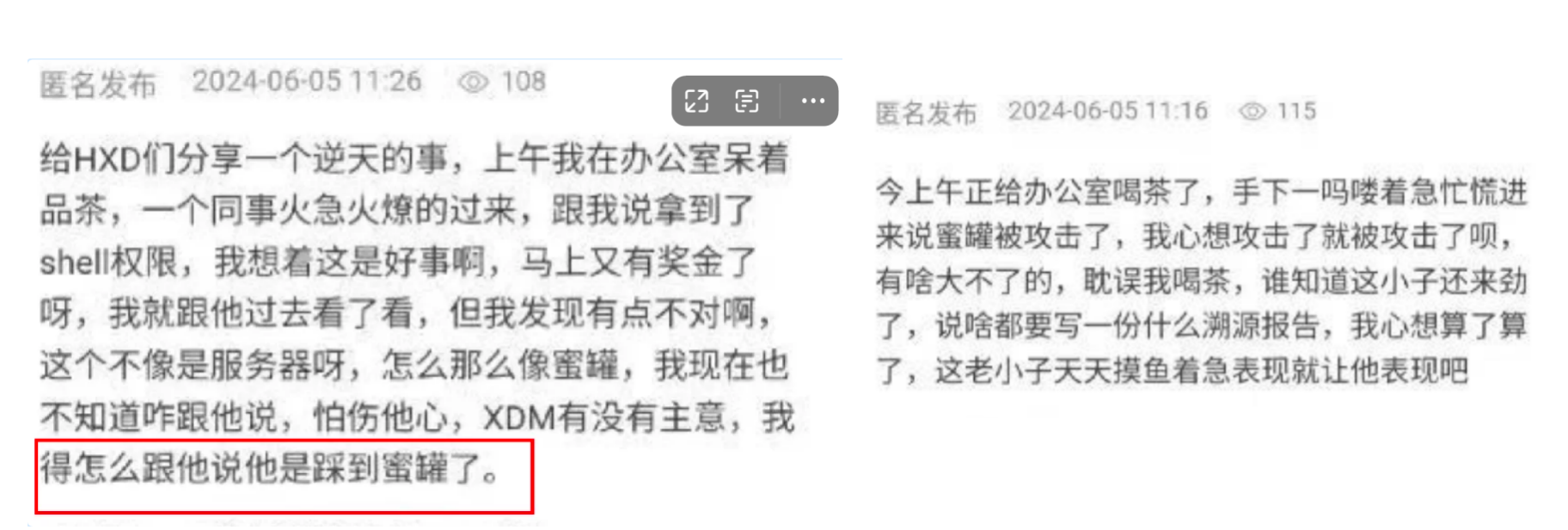

群里看到大佬们在疯狂调侃,小兄弟蜜罐打穿了,要去找领导邀功,还要写溯源报告呢!!!

只能说这些小兄弟涉事太浅了啊,日站的时候还不能区分出来哪些是蜜罐,哪些是真正的网站。

在前些日子,我发表过蜜罐Hfish的搭建,使用教程,今天我再来给大家介绍2款反蜜罐的插件,大家可以自己搭建个蜜罐,然后用给大家推荐的插件看看,是矛厉害还是盾厉害。(搭建蜜罐,护网中扰乱红队攻击视角)

反蜜罐插件

Heimdallr:这是一款谷歌插件,主要用于被动嗅探浏览器流量,提示高危资产指纹和蜜罐特征,并进行拦截告警。它还可以用于对浏览器特征追踪(如evercookie、webRTC、Canvas画布等)的对抗。Heimdallr由深蓝实验室天魁战队提供维护,特点是纯被动监听,无任何外发流量和特征行为,不会触发安全设备封禁。它集成了公开蜜罐JSONP特征较全面的规则库,基于chrome devtools protocol的无流量响应体特征识别逻辑

下载地址:https://github.com/Ghr07h/Heimdallr

Anti Honeypot:这是一个简单的Chrome插件,设计用于自动识别WEB蜜罐。它的功能包括识别当前访问的网站是否是蜜罐,并在识别到蜜罐时弹框预警,帮助用户避免被溯源到真实ID

下载地址:https://github.com/cnrstar/anti-honeypot