一、系统安全防护-Windows

开始-》管理工具-》本地安全策略-》账户策略-》密码策略-》

1.密码必须符合复杂性要求。双击打开-》勾选已启用-》单击:应用-》单击:确定

2.密码长度最小值。双击打开-》设置密码长度最小值为:?个字符

3.密码最短使用期限。双击打开-》设置密码最短使用期限为:?天。只有在?天之后才可以再次更改密码。

4.密码使用最长期限。双击打开-》设置密码使用最长期限为:?天。在?天之后系统会强制要求修改密码。

5.强制密码历史。双击打开-》设置强制密码历史。下次修改密码时,不允许再次使用前?此使用过的密码。

开始-》管理工具-》本地安全策略-》账户策略-》帐户锁定策略-》

1.帐户锁定阈值。双击打开-》设置帐户锁定阈值。发生?次无效登录之后,该帐户将被锁定,无法再次登录。跳出新的对话框:对应锁定相关的配置:帐户锁定的时间(默认建议30min),重置帐户锁定计数器(默认建议30min)

开始-》管理工具-》本地安全策略-》本地策略-》用户权限分配-》

1.更改系统时间。双击打开-》当前是Administrators、LOCAL SERVER,有权更改系统时间

2.取得文件或其他对象的所有权。双击打开-》当前是Administrators,有权取得文件或其他对象的所有权。

用户相关的设置

右击计算机-》单击选择:管理-》选择:本地用户和组-》单击选择:用户-》设置用户对密码的操作权限-》重命名(右击选择:重命名)

新增用户

右击空白区-》单击选择:新用户-》输入:用户名testuser-》输入:密码-》输入:确认密码-》取消勾选:用户下次登录时须更改密码-》单击:创建

对用户的登录时间进行限制:

开始菜单下,查找命令行,输入cmd-》右击,选择:以管理员身份运行-》使用命令设置用户使用时间。-》net user testuser /times:M-F,08:00-17:00 表示周一到周五的8点到17点可以登录该用户。 -》验证:ctrl+Alt+delete(热键)-》切换用户-》选择:testuser-》输入密码-》提示不在使用使用时间 。 -》切换回管理员账户 -》取消使用时间的设置-》命令行-》 net user testuser /times:all -》验证:热键 ctrl+alt+delete -》切换用户-》选择testuser-》输入密码-》成功登录 -》验证完毕 -》 切回管理员帐户

二、Windows系统注册表防护

设置键值控制权限

开始菜单-》regedit(注册表编辑器)-》HKEY_LOCAL_MACHINE -》单击:SAM-》单击:SAM-》右击SAM:单击选择:权限-》选中:Administrater-》勾选:完全控制:允许-》单击:应用-》单击:确定

通过注册表查看系统用户

开始菜单-》regedit(注册表编辑器)-》HKEY_LOCAL_MACHINE-》software-》microsoft-》windows NT-》current version-》profilelist-》S-1-5-21...是当前的用户

通过注册表查找开机自启动项目

所有用户的启动项

开始菜单-》regedit(注册表编辑器)-》HKEY_LOCAL_MACHINE -》software-》microsoft-》windows-》

current version-》run / runonce

当前用户的启动项

开始菜单-》regedit(注册表编辑器)-》HKEY_CURRENT_USER-》software-》microsoft-》windows-》current version-》run/runonce

查找运行的历史记录(运行的窗口,输入的内容)

开始菜单-》regedit(注册表编辑器)-》HKEY_CURRENT_USER-》software-》microsoft-》windows-》current version-》explorer-》runmru

查找最近打开的文件列表

开始菜单-》regedit(注册表编辑器)-》HKEY_CURRENT_USER-》software-》microsoft-》windows-》current version-》explorer-》recentdocs

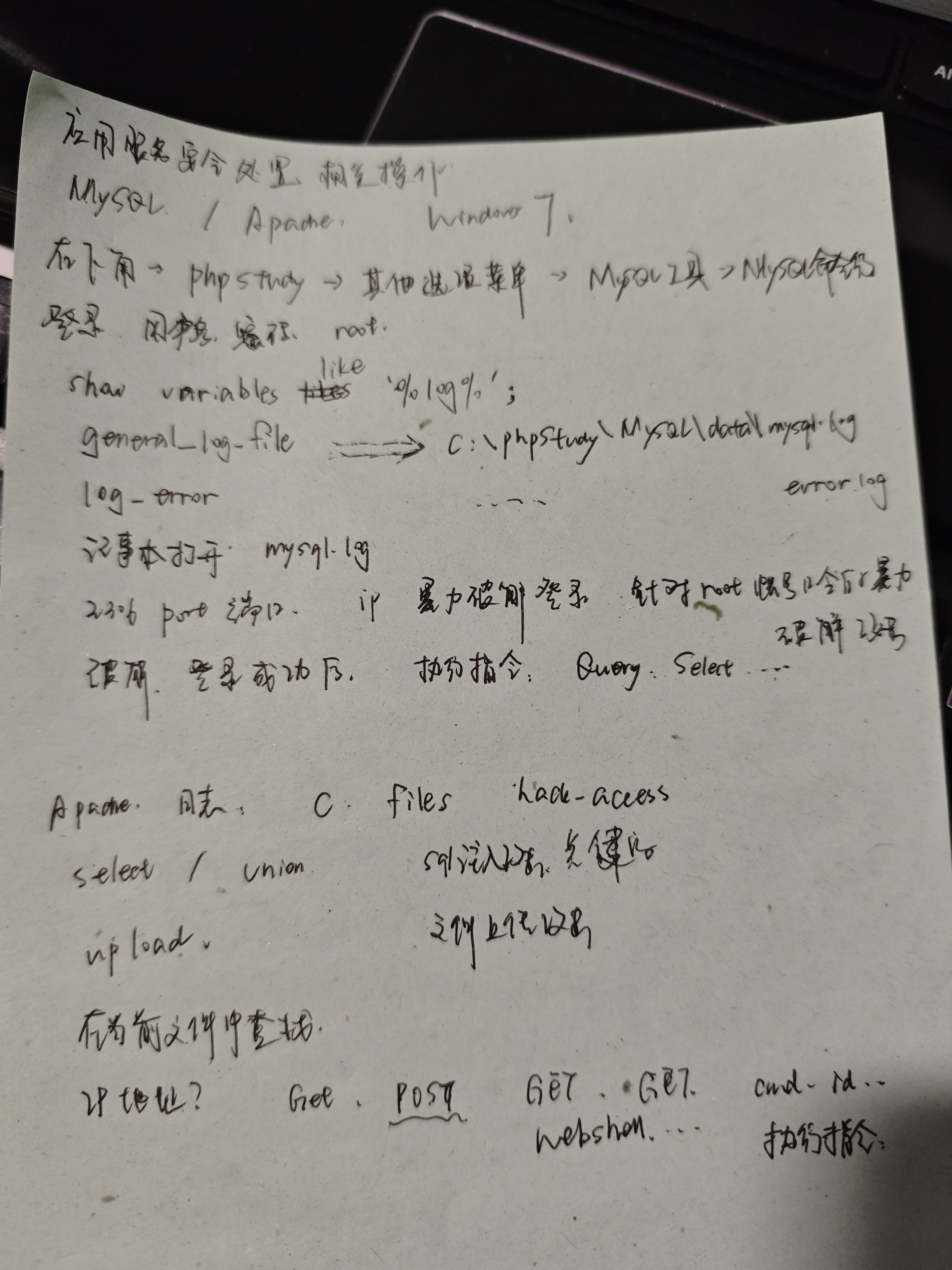

三、应用服务安全事件处置

Windows7 MySQL数据库的安全事件分析

MySQL日志路径:phpstudy集成环境-》右下角状态栏,双击phpstudy-》其他选项菜单-》MySQL工具-》MySQL命令行-》默认登录的用户名和密码都是:root-》show variables like ‘%log%’; 回车 -》查找:general_log_file 对应的文件路径mysql.log 。查找:log_error 对应的文件路径

对本机的3306端口使用root帐号进行破解 的日志

ip?针对root帐号口令的暴力破解攻击,

破解完成后,执行的操作:query select?

Apache服务器被攻击产生的日志:c-》files-》hack-access-》打开日志文件-》分析:结果:攻击成功,上传了文件。-》sql攻击常见的关键字:select 、 union-》文件上传攻击常见的关键字:upload 、 -》在当前文件中查找 -》 get 获取网页 ,post 上传文件 get 获取到上传的文件 shell 并且 执行cmd指令 -》 通过ip地址再次查找全文

四、Windows环境下IP访问策略管理

有一台服务器,限制ip地址访问该服务器。单个ip访问服务器,或者是某个网段访问服务器。通过windows自带的防火墙,通过增加防火墙的策略来增加访问控制。也可以通过windows的ip安全策略的功能,来进行ip访问控制策略的设置。

开始-》管理工具-〉本地安全策略-》IP安全策略-〉右键:IP安全策略-》选择单击:创建IP安全策略-〉单击:下一步-》输入:名称(new)-〉单击:下一步-》取消勾选:激活默认响应规则。。。-〉单击:下一步-》取消勾选:编辑属性-〉单击:完成。

IP筛选器列表:对哪些IP地址做限制。所选的IP筛选器列表指定了哪些网络流量将受此规则影响。

筛选器操作:匹配到这些对应的IP地址以后,要做的操作。选择的筛选器操作指定了此规则是否协商及如何来保证网络流量的安全。

配置一个单独的ip地址对当前机器的访问控制

双击:new-》取消勾选:使用“添加向导”-〉单击:添加-》IP筛选器列表-〉单击:添加-》修改:名称:IP_10.154.2.9-〉取消勾选:使用“添加向导”-〉单击:添加-》选择:源地址:一个特定的IP地址或子网-〉输入:IP地址或子网:10.154.2.9-》选择:目标地址:我的IP地址-〉取消勾选:镜像-》后面的协议和描述可不用修改-〉单击:确定-》IP筛选器中添加了一个记录-〉单击:确定-》一个筛选器建好-〉选中:筛选器(IP_10.154.2.9)-》切换到:筛选器操作-〉取消勾选:使用“添加向导”-》单击:添加-〉安全方法选择:许可-》切换到:常规-〉输入:名称:allow-》单击:应用-〉单击:确定-》筛选器操作 窗口中:勾选:allow-〉切换到IP筛选器列表 窗口-〉确保单个IP勾选(IP_10.154.2.9)-》单击:应用-〉单击:确定-》new属性 窗口中,新增了一个记录

针对某个网段放通。增加一个针对网段的IP筛选器列表

确保取消勾选:使用“添加向导”-》单击:添加-〉IP筛选器列表窗口中,单击:添加-》输入:名称:net_10.187.6.0-〉确保取消勾选:使用“添加向导”-》单击:添加-〉源地址:选择:一个特定的IP地址或子网-》IP地址或子网:输入:10.187.6.0/25(要添加子网掩码的长度)-〉目标地址:选择:我的IP地址-〉取消勾选:镜像-》单击:确定-〉IP筛选器列表窗口的IP筛选器新增了一个记录(net)-》单击:确定-〉在新规则属性窗口,选中:新增加的网段列表(net)-》切换到筛选器操作窗口:勾选allow-〉点击:应用-》单击:确定-〉回到了new属性窗口,新增加了IP安全规则:net

默认其他的IP地址或者网段不能访问该服务器。需要增加默认访问,所有其他的IP地址全都deny。

new属性窗口,确保取消勾选:使用“添加向导”-》单击:添加-〉在IP筛选器列表窗口,单击:添加-》名称:输入:all-〉确保取消勾选:使用“添加向导”-》单击:添加-〉源地址:选择:任何IP地址-》目标地址:选择:我的IP地址-〉取消勾选:镜像-》单击:确定-〉IP筛选器列表窗口中的IP筛选器新增了一个记录-》单击:确定-〉回到了新规则属性窗口,选中:all-》切换至:筛选器操作窗口-〉单击:添加-》安全方法:选择:阻止-〉常规窗口,输入:名称:deny-》单击:应用-〉单击:确定-》在筛选器操作窗口,选中:deny-〉切换至:IP筛选器列表:选中:all-》单击:应用-〉单击:确定-》在new属性窗口中,IP安全规则,新增了一个记录。新增加的all规则,被添加到了IP安全规则的最后,匹配的时候,会先针对net网段做匹配,再对IP做匹配,最后才会对all做匹配。-》单击:应用-〉单击:确定

规则建好,包含3个规则。

右击:new规则-》选择单击:分配。策略已指派,策略生效。

————————————

仅用于本人学习

来源:网络