一个威胁行为者(或可能多个)使用 PSAUX 和其他勒索软件攻击了大约 22,000 个易受攻击的 CyberPanel 实例以及运行该实例的服务器上的加密文件。

PSAUX 赎金记录(来源:LeakIX)

CyberPanel 漏洞

CyberPanel是一个广泛使用的开源控制面板,用于管理托管网站的服务器。

本周早些时候,安全研究人员refr4g和DreyAnd公开记录了影响 CyberPanel 版本 2.3.6 和(未修补的)2.3.7 的两个严重命令注入漏洞(CVE-2024-51378和CVE-2024-51567 ) ,他们发现并报告了这些漏洞。

在该小组的维护人员承诺 修复两个非常相似的漏洞几天后,这些帖子就被公开了,这两个漏洞允许攻击者绕过身份验证要求并远程在服务器上执行任意命令。

CyberPanel 维护人员宣布发布安全补丁,但当时他们没有发布软件的更新版本,也没有为漏洞分配 CVE 编号。最新版本的 CyberPanel是 v2.3.7,如前所述,如果未使用升级功能应用修复程序,则容易受到攻击。

不幸的是,多个勒索软件组织迅速抓住机会利用其中一个或两个漏洞。

据网络安全公司 LeakIX 称,周一有近 22,000 个易受攻击的 CyberPanel 实例在线暴露,而周二这一数字下降至约 400 个。

该公司表示:“看起来好像有人擅自删除了 2 万个 CyberPanel 实例,因为它们都开始响应 500 次。”

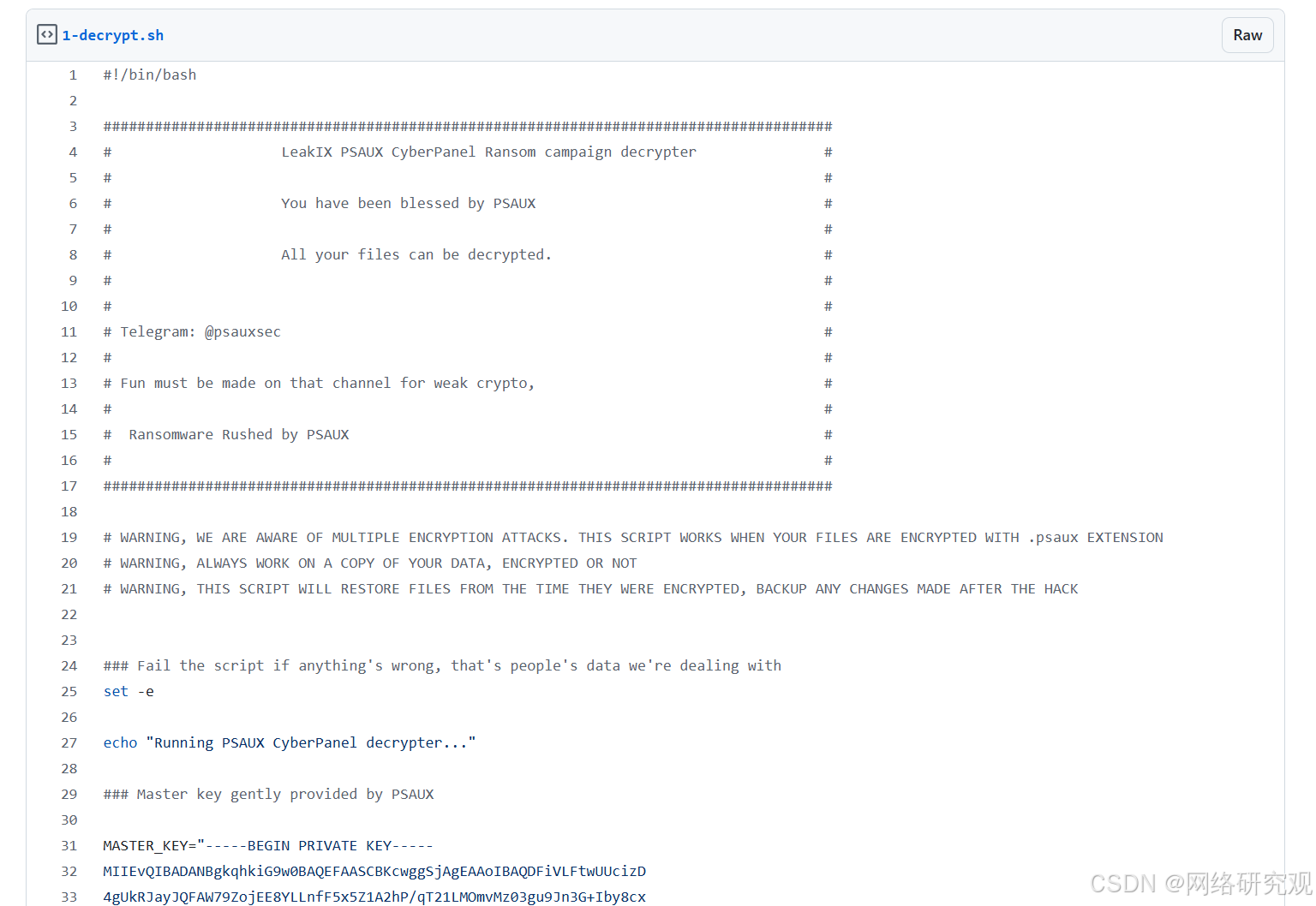

PSAUX 解密器可用

受到威胁行为者攻击的用户正在CyberPanel 的社区论坛上寻找答案。

LeakIX为那些受到勒索软件攻击的人创建了一个解密器,该解密器将 .psaux 扩展名附加到加密文件。

https://gist.github.com/gboddin/d78823245b518edd54bfc2301c5f8882#file-0-decrypt-sh

LeakIX 首席技术官 Gregory Boddin表示:“我们不知道是否有多个团体在竞争,或者他们是否更改了脚本(添加 .encryp 和 .locked 扩展名而不是 .psaux)。”

)

)