端口8007

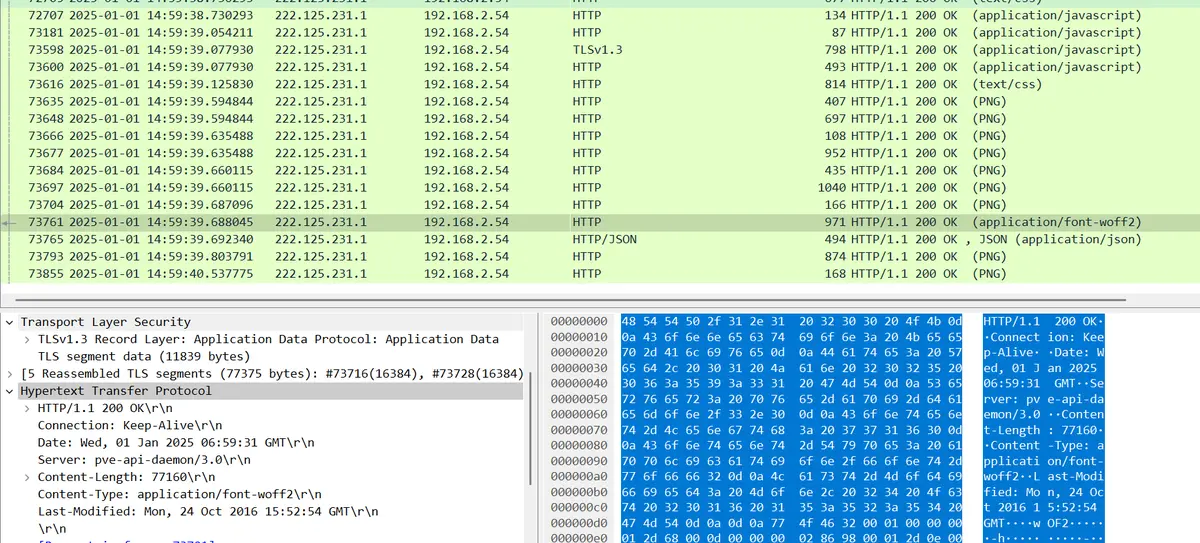

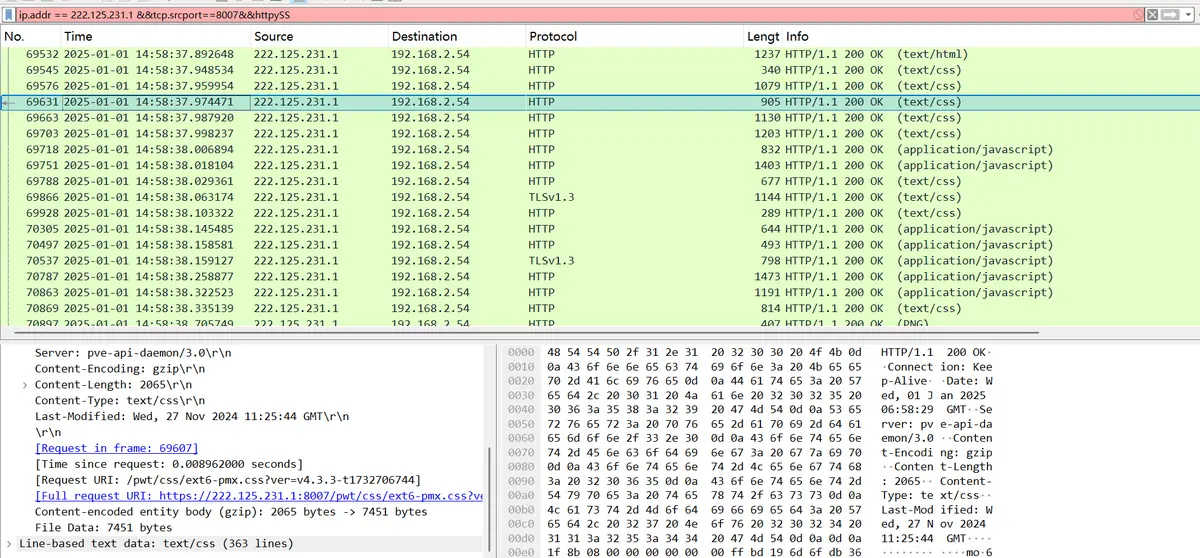

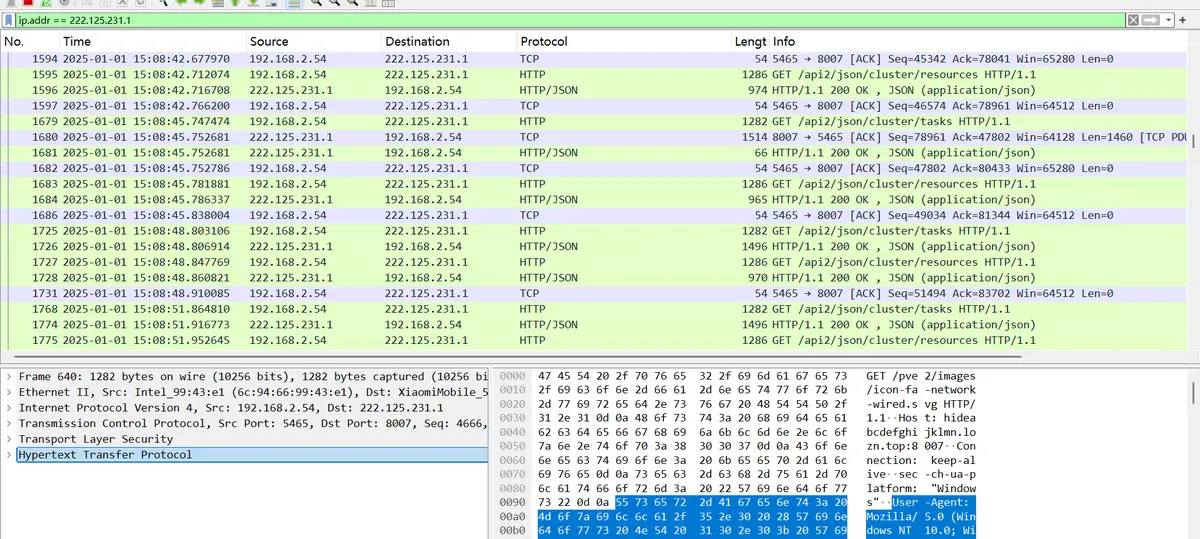

ip.addr == 222.125.231.1 &&tcp.srcport==8007&&http我这网站虽然是https加密协议但是是超文本协议还是http1 而不是http2有的则是http2

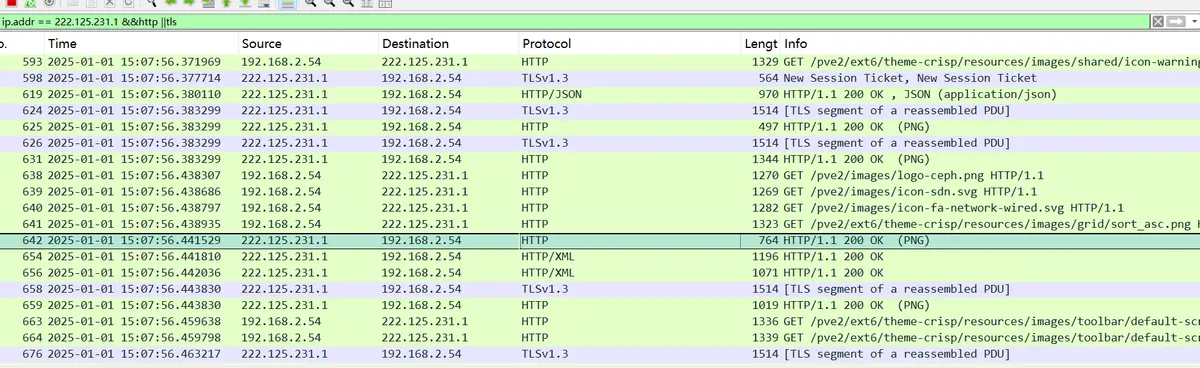

也可以输入&&tls过滤只看传输层

image.png

image.png

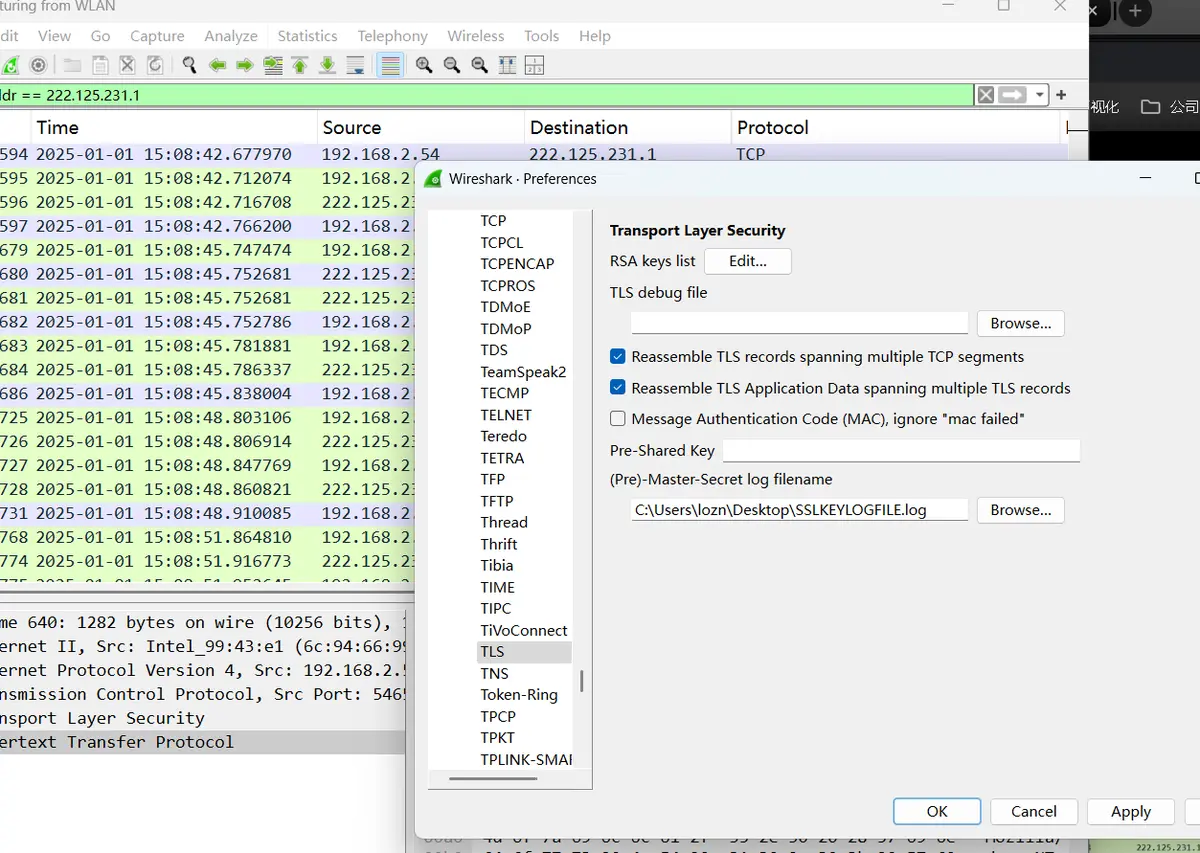

解密办法

配置日志文件到环境变量,然后cmd测试可以输出,然后重启chrome浏览器 访问https即可。

C:\Users\lozn>echo %SSLKEYLOGFILE%

C:\Users\lozn\Desktop\SSLKEYLOGFILE.log然后再wireshark里面配置日志

找到英文翻译过来的菜单是:编辑-首选项->协议_tls -》pre-主要安全日志文件

image.png

image.png

image.png

不同的过滤数据是不一样的,过滤http 是超文本协议最后一层的过滤

单独分析 协议看tcp 只看最终网址请求的看最后一层

tls 过滤 如上图 每一层看的很清晰 从上往下一次 tcp tls htp

版权声明:

本网仅为发布的内容提供存储空间,不对发表、转载的内容提供任何形式的保证。凡本网注明“来源:XXX网络”的作品,均转载自其它媒体,著作权归作者所有,商业转载请联系作者获得授权,非商业转载请注明出处。

我们尊重并感谢每一位作者,均已注明文章来源和作者。如因作品内容、版权或其它问题,请及时与我们联系,联系邮箱:809451989@qq.com,投稿邮箱:809451989@qq.com